在渗透测试与攻防演练中,一个普遍存在的困惑是:为何掌握了大量漏洞原理,在实际的SRC挖掘或攻防对抗中却难以有所斩获?核心原因往往可以归结为两点:一是实战经验不足,对漏洞的触发场景与利用手法不熟悉;二是信息搜集的深度与广度不够,尤其缺乏对目标边缘资产与隐形资产的发掘能力。

信息搜集作为整个攻击链的起点,其质量直接决定了后续渗透的成败。一个成熟的攻击者,必然是善于从海量信息中嗅探到关键弱点的“猎人”。本文将从实战角度出发,重点讲解如何高效发掘目标的边缘与隐形资产,从而找到更容易突破的“短板”。

什么是边缘资产和隐形资产?

企业安全建设通常会优先保障核心正面资产(如主站、主域名)的安全,这使得针对正面主站的攻击难度陡增。因此,那些容易被忽视的侧面与背面资产,便成为了渗透测试的关键突破口。它们通常包括:

- 边缘域名资产:非主域名下的业务域名,可能隶属于特定业务组或全资子公司。

- 隐形IP资产:直接以IP形式对外提供服务的系统,无法通过常规域名反查发现,可能是开发测试遗留或内部系统外泄。

- 隐形C段资产:目标企业持有的特定C段公网IP地址,承载着部分业务服务。

- 关联性特征:这些资产虽处边缘,但仍具备与企业业务相关的明确特征。

针对边缘域名资产的收集

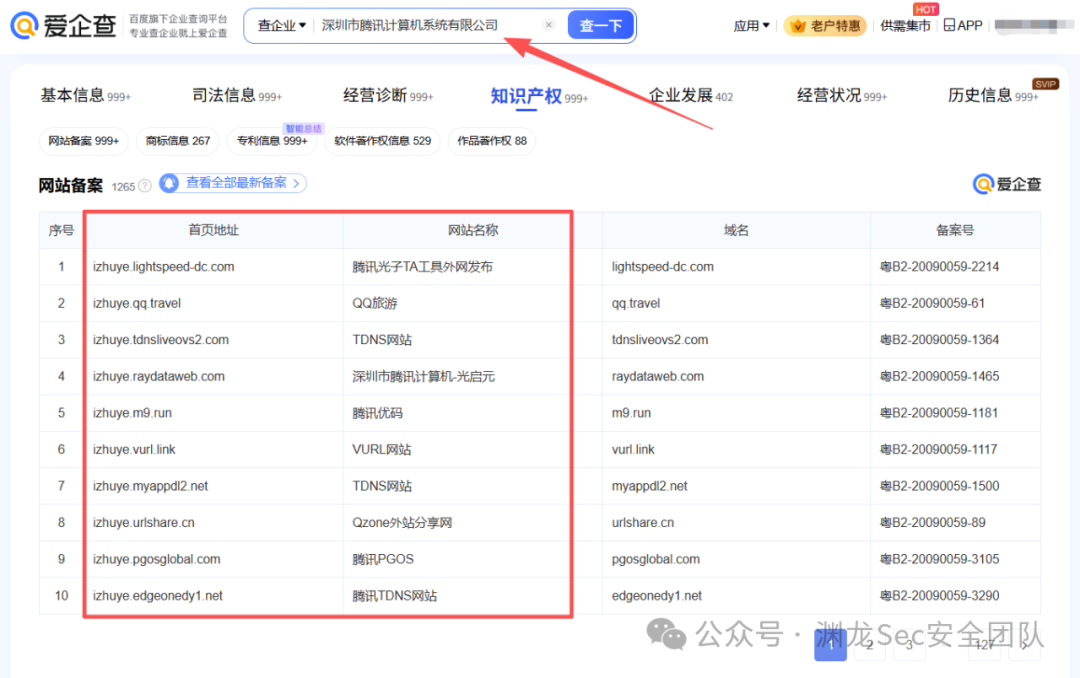

1. 挖掘目标旗下所有备案域名

通过“爱企查”、“企查查”等平台,全面查询目标企业的所有备案域名、微信公众号及微信小程序。这些备案信息中常包含大量不为人知的业务域名,其安全防护水平往往低于主站,是漏洞挖掘的优质目标。

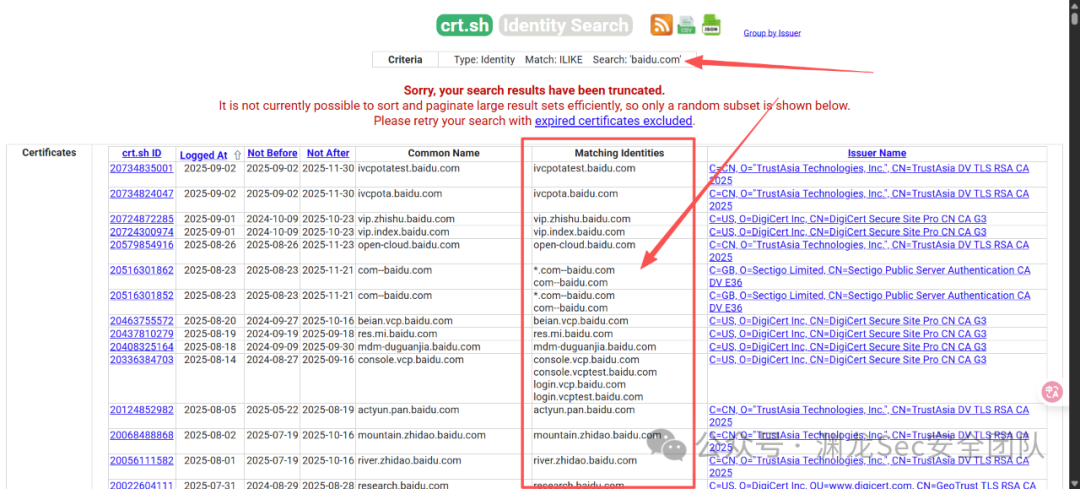

2. 利用SSL证书测绘发现边缘子域名

访问证书透明度日志查询网站(如 crt.sh),通过搜索目标主域名,可以发现为其签发的所有证书,从而暴露出大量子域名,包括多级、深层次的子域名系统,有效补齐子域名清单。

3. 小程序漏洞挖掘

通过企查查找到企业旗下的小程序,对其进行抓包分析。小程序架构通常不部署WAF,且其后台接口可能关联着新的、防护薄弱的域名或供应商系统,是理想的测试入口。抓包后可尝试手动测试或与被动扫描器(如Xray)联动进行自动化漏洞挖掘。

针对隐形IP资产的收集

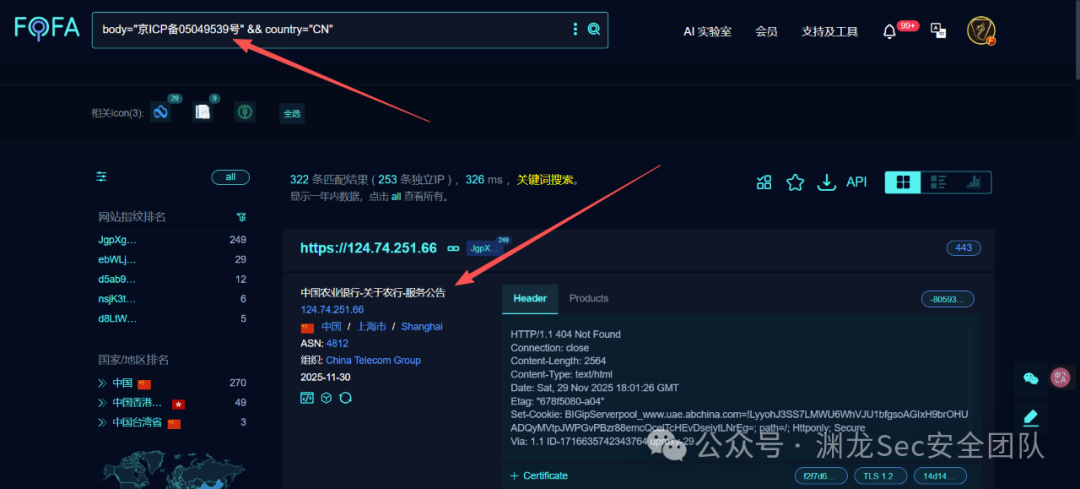

1. 常规测绘方法

- ICP备案号测绘:在FOFA、Shodan等网络空间测绘引擎中,使用语法如

body="京ICP备xxxxx号" && country="CN" 进行搜索。

- Icon图标哈希测绘:提取目标网站特有的Favicon图标哈希值,使用该哈希值在全球范围内搜索使用了相同图标的资产。

2. 基于业务场景的Fuzz测绘(关键)

此方法的核心在于深入理解目标的业务属性,并联想相关的管理平台关键词进行组合搜索。

测绘思路:

- 明确业务范围:例如目标为林业局、学校或政务单位,则可联想“智慧林业”、“树木管理”、“智慧校园”、“学生管理”、“智慧政务”、“党建平台”等关键词。

- 限定地理区域:除了云上资产,物理服务器IP通常位于业务所在省市。因此,测绘时应限定

region(省份)或city(城市)。

- 组合Fofa语法进行测绘:

(region="浙江") and (title="智慧校园")

(region="浙江") and (body="/upload") and (title="管理平台")

(region="浙江") and (title="xx管理") // “xx”可替换为具体业务词

通过批量导出结果并人工核查网页标题,可以筛选出一批高关联度的隐形IP资产进行手动验证。此方法在实战中极具威力,需要结合对目标业务的深刻理解进行灵活运用。

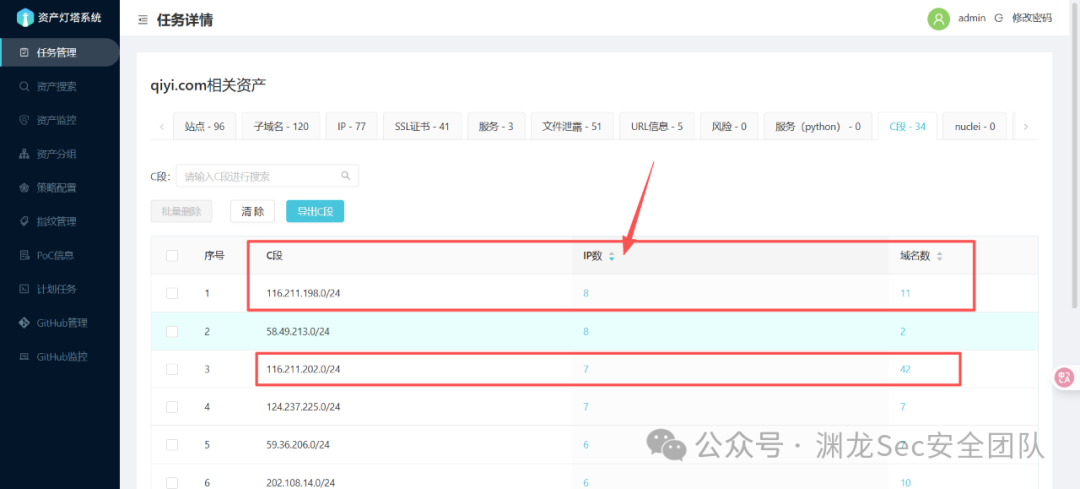

针对隐形C段资产的收集

1. 通过真实源站IP反查C段

- 获取目标一批备案域名,解析其IP。

- 使用微步在线等工具判断IP是否为CDN。若否,则该IP可能是真实业务IP。

- 将该IP的C段作为重点目标。使用ARL(Asset Reconnaissance Lighthouse)等工具的C段测绘功能,分析该C段内IP的域名承载情况。若一个C段内集中了大量目标域名,则极有可能是其重要的真实服务器段。

- 通过访问该C段IP的443端口,查看其SSL证书信息,可进一步验证资产归属。

2. 通过历史DNS记录发现C段

网站在开发、测试初期可能未使用CDN,其历史解析记录会暴露真实源站IP或早期的业务公网IP。可利用 securitytrails.com、viewdns.info 等平台查询域名的历史DNS解析记录。获取IP后,需结合当前端口开放情况与测绘结果进行综合研判,确认该C段资产是否仍被目标使用。

针对敏感信息泄露的搜集

1. Github等代码仓库信息泄露

在Github、GitLab等平台搜索目标企业名称、域名、项目名等关键词,常能发现员工误上传的源码、配置文件、数据库密码、API密钥等高危信息。

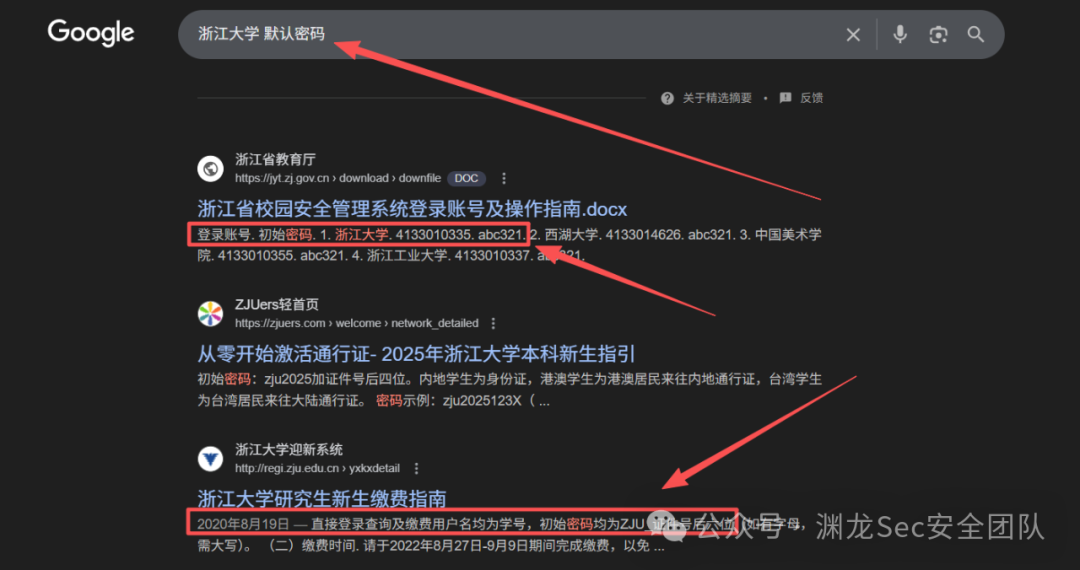

2. 网页敏感信息泄露

利用搜索引擎(如Google、Baidu)搜索 site:target.com 默认密码、“目标单位” 账号 等关键词,有时能直接发现包含默认账号密码、内部通讯录、学生/员工学号工号等敏感信息的页面。

3. 历史账号密码泄露(撞库)

在暗网或过往公开的数据泄露库中,寻找包含目标企业相关域名或业务系统用户名的泄露数据。通过撞库攻击,可能直接获取到有效的后台登录凭证,危害极大。企业安全人员应定期监控自身域名和品牌在暗网的数据泄露情况。

总结

本文系统阐述了在高级渗透测试与攻防对抗中,如何突破常规信息搜集的局限,深入发掘目标的边缘域名、隐形IP及C段资产。其核心思想在于:转换视角,从业务关联性和历史痕迹入手,运用空间测绘与OSINT(开源情报)技术,找到安全防护体系中那块最脆弱的“短板”。掌握这些方法,能显著提升在SRC挖掘和实战攻防中的攻击面覆盖广度与渗透成功率。 |