在一次授权攻防测试中,目标是一个标准的登录系统。我们首先尝试了密码爆破,但未获成功。

随后,我们检查了前端JavaScript中的API接口,希望发现未授权访问点。然而,遍历所有API后,返回的都是401状态码,说明权限控制较为严格。

在常规手段无效后,我们使用dirsearch工具扫描目录,寻找潜在入口点。

扫描结果虽然没有敏感目录,但意外发现了一个密码找回功能页面。登录界面隐藏了该入口,但功能本身未被移除。

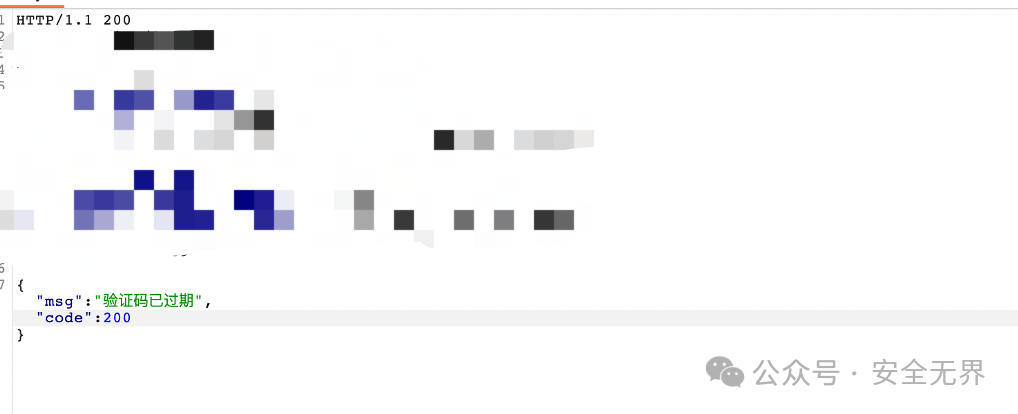

我们尝试输入任意信息,并通过修改HTTP响应包绕过前端验证。将响应状态码改为200后,成功进入密码修改步骤。

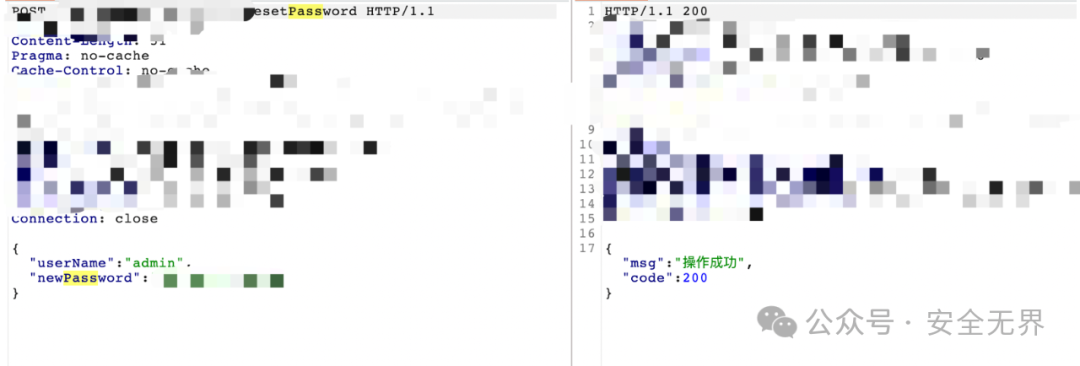

在修改密码界面,输入新密码并提交。关键点在于系统是否再次校验之前的验证信息;幸运的是,此处未做二次验证,允许直接修改。

最终,我们成功实现了任意用户的密码重置。值得注意的是,相关API在之前的JS遍历中并未被发现,突显了Web安全与渗透测试中隐蔽接口的风险。

|