Active Directory (AD) 站点服务旨在通过管理跨多个地理位置的复制与身份验证流量,来优化分布式企业网络的性能。然而,安全研究人员 Synacktiv 的最新研究表明,这些用于网络管理的组件本身可能成为攻击者的跳板,对企业环境构成严重威胁。

该漏洞的根源在于,Active Directory 站点可以与组策略对象 (GPO) 相关联,而 GPO 控制着域内所有计算机的系统配置。一旦攻击者获得了对站点或其关联 GPO 的写入权限,他们便能注入恶意配置,从而危及连接到该站点的所有计算机,包括域控制器。这为攻击者开辟了一条可在不触发传统警报的情况下,实现全域入侵的直接路径。

权限提升与攻击路径剖析

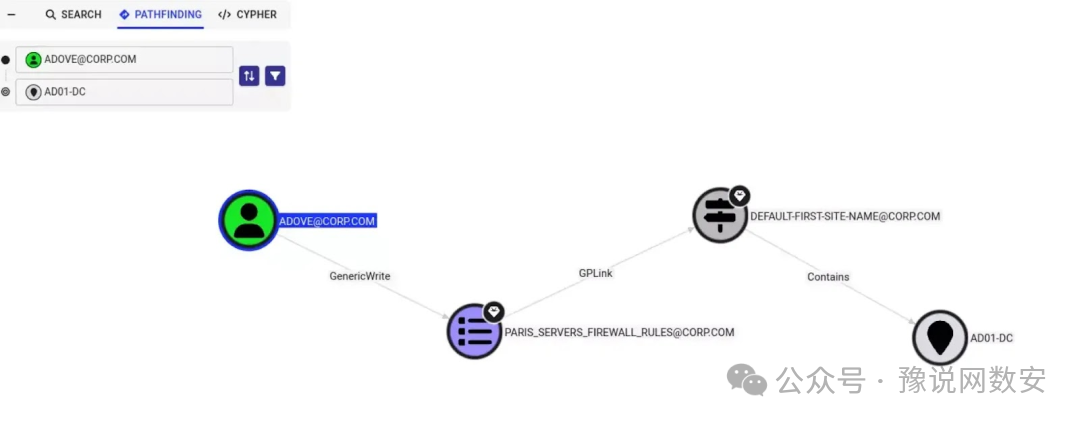

攻击者主要利用三种关键权限来实现攻击:对站点对象的 GenericAll、GenericWrite 和 WriteGPLink 权限。这些权限在日常的运维管理与权限委派过程中,可能被管理员在不完全了解其风险的情况下授予。

取得这些权限后,攻击者便可篡改现有 GPO 或创建全新的恶意 GPO,强制在关联站点下的所有系统上执行任意命令。

针对关联 GPO 漏洞利用向量的攻击路径。

这些命令能够将攻击者控制的账户直接添加到本地管理员组,从而在极短时间内获得域管理员权限。更危险的是,通过 Active Directory 站点,攻击可实现跨林的横向移动。包含站点信息的配置分区会在整个林范围内复制,这意味着一个被攻陷的域控制器可以修改影响其他域的站点配置。

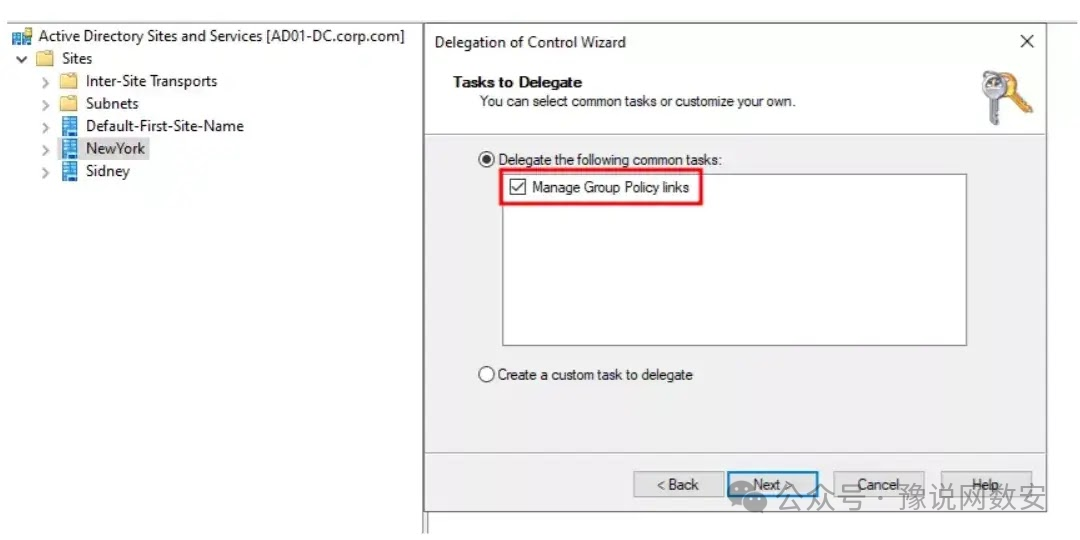

通过 Active Directory GUI 委派组策略链接管理。

该技术巧妙地绕过了通常用于阻止此类跨域攻击的传统 SID 过滤保护机制。

Synacktiv 的研究人员证实,来自子域的攻击者仅需将恶意 GPO 链接到托管根域控制器的站点,即可成功攻破林根域。这条攻击路径暴露了众多企业在 Active Directory 安全策略上的一个重大盲点,需要所有管理大型、复杂 AD 环境的防御团队立即予以高度重视和评估。 |