开源文本编辑器 Notepad++ 近期相继发布了 v8.8.8 与 v8.8.9 版本更新,核心目的是修复其内置自动更新组件 WinGUp 存在的安全漏洞。该漏洞源于更新流程中对下载文件的数字签名和证书校验不够严格,可能导致用户设备在特定网络环境下被植入恶意软件。

上个月,有安全研究员披露了相关风险:在已安装 Notepad++ 的设备上,攻击者若成功劫持网络流量,便可利用其自动更新机制,诱使软件下载并执行被篡改的恶意可执行文件。

Notepad++ 连续两次安全更新

此次安全事件可追溯到一个多月前。用户只需将 Notepad++ 更新至最新的 v8.8.9 版本即可彻底解决此问题。

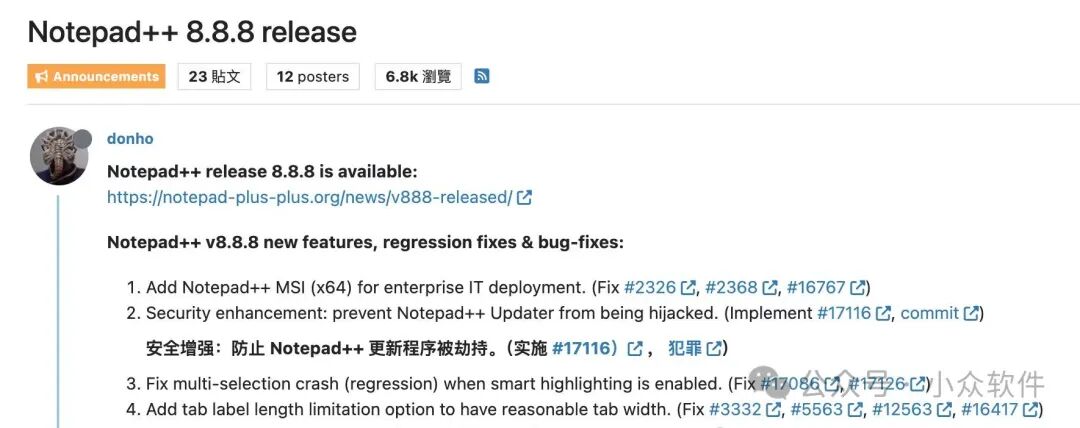

- v8.8.8 版本更新:修改了默认的下载源与域名,降低了更新流量在传输过程中被劫持和滥用的可能性。

- v8.8.9 版本更新:在下载完成后,强制对安装包进行签名和证书校验。即使下载路径被劫持,也能有效阻止未经验证的恶意安装包被执行。

Notepad++ v8.8.8 更新详情

2025年11月18日,Notepad++ 发布了 v8.8.8 版本。开发者在更新日志中说明:“在过去两周与安全专家的交流中,我们发现了 WinGUp(Notepad++ 使用的自动更新程序)存在潜在的劫持漏洞。该问题已在最新版本中得到解决。”

Notepad++ v8.8.9 更新详情

2025年12月10日,Notepad++ 紧接着发布了 v8.8.9 版本,对漏洞进行了进一步修补。

漏洞原理深度解析

本月初,安全研究员 Beaumont 发布了一篇题为《少数 Notepad++ 用户报告安全问题》的分析文章,揭示了事件背景。他收到了三份报告,均指向安装了 Notepad++ 的计算机发生了安全事件,并且怀疑初始入侵点与 Notepad++ 进程有关。

值得注意的是,之前发布的 v8.8.8 版本仅修复了问题的一半。

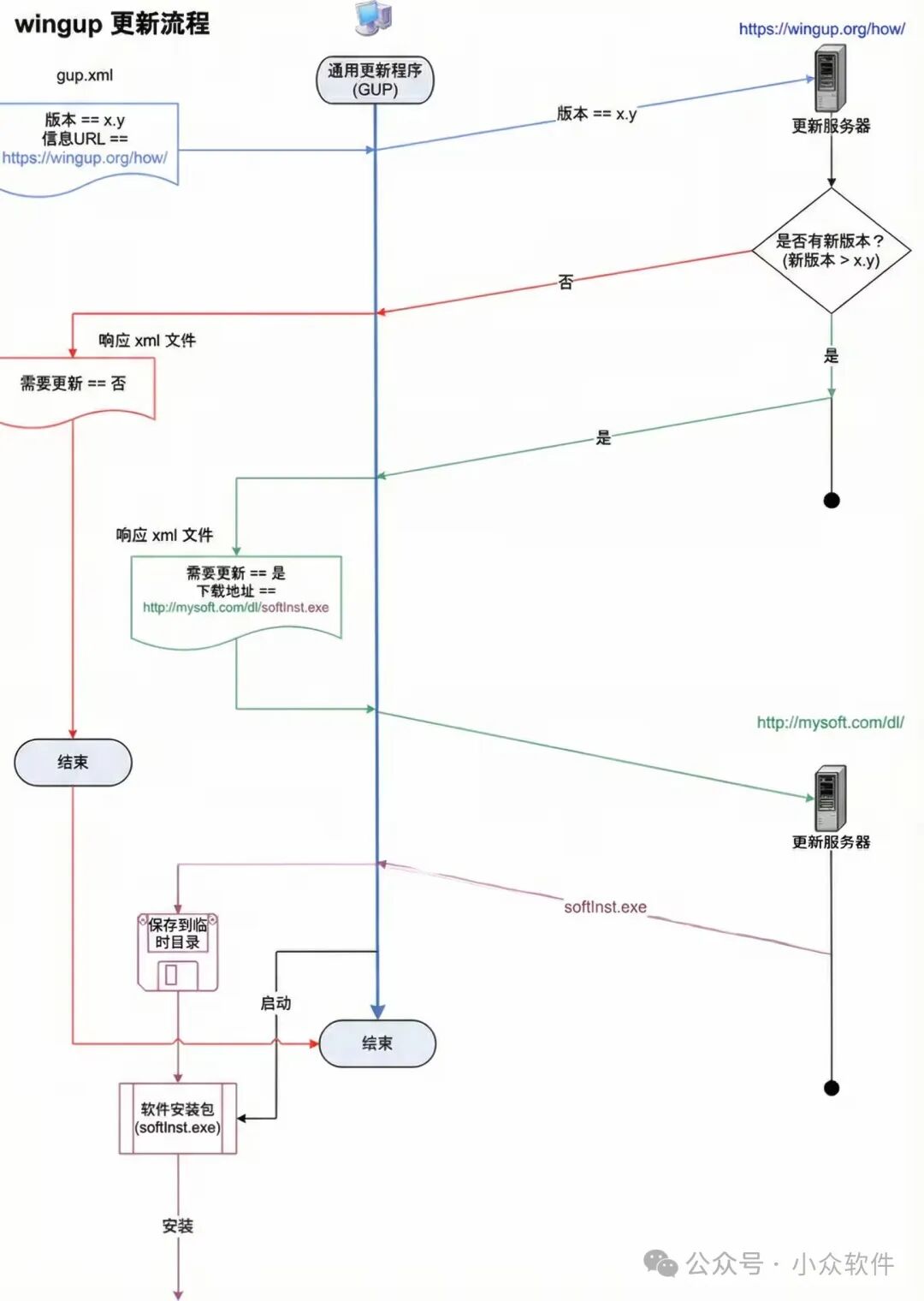

问题核心:WinGUp 更新组件

WinGUp 是 Notepad++ 开发者为其量身定制的自动更新程序。其工作流程如下:读取 XML 配置文件获取当前版本信息和更新服务器 URL,向该 URL 发起请求(附上当前版本号)以获取更新包下载地址,下载更新包(通常为 .msi 或 .exe 文件),最后执行该安装包。

漏洞根源在于:旧版本的 WinGUp 在下载过程中既不验证 HTTPS 服务器的 SSL 证书,下载后也不校验 MSI/EXE 安装包的数字签名。这使得攻击者能够通过中间人攻击劫持网络流量,篡改响应中的下载链接,导致用户计算机自动下载并运行恶意软件。

从 v8.8.8 版本开始,WinGUp 被强制设定仅从 github.com 域名下载更新,缩小了攻击面。而 v8.8.9 版本则增加了严格的证书链校验和安装包签名验证机制,从根本上保证了下载文件的完整性与可信性,从而补上了另一半的安全缺口。这类对网络传输和身份验证的严格校验是构建安全应用的基础,相关原理在网络协议与系统底层知识中有深入探讨。

总结与行动建议

鉴于 Notepad++ 拥有庞大的用户基数,它一直是恶意攻击者频繁瞄准的目标。如果您正在使用 Notepad++,强烈建议立即检查并更新到 v8.8.9 或更高版本。

官方下载与更新地址:

如果您正在考虑寻找替代品,可以参考以下社区讨论:

对于开发者和安全从业者而言,此次事件再次提醒我们,软件供应链安全至关重要,任何涉及外部资源下载和执行的环节都必须实施严格的身份验证与完整性检查。密切关注此类安全漏洞与渗透测试动态,有助于提前防范潜在风险。

参考链接

[1] Notepad++ v8.8.8 发布公告:https://notepad-plus-plus.org/news/v888-released/

[2] Notepad++ v8.8.9 发布公告:https://notepad-plus-plus.org/news/v889-released/

[3] 《少数 Notepad++ 用户报告安全问题》:https://doublepulsar.com/small-numbers-of-notepad-users-reporting-security-woes-371d7a3fd2d9

[4] WinGUp 官方网站:https://wingup.org/

原文:https://www.appinn.com/notepad-plusplus-v8-8-9/ |