在进行渗透测试或抓包分析时,最令人困扰的往往是遇到经过加密的通信数据。面对一串串无法直接理解的密文,手动分析加解密逻辑、编写调试解密脚本通常需要耗费大量时间与精力。

本文将通过一个真实的小程序测试案例,演示如何利用BurpSuite插件CloudX,自动化完成对加密数据包的识别、解密与分析,从而显著提升渗透测试工作的效率。

测试环境与问题复现

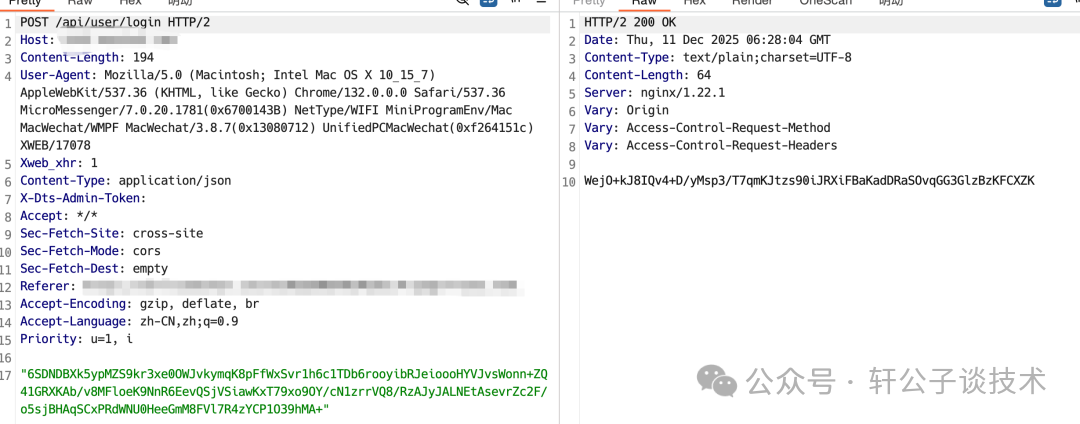

首先,配置系统代理指向BurpSuite(例如 127.0.0.1:8080),并启动目标小程序。

通过BurpSuite成功拦截到小程序的网络流量,但发现其请求与响应内容均被加密,显示为无规律的Base64字符串,无法直接读取其业务逻辑与参数。

逆向分析寻找加密逻辑

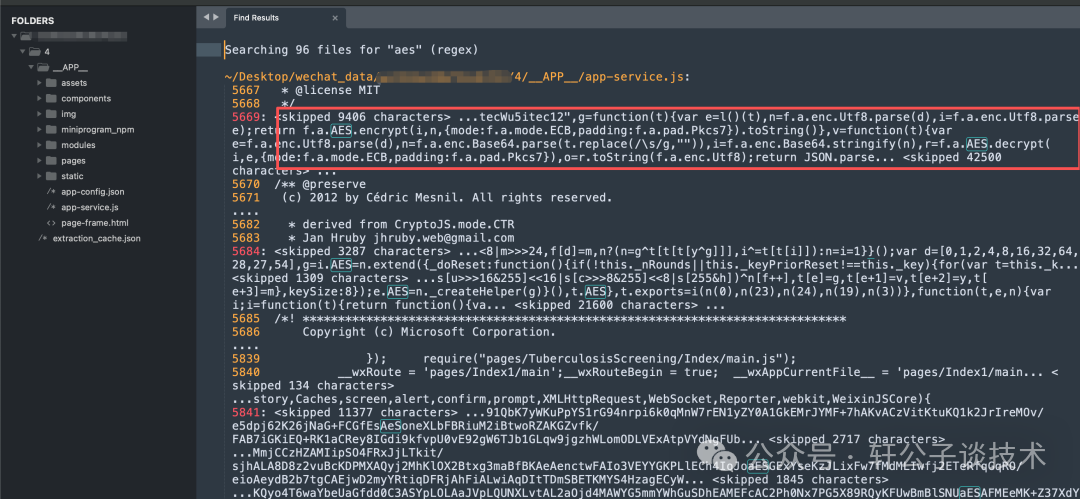

面对加密流量,常规思路是尝试逆向客户端以寻找解密算法。对于微信小程序,其包体文件通常位于特定目录(如MacOS的 /Users/[用户名]/Library/Containers/com.tencent.xinWeChat/Data/Documents/app_data/radium/Applet/packages),可找到 __APP__.wapkg 文件并进行反编译。

在反编译得到的源码中,全局搜索常见加密关键词(如 encrypt, decrypt, aes 等)。很快,我们定位到一段疑似AES加密的代码。

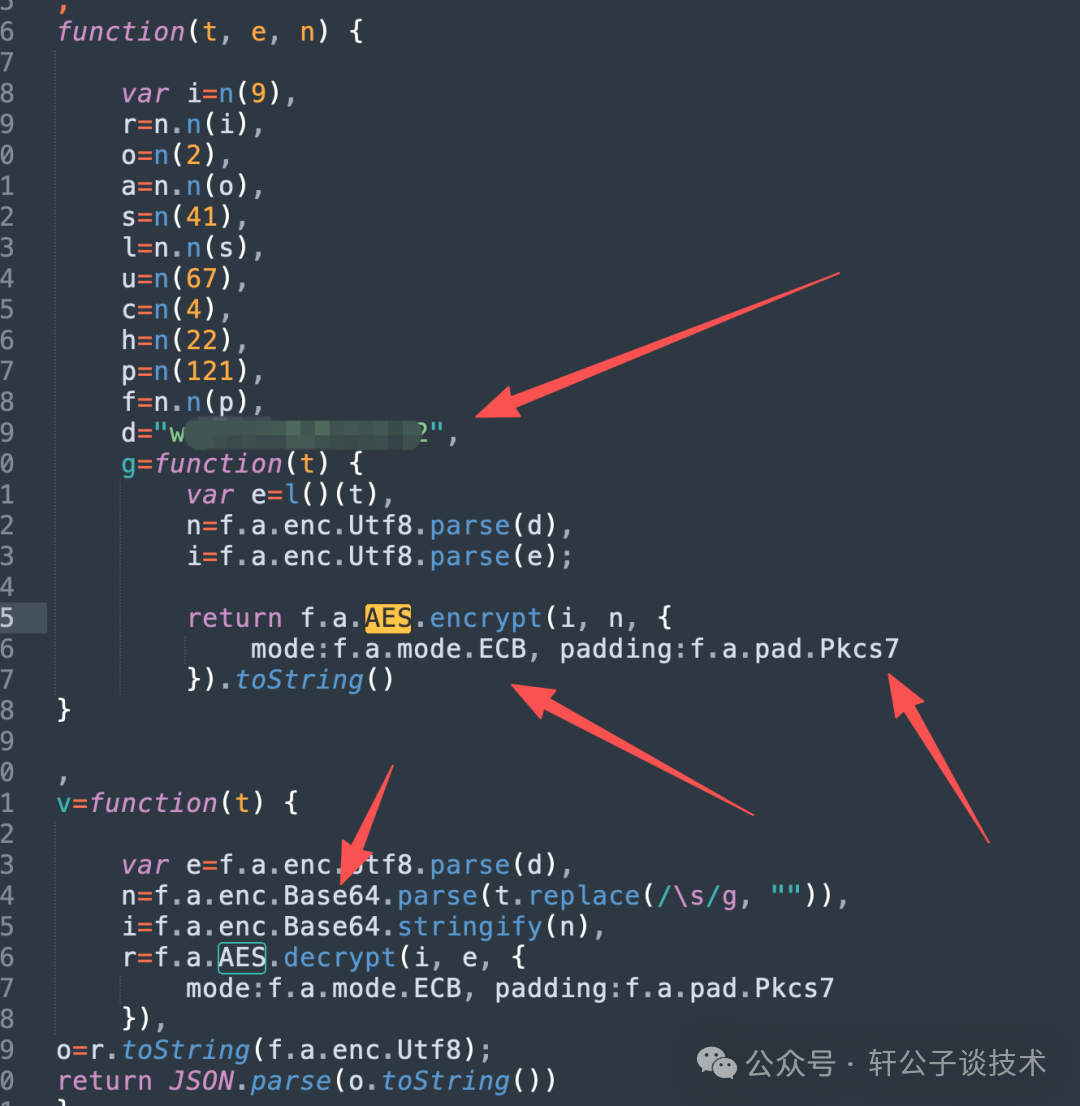

对代码进行格式化分析后,确认其使用的加密算法为 AES-ECB,填充模式为PKCS7,输出格式为Base64,并找到了对应的密钥。

使用独立的加密工具验证该密钥与算法,确认可以成功解密测试数据。

配置CloudX插件实现自动解密

验证加密算法有效后,即可在BurpSuite中配置CloudX插件。

- 安装并打开插件:将捕获到的加密请求发送至CloudX插件面板。

- 配置请求体解密规则:在插件界面,对请求体右键,选择对应的加密算法(本例为AES),在弹出的窗口中填入密钥。首次尝试解密可能失败,因为原始数据可能包含额外的引号等字符。

- 添加预处理规则:为解决上述问题,再次右键选择“正则规则”,添加一个用于去除引号的正则表达式(如

^"|"$)。随后重新配置AES解密规则。

- 配置响应体解密规则:对响应体执行与请求体相同的配置步骤(选择算法、填入相同密钥)。

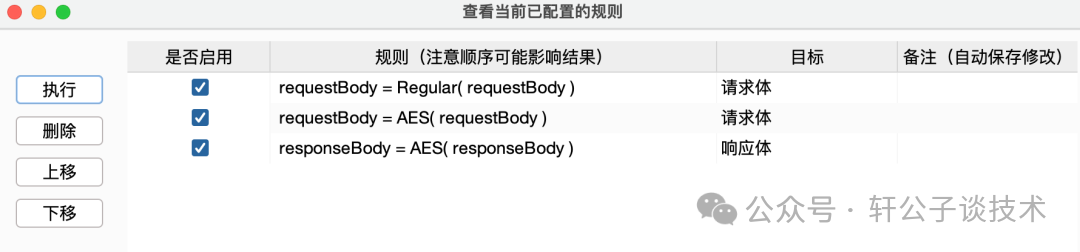

- 启用规则:在“已配置规则”列表中,确保三条规则(去引号、解密请求、解密响应)均已启用并排序正确。

完成配置后,返回BurpSuite的代理历史或重放器模块,重新发送请求。此时,经过插件的数据包将自动以明文形式展示,而实际发往服务器的仍然是加密流量,实现了一个透明的解密“中转站”。

漏洞挖掘实战

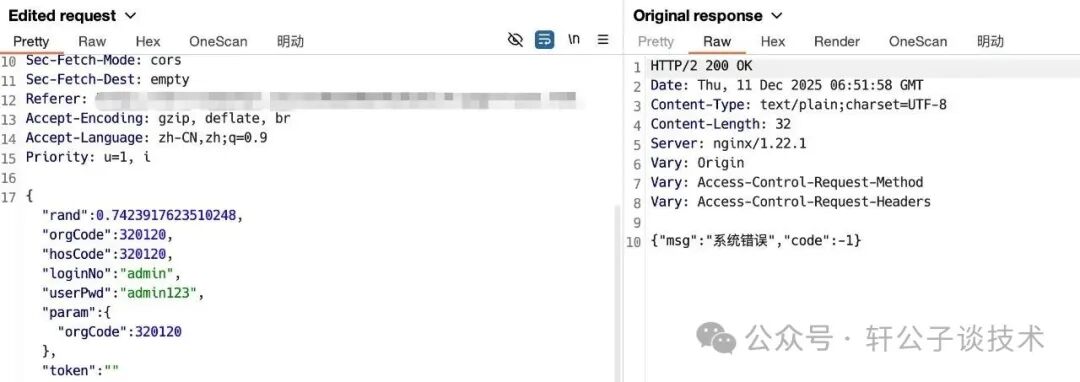

在成功解密通信后,分析工作得以深入。在本案例中,通过访问反编译代码中发现的其它接口路径,触发了服务器的异常响应。

其中一个接口的响应密文,在使用配置好的规则解密时始终失败。重新检查原始密文,发现其中包含了不应存在的 \n(换行符)。这一异常通常意味着服务器端处理逻辑存在缺陷。剔除换行符后手动解密,成功获取了包含敏感信息的明文响应,从而发现了未授权访问漏洞。

总结

CloudX插件通过将解密逻辑集成到BurpSuite工作流中,解决了渗透测试中加密流量分析的核心痛点。它支持多种加密算法,并能通过正则预处理应对数据格式化问题。此工具不仅适用于Web应用,也对小程序、APP等移动端应用的渗透测试分析大有裨益,配合Burp Scanner等工具更能实现自动化的漏洞扫描,极大提升了安全测试的效率与深度。

项目地址:https://github.com/cloud-jie/CloudX

|