背景

接到朋友求助,其开发的 .NET 工控应用出现崩溃,自行排查无果。获得其提供的 dump 文件后,使用 Windbg 进行分析。

崩溃分析

1. 崩溃原因定位

打开 dump 文件,Windbg 自动定位到崩溃点,输出关键信息如下:

(1cec.1984): Access violation - code c0000005 (first/second chance not available)

clr!WKS::gc_heap::find_first_object+0xea:

00007ff9`9faea3eb 833800 cmp dword ptr [rax],0 ds:00000461`0000085a=????????

从崩溃点函数 find_first_object 可以判断,这是垃圾回收器(GC)在标记对象时访问了非法内存地址,指向典型的 托管堆损坏 问题。使用 !verifyheap 命令验证,输出证实了这一点:

0:016> !verifyheap

Could not request method table data for object 00000296DB67CFC0 (MethodTable: 0000046100000858).

Last good object: 00000296DB67CEF0.

2. 探究堆损坏根源

托管堆损坏是破坏行为发生后的“第二现场”,要找出“第一现场”的破坏者,需检查损坏区域附近的内存。使用命令 dp 00000296DB67CFC0-0x80 L20 观察破坏现场:

...

00000296`db67cfb0 000000be`00000000 00000523`000003ee

00000296`db67cfc0 00000461`0000085b 00000004`000007a6

...

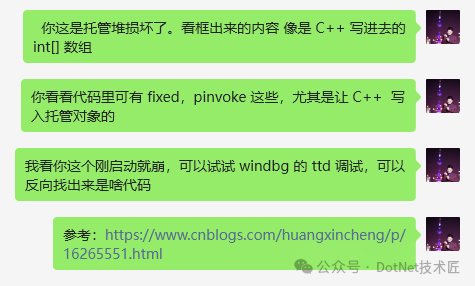

原本应是对象方法表(MethodTable)的地址 00000296DB67CFC0,被一串类似 C++ 数组的数据覆盖。为排除偶然性,分析了第二个崩溃 dump,发现了类似的数据模式,基本断定有代码(很可能来自非托管端)向托管堆内存写入了越界数据。

于是,建议朋友重点审查代码中涉及 C#与C++互操作 的部分,如 fixed 语句、P/Invoke 调用等。

3. 问题确认与排查方法

几天后,朋友通过添加 assert 断言逐步缩小范围,最终定位到问题根源:一段 C++ 代码在计算数组偏移量时,错误地使用了原始坐标 cadx/cady,而非换算后的采样坐标 samplex/sampley,导致数组访问越界,破坏了相邻的托管堆内存。

// 错误的偏移量计算,使用了错误的变量

int offpos = cady / grid_ver * 5 + cadx / grid_her;

// 正确的偏移量计算应使用 sampley 和 samplex

// int offpos = sampley / grid_ver * 5 + samplex / grid_her;

assert(offpos >= 0 && offpos < 25);

此类内存管理错误在混合编程中尤为隐蔽。考虑到该应用启动后一分钟内必现崩溃,其实更适合使用 Time Travel Debugging (TTD) 进行溯源,能更直观地捕获到内存被改写的那一刻。

总结

本次 .NET 工控应用崩溃事件,根本原因是 C++ 组件操作托管内存时发生数组越界,导致托管堆损坏。仅凭崩溃后的内存快照(dump)分析出此类问题颇具挑战性,对调试者的经验和耐心都是考验。这也警示我们,在涉及复杂内存交互的混合开发场景中,必须对边界保持高度警惕,并善用合适的调试工具。 |