近日,Fortinet旗下多款网络安全设备正遭到活跃攻击,攻击者利用两个新发现的单点登录(SSO)身份验证绕过漏洞,无需密码即可获得设备最高管理权限。此次漏洞影响广泛,涉及FortiOS、FortiProxy、FortiWeb及FortiSwitchManager 等多个核心产品线。

Fortinet于2025年12月9日通过PSIRT公告披露了这两个编号为 CVE-2025-59718 和 CVE-2025-59719 的严重漏洞。随后,安全公司Arctic Wolf发布紧急通告,呼吁所有用户立即采取行动。

漏洞如何被利用?

当设备启用了FortiCloud SSO登录功能时,攻击者能够构造恶意的SAML断言消息,完全绕过身份验证流程,直接以管理员身份登录。

值得注意的是,该功能在出厂设置中默认关闭,但在用户通过FortiCare GUI界面注册设备时,系统会自动启用,除非管理员手动关闭“允许使用FortiCloud SSO进行管理登录”选项。这一常见的管理疏忽,导致大量暴露在互联网上的设备面临远程攻击风险。

攻击活动已被确认

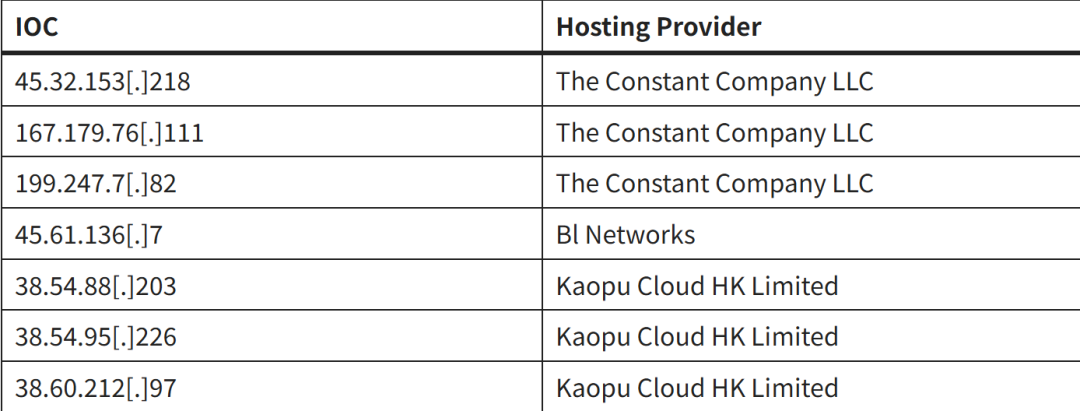

根据Arctic Wolf的监测,此次攻击活动源自一批有限的IP地址,主要归属以下两家托管服务提供商:

攻击者主要针对默认的“admin” 账户。一份来自被入侵设备的日志样本显示了一次成功的SSO登录:

date=2025-12-12 time=REDACTED ... logid="0100032001" ... user="admin" ui="sso(199.247.7[.]82)" method="sso" srcip=199.247.7[.]82 ... action="login" status="success" ...

登录成功后,攻击者便从同一IP地址通过GUI界面导出设备配置文件,证据如下:

date=2025-12-12 time=REDACTED ... logid="0100032095" ... action="download" ... msg="System config file has been downloaded by user admin via GUI(199.247.7[.]82)"

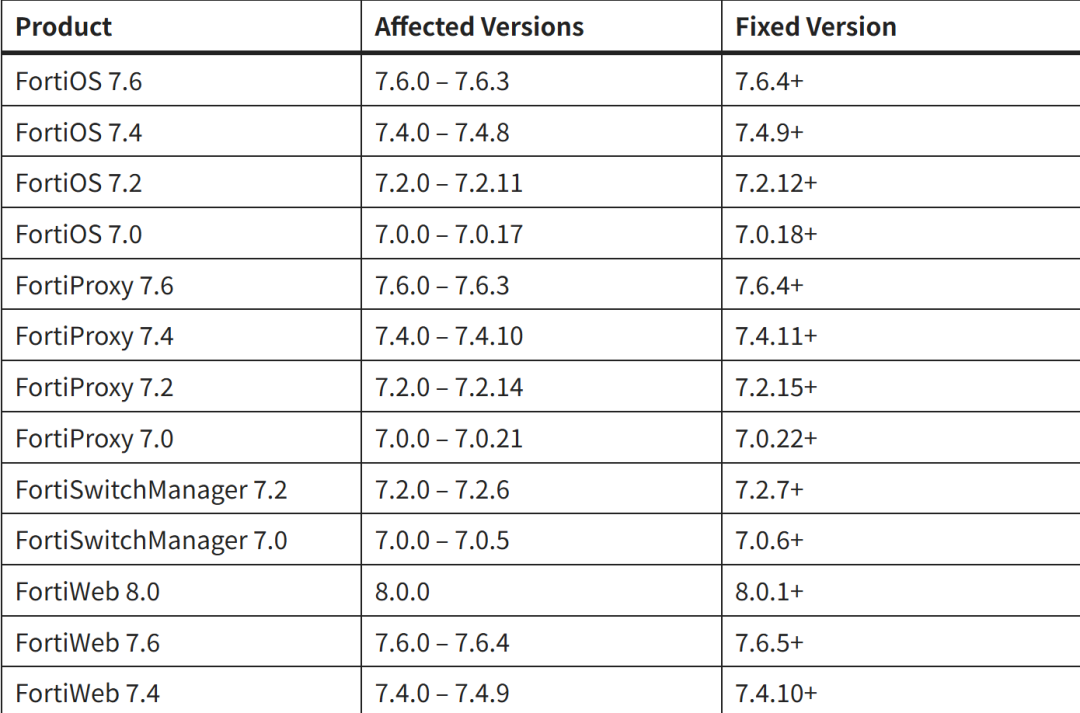

受影响产品与修复版本

以下为受影响的产品及版本详情,用户应尽快升级至已修复的版本:

注:FortiOS 6.4、FortiWeb 7.0 和 FortiWeb 7.2 系列产品不受此漏洞影响。

紧急应对建议

-

立即升级:所有受影响用户应最优先安排升级至上述已修复版本。

-

检查与凭证重置:立即检查设备日志中是否存在上述恶意IP地址的登录或配置下载记录。一旦发现任何可疑活动,务必立即重置防火墙的所有管理凭证。需警惕,即使配置文件中的密码已哈希处理,若密码强度不足,仍可能在离线的字典攻击中被破解。

-

网络隔离:严格将管理接口限制在可信的内部网络中,禁止将其暴露在互联网上。Arctic Wolf指出,针对Fortinet等网络安全设备的攻击活动屡见不鲜,攻击者常通过公开的搜索引擎发现暴露的管理界面。

-

临时缓解措施:如果无法立即升级,请立即禁用FortiCloud SSO功能。

随着针对防火墙设备的攻击日益频繁,企业组织应将此漏洞的修复置于最高优先级。Arctic Wolf强调需保持高度警惕,并已部署持续的检测机制以监控相关攻击活动。

资讯来源:cybersecuritynews |