一、设计哲学: 为什么WireGuard是革命性的?

简单即安全——这是WireGuard创始人Jason A. Donenfeld提出的核心设计理念。与传统VPN (如OpenVPN、IPsec) 相比,WireGuard摒弃了复杂的协商协议和繁多的配置选项,从而将代码量压缩到约4000行 (内核模块) ,实现了安全性和性能的双重突破。

1.1 与传统VPN的范式对比

让我们通过一个表格直观感受这种范式转移:

| 对比维度 |

传统VPN (IPsec/OpenVPN) |

WireGuard |

核心优势 |

| 代码复杂度 |

数十万行代码,多个协议栈 |

~4000行内核代码 |

更小的攻击面,易于审计 |

| 密码学套件 |

可配置多种算法,易配置错误 |

精心挑选的现代密码学组合 |

“加密鸡尾酒”策略,消除选择困难 |

| 会话状态 |

复杂的多阶段握手,状态机复杂 |

单一加密连接,无状态会话 |

连接更稳定,恢复更快速 |

| 网络适应 |

NAT穿越复杂,可能需要辅助协议 |

内建完善NAT穿越机制 |

在移动网络、NAT后表现优异 |

| 配置模型 |

基于连接 (隧道) 的配置 |

基于对等体 (peer) 的公钥模型 |

更贴近现代网络拓扑思维 |

技术类比:传统VPN就像一台功能齐全但操作复杂的专业相机 (IPsec有数百个配置选项) ,而WireGuard则像智能手机的原生相机应用——它通过精心设计和调校的默认值,让普通用户也能拍出安全可靠的“照片”。

二、核心概念解析: WireGuard的基石

2.1 密码学基础

WireGuard不使用可配置的密码学套件,而是硬编码了一套经过严格筛选的现代加密算法。它的设计体现了网络安全领域“少即是多”的思想。

// Linux内核中定义的密码学套件 (/net/wireguard/cookie.c)

static const struct chacha20poly1305_ctx {

/* ChaCha20流密码用于加密 */

/* Poly1305用于消息认证 */

} __aligned(16);

// 实际上使用的组合:

// 1. Curve25519: 椭圆曲线迪菲-赫尔曼密钥交换 (ECDH)

// 2. ChaCha20: 流加密算法

// 3. Poly1305: 消息认证码 (MAC)

// 4. BLAKE2s: 哈希函数

// 5. SipHash: 哈希函数 (用于Cookie机制)

设计思想:这些算法选择并非随意:

- Curve25519: 提供完美的前向保密,且计算速度快于传统RSA

- ChaCha20: 在移动设备上比AES性能更好,且恒定时间执行防止侧信道攻击

- Poly1305: 与ChaCha20天然配对,提供完整性验证

- BLAKE2s: 比SHA系列更快,且抗长度扩展攻击

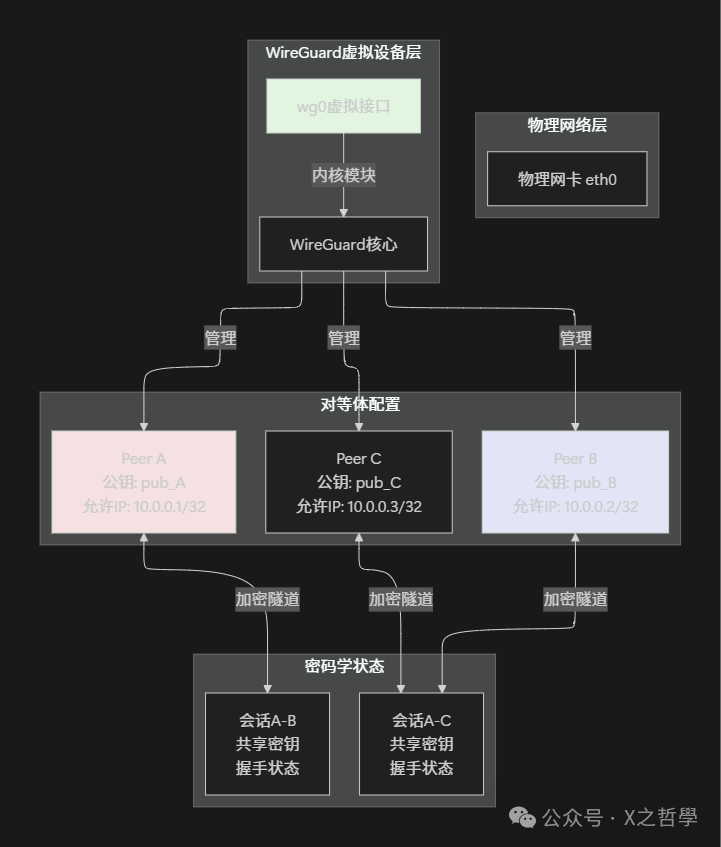

2.2 核心概念模型

WireGuard建立了一种基于公钥的覆盖网络模型,其核心实体关系如下:

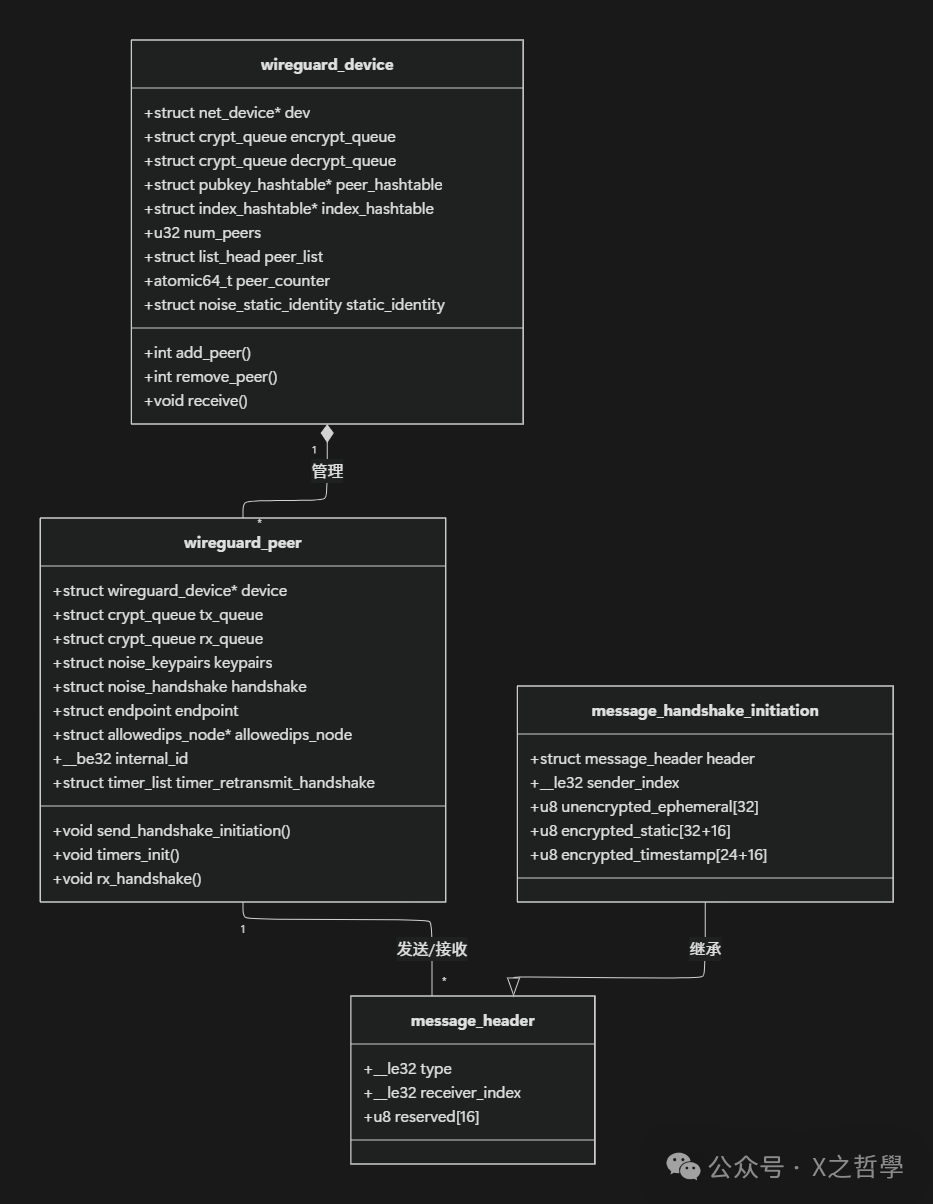

2.3 关键数据结构详解

让我们深入Linux内核源码,查看WireGuard的核心数据结构:

// 关键数据结构定义 (/net/wireguard/device.h)

struct wireguard_device {

struct net_device *dev; // 关联的网络设备

struct crypt_queue encrypt_queue, decrypt_queue; // 加密/解密队列

struct pubkey_hashtable *peer_hashtable; // 对等体哈希表

struct index_hashtable *index_hashtable; // 索引哈希表

u32 num_peers; // 对等体数量

struct list_head peer_list; // 对等体链表

atomic64_t peer_counter; // 对等体计数器

struct noise_static_identity static_identity; // 静态身份 (私钥)

};

// 对等体结构 (/net/wireguard/peer.h)

struct wireguard_peer {

struct wireguard_device *device;

struct crypt_queue tx_queue, rx_queue; // 发送/接收队列

// 密码学状态

struct noise_keypairs keypairs; // 密钥对

struct noise_handshake handshake; // 握手状态

// 网络配置

struct endpoint endpoint; // 对端端点 (IP+端口)

struct allowedips_node *allowedips_node; // 允许的IP范围

__be32 internal_id; // 内部标识符

// 定时器

struct timer_list timer_retransmit_handshake;

struct timer_list timer_send_keepalive;

struct timer_list timer_new_handshake;

struct timer_list timer_zero_key_material;

struct timer_list timer_persistent_keepalive;

};

// 报文结构 (/net/wireguard/messages.h)

struct message_header {

__le32 type; // 消息类型: 握手/数据等

__le32 receiver_index; // 接收者索引

u8 reserved[16]; // 保留字段

};

struct message_handshake_initiation {

struct message_header header;

__le32 sender_index;

u8 unencrypted_ephemeral[32];

u8 encrypted_static[32 + 16]; // 加密的静态公钥

u8 encrypted_timestamp[24 + 16]; // 加密的时间戳

};

数据结构关系图解:

三、协议工作机制: 从握手到数据传输

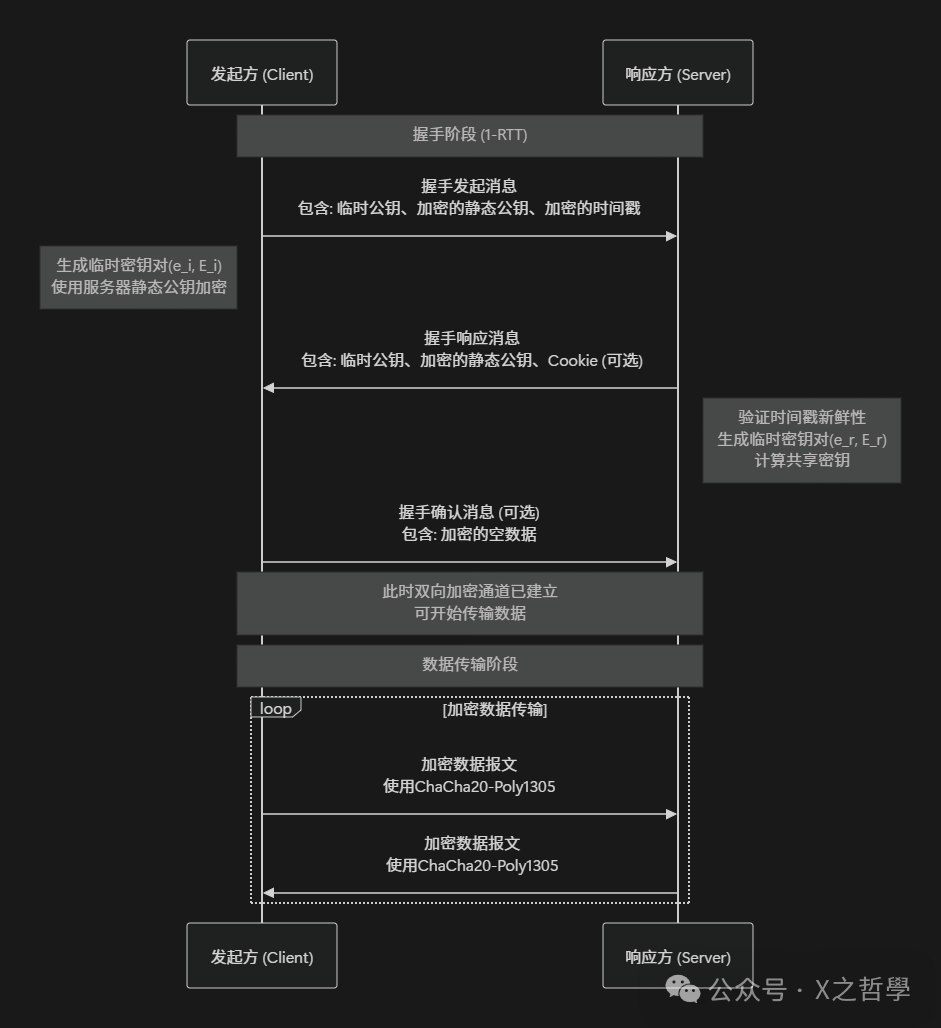

3.1 握手协议: 三次高效握手

WireGuard使用基于噪声协议框架的握手机制,整个过程只需要1-RTT (一个往返时间) :

形象比喻:WireGuard握手就像两人在嘈杂的派对上快速确认暗号:

- 甲方小声说: “我是Alice,这是我的临时暗号X”

- 乙方回应: “收到,我是Bob,这是我的临时暗号Y,这是加密的确认”

- 双方用暗号组合出只有彼此知道的对话密钥,之后所有对话都用这个密钥加密

3.2 数据包封装格式

WireGuard数据包在UDP中封装,结构极其简洁:

+-----------------------------------+-----------------------------------+

| UDP 头部 | WireGuard 头部 |

| (源/目的端口 + 长度 + 校验和) | (类型 + 接收者索引 + 保留) |

+-----------------------------------+-----------------------------------+

| |

| 加密的载荷 (IP数据包) |

| (ChaCha20加密 + Poly1305认证标签) |

| |

+-----------------------------------+-----------------------------------+

关键优势:

- 固定头部长度:32字节,易于解析

- 无序列号:由底层协议 (UDP/IP) 处理

- 强认证:每个数据包都有独立的Poly1305认证标签

- 防重放:使用隐式序列号 (从加密密钥派生)

3.3 路由机制: 基于加密身份的路由

WireGuard的路由模型与传统VPN截然不同,它实现了加密身份与IP地址的绑定:

// 允许IP数据结构 (/net/wireguard/allowedips.h)

struct allowedips_node {

struct wg_peer __rcu *peer; // 关联的对等体

union {

struct allowedips_node __rcu *bit[2]; // 二叉树子节点

struct {

u8 bits[16] __aligned(8); // IPv6地址

u8 cidr; // 子网掩码长度

} v6;

struct {

u8 bits[4] __aligned(4); // IPv4地址

u8 cidr; // 子网掩码长度

} v4;

};

};

// 路由查找函数

struct wireguard_peer *wg_allowedips_lookup_dst(

struct allowedips *table,

const void *ip) {

// 使用最长前缀匹配算法查找对等体

// 这是WireGuard的核心路由逻辑

}

工作流程:

- 入站数据包到达wg0接口

- 解密后提取源IP地址

- 在allowedips树中查找该IP所属的对等体

- 验证该数据包确实来自该对等体 (通过加密身份)

- 转发到本地网络栈

四、实战配置与代码分析

4.1 最小化配置示例

让我们通过一个最简单的点对点VPN配置,理解WireGuard的实际运作:

# 在节点A上执行

$ wg genkey | tee privatekey_A | wg pubkey > publickey_A

$ cat > /etc/wireguard/wg0.conf <<EOF

[Interface]

PrivateKey = $(cat privatekey_A)

Address = 10.0.0.1/24

ListenPort = 51820

[Peer]

PublicKey = $(cat publickey_B) # 节点B的公钥

AllowedIPs = 10.0.0.2/32

Endpoint = node-b.example.com:51820

EOF

# 在节点B上执行 (对称配置)

$ wg genkey | tee privatekey_B | wg pubkey > publickey_B

$ cat > /etc/wireguard/wg0.conf <<EOF

[Interface]

PrivateKey = $(cat privatekey_B)

Address = 10.0.0.2/24

ListenPort = 51820

[Peer]

PublicKey = $(cat publickey_A) # 节点A的公钥

AllowedIPs = 10.0.0.1/32

Endpoint = node-a.example.com:51820

EOF

4.2 内核模块关键函数分析

让我们深入WireGuard内核模块的核心处理逻辑:

// 数据包接收处理 (/net/wireguard/receive.c)

void wg_packet_receive(struct wg_device *wg, struct sk_buff *skb)

{

struct message_header *header;

// 验证数据包基本有效性

if (unlikely(skb->len < sizeof(*header)))

goto err;

header = (struct message_header *)skb->data;

switch (header->type) {

case MESSAGE_HANDSHAKE_INITIATION:

case MESSAGE_HANDSHAKE_RESPONSE:

case MESSAGE_HANDSHAKE_COOKIE:

wg_packet_handshake_receive(wg, skb);

break;

case MESSAGE_DATA:

wg_packet_data_receive(wg, skb);

break;

default:

goto err;

}

return;

err:

dev_kfree_skb(skb);

}

// 握手处理核心逻辑

static void wg_packet_handshake_receive(struct wg_device *wg,

struct sk_buff *skb)

{

struct message_handshake_initiation *initiation;

struct wireguard_peer *peer;

// 根据发送者索引查找对等体

peer = index_hashtable_lookup(wg->index_hashtable,

initiation->sender_index);

if (!peer) {

// 新对等体或Cookie验证

if (initiation->type == MESSAGE_HANDSHAKE_INITIATION)

wg_cookie_validate(wg, skb);

return;

}

// 处理握手消息

noise_handshake_receive(&peer->handshake, skb);

// 更新对等体状态

if (noise_handshake_begin_session(&peer->handshake,

&peer->keypairs)) {

timer_del(&peer->timer_retransmit_handshake);

wg_socket_set_peer_endpoint(peer, &endpoint);

}

}

4.3 数据流全路径分析

五、高级特性与优化机制

5.1 Cookie机制: 防御DDoS攻击

WireGuard设计了巧妙的Cookie机制来防御拒绝服务攻击,而不需要维护状态:

// Cookie机制核心 (/net/wireguard/cookie.c)

void wg_cookie_message_create(struct message_handshake_cookie *dst,

struct sk_buff *skb,

__le32 index)

{

// 使用对等体的静态公钥和客户端的IP地址

// 生成一个可验证但不需存储的Cookie

compute_mac1(dst->cookie, skb, key);

// 客户端必须原样返回此Cookie

// 服务器可即时验证,无需状态存储

}

工作原理:

- 服务器收到未识别的握手请求时,不立即进行昂贵的加密计算

- 生成一个基于客户端IP和服务器密钥的Cookie

- 客户端必须返回这个Cookie才能继续握手

- 这使得攻击者无法用伪造源IP发起大量握手请求

5.2 多对等体与路由聚合

WireGuard支持复杂网络拓扑,一个节点可以同时连接多个对等体:

# 星型拓扑配置示例 (中心节点)

[Interface]

PrivateKey = <center_private_key>

Address = 10.0.0.1/24

ListenPort = 51820

# 分支节点1

[Peer]

PublicKey = <branch1_public_key>

AllowedIPs = 10.0.0.2/32, 192.168.1.0/24

# 分支节点2

[Peer]

PublicKey = <branch2_public_key>

AllowedIPs = 10.0.0.3/32, 192.168.2.0/24

# 分支节点3

[Peer]

PublicKey = <branch3_public_key>

AllowedIPs = 10.0.0.4/32, 192.168.3.0/24

路由表效果:

- 发往192.168.1.5的数据包 → 通过branch1对等体加密传输

- 发往192.168.2.10的数据包 → 通过branch2对等体加密传输

- 发往互联网的数据包 → 不走WireGuard (默认路由)

5.3 性能优化机制

WireGuard通过多种技术实现高性能:

| 优化技术 |

实现方式 |

性能收益 |

| 多队列加密 |

每个CPU核心独立的加密队列 |

充分利用多核,避免锁竞争 |

| 零拷贝 |

直接操作skb数据,避免内存复制 |

减少CPU开销和内存带宽 |

| 批处理 |

多个数据包一起加密/解密 |

提高缓存局部性,减少函数调用开销 |

| SIMD加速 |

使用AVX2/NEON指令加速ChaCha20 |

加密速度提升3-5倍 |

六、诊断与调试工具

6.1 常用命令与工具

# 1. WireGuard专用工具

$ wg show

# 显示所有接口和对等体状态

# 包括:最新握手时间、传输数据量、端点地址等

$ wg showconf wg0

# 显示当前配置,包含解析后的所有参数

# 2. 系统网络工具

$ ip link show wg0

# 显示接口状态、MTU、统计信息

$ ip addr show wg0

# 显示分配的IP地址

$ ip route show table all | grep wg0

# 显示WireGuard相关路由

# 3. 数据包捕获

$ tcpdump -i wg0 -n

# 捕获解密后的明文流量

$ tcpdump -i eth0 udp port 51820 -n -vv

# 捕获WireGuard加密隧道流量

# 4. 连接性测试

$ wg ping <peer-public-key>

# 测试对等体连通性 (需要自定义脚本)

6.2 调试信息解读

wg show命令输出的关键字段解析:

interface: wg0

public key: server_pub_key

private key: (hidden)

listening port: 51820

peer: client_pub_key

endpoint: 203.0.113.101:12345

allowed ips: 10.0.0.2/32

latest handshake: 1 minute, 17 seconds ago

transfer: 15.30 MiB received, 1.21 GiB sent

persistent keepalive: every 25 seconds

故障诊断矩阵:

| 症状 |

可能原因 |

检查方法 |

解决方案 |

| 无最新握手时间 |

连接未建立 |

ping对端公网IP+端口 |

检查防火墙、NAT配置 |

| 握手成功但无法通信 |

路由问题 |

ip route show检查AllowedIPs配置 |

修正AllowedIPs或系统路由 |

| 间歇性断开 |

NAT超时 |

wg show看握手时间 |

启用持久保活 (persistent keepalive) |

| 性能低下 |

MTU问题 |

ping -M do -s 1472测试 |

调整MTU大小 (通常设为1420) |

| 高CPU使用 |

加密负载高 |

perf top查看热点 |

检查流量,考虑启用多队列或SIMD |

6.3 内核调试技巧

# 启用WireGuard调试日志

$ echo module wireguard +p > /sys/kernel/debug/dynamic_debug/control

# 查看内核环形缓冲区中的WireGuard消息

$ dmesg | grep wireguard

# 使用ftrace跟踪WireGuard函数调用

$ echo function > /sys/kernel/debug/tracing/current_tracer

$ echo wg_* > /sys/kernel/debug/tracing/set_ftrace_filter

$ cat /sys/kernel/debug/tracing/trace_pipe

七、应用场景与最佳实践

7.1 典型部署模式对比

| 场景类型 |

配置特点 |

WireGuard优势 |

注意事项 |

| 点对点连接 |

两个固定端点 |

配置简单,性能优异 |

需要至少一方有公网IP |

| 星型拓扑 |

一个中心多个分支 |

中心化策略管理 |

中心节点需足够带宽和连接数 |

| 网状网络 |

全互联对等体 |

去中心化,路径优化 |

配置复杂度随节点数平方增长 (n²) |

| 移动接入 |

客户端频繁更换IP |

无缝NAT穿越,快速重连 |

建议使用持久保活 |

| 服务器间加密 |

数据中心内部 |

低延迟,高吞吐量 |

确保内核版本支持并优化MTU |

7.2 安全最佳实践

-

密钥管理

- 私钥必须严格保密 (文件权限设为600)

- 定期轮换密钥 (尽管前向保密已保护历史流量)

- 在生产环境考虑使用硬件安全模块 (HSM) 存储私钥

-

网络加固

# 限制WireGuard监听的源IP,增强访问控制

$ iptables -A INPUT -p udp --dport 51820 -s 192.0.2.0/24 -j ACCEPT

$ iptables -A INPUT -p udp --dport 51820 -j DROP

启用严格的反向路径过滤,防止IP欺骗

$sysctl -w net.ipv4.conf.all.rp_filter=2 $ sysctl -w net.ipv4.conf.wg0.rp_filter=2

3. **监控与审计**

监控握手状态,确保连接活跃

$wg show | grep "latest handshake" | awk '{print$3}'

监控流量使用情况

$wg show | grep "transfer" | awk '{print$2, $3}'

使用auditd记录关键连接事件

$ auditctl -a exit,always -F arch=b64 -S connect -k wg-connect

## 八、WireGuard生态系统

### 8.1 跨平台实现

WireGuard协议已被多种平台实现:

| **实现** | **平台** | **特点** | **状态** |

| :--- | :--- | :--- | :--- |

| **Linux内核** | Linux 5.6+ | 原生支持,性能最佳 | 官方稳定 |

| **wireguard-go** | 跨平台用户空间 | Go语言实现,易于移植 | 生产就绪 |

| **WireGuard.nt** | Windows内核 | Windows内核驱动,性能好 | 性能优异 |

| **wireguard-rs** | Rust用户空间 | 内存安全,跨平台 | 开发活跃 |

| **BoringTun** | 用户空间 | Rust实现,专注安全性 | CloudFlare维护 |

### 8.2 管理工具与集成

| **工具名称** | **类型** | **功能特点** | **适用场景** |

| :--- | :--- | :--- | :--- |

| **wg-quick** | 脚本工具 | 自动化配置,集成系统路由 | 简单部署、快速启动 |

| **WireGuard UI** | Web界面 | 可视化对等体管理 | 中小规模团队管理 |

| **wg-gen-web** | Web生成器 | 自助配置门户,审批流 | 多用户、多团队环境 |

| **Subspace** | SaaS管理 | 云端集中管理,单点登录 | 企业分布式团队 |

| **Kubernetes集成** | CNI插件 | 为Pod提供加密网络 | 云原生容器环境 |

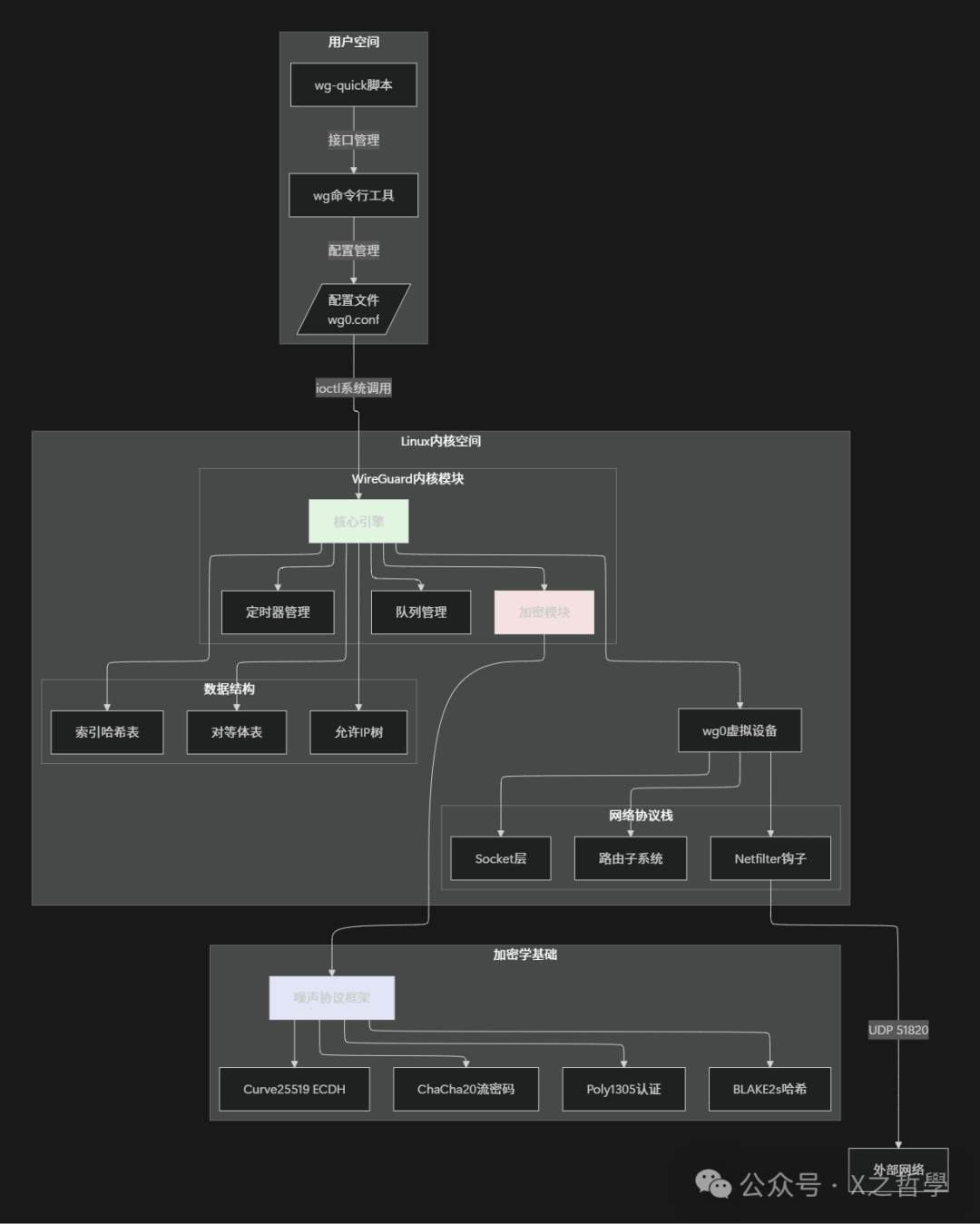

## 九、WireGuard内部架构全景图

## 十、总结与展望

### 10.1 WireGuard设计精髓总结

通过以上深入分析,我们可以将WireGuard的设计精髓概括为以下几点:

1. **密码学简约主义**:精心挑选的现代密码学套件,消除配置错误风险。

2. **无状态连接模型**:基于Cookie的防DDoS机制,无需维护连接状态表,扩展性好。

3. **基于身份的网络**:公钥即身份,简化了访问控制和路由决策。

4. **内核深度集成**:利用Linux内核基础设施,实现零拷贝和高性能数据处理。

5. **协议最小化**:固定格式头部,无复杂选项协商,极大减少了潜在协议漏洞。

### 10.2 与传统VPN的全面对比

| **特性维度** | **IPsec/IKEv2** | **OpenVPN** | **WireGuard** | **评价** |

| :--- | :--- | :--- | :--- | :--- |

| **协议复杂度** | 极高 (RFC 4301-4309) | 高 (自定义协议) | 极低 (单个协议) | WireGuard完胜 |

| **代码行数** | ~400,000行 | ~200,000行 | ~4,000行 | 攻击面小两个数量级 |

| **握手速度** | 慢 (多轮交互) | 中等 (TLS握手) | 快 (1-RTT) | 连接建立快3-5倍 |

| **移动友好性** | 一般 (NAT穿越复杂) | 良好 (TCP模式) | 优秀 (内建NAT穿越) | 无缝网络切换 |

| **配置复杂度** | 极高 (易配置错误) | 高 (多种选项) | 低 (自解释配置) | 运维成本大幅降低 |

| **密码学敏捷性** | 支持但复杂 | 支持但复杂 | 固定但最优 | 安全专家精心挑选 |

| **内核/用户空间** | 内核 (性能好) | 用户空间 (灵活) | 内核 (性能极佳) | 性能与安全兼顾 |

WireGuard以其极简、安全、高效的特性,正在成为现代VPN网络的事实标准,特别适合云原生、边缘计算和移动办公等新兴场景。