在构建基于Spring Boot的应用时,处理用户登录的/login接口是常见需求。你是否曾好奇,用户名和密码是如何从HTTP请求中被提取、验证,并最终转化为安全上下文中用户身份信息的?本文将深入Spring Security的核心过滤器——UsernamePasswordAuthenticationFilter(以下简称UPAF),通过逐行源码分析,揭示从请求提交到SecurityContext建立的完整认证链路。

1. 过滤器定位:职责与在链中的角色

Spring Security的认证能力依托于其强大的过滤器链(Filter Chain)。UsernamePasswordAuthenticationFilter是专为处理表单登录设计的关键过滤器。它的核心使命可以概括为:拦截登录请求、提取认证凭据、委托认证逻辑、处理认证结果。

它在过滤器链中紧随FilterChainProxy之后,默认拦截路径为POST /login的请求。理解其类继承关系是把握其设计思想的第一步:

// UsernamePasswordAuthenticationFilter的继承结构

public class UsernamePasswordAuthenticationFilter extends AbstractAuthenticationProcessingFilter {

// 核心方法:attemptAuthentication、successfulAuthentication

}

public abstract class AbstractAuthenticationProcessingFilter extends GenericFilterBean implements ApplicationEventPublisherAware {

// 持有AuthenticationManager、SuccessHandler等核心组件

}

关键点:UPAF继承自AbstractAuthenticationProcessingFilter,后者抽象了认证过滤器的通用模板,而UPAF则具体实现了基于“用户名+密码”的认证参数提取与Token创建逻辑,是Java后端安全框架的典型设计。

2. 认证起点:attemptAuthentication方法详解

当客户端向/login端点发起POST请求时,UPAF的attemptAuthentication方法被触发,这是整个认证流程的起点。以下是其核心源码逻辑的梳理:

// UsernamePasswordAuthenticationFilter.java

@Override

public Authentication attemptAuthentication(HttpServletRequest request, HttpServletResponse response) throws AuthenticationException {

// 1. 校验请求方法:仅处理POST请求

if (!request.getMethod().equals("POST")) {

throw new AuthenticationServiceException("Authentication method not supported: " + request.getMethod());

}

// 2. 从请求参数中提取用户名和密码(默认参数名为username和password)

String username = obtainUsername(request);

String password = obtainPassword(request);

if (username == null) username = "";

if (password == null) password = "";

username = username.trim();

// 3. 创建“尚未认证”的Authentication Token对象

UsernamePasswordAuthenticationToken authRequest = new UsernamePasswordAuthenticationToken(username, password);

// 4. 将请求的详细信息(如远程IP、Session ID)设置到Token中

setDetails(request, authRequest);

// 5. 将Token委托给AuthenticationManager进行实质性认证

return this.getAuthenticationManager().authenticate(authRequest);

}

关键点:此方法的核心职责是构造一个未经验证的Authentication Token,并将其传递给AuthenticationManager。UPAF自身并不执行密码比对或用户查询,它扮演的是认证流程的“协调者”或“发起者”角色。

3. 认证调度中心:AuthenticationManager与Provider

AuthenticationManager是Spring Security认证的核心调度接口,其默认实现ProviderManager负责协调多个AuthenticationProvider。以下是ProviderManager.authenticate()方法的简化逻辑:

// ProviderManager.java

@Override

public Authentication authenticate(Authentication authentication) throws AuthenticationException {

Class<? extends Authentication> toTest = authentication.getClass();

AuthenticationException lastException = null;

Authentication result = null;

// 遍历所有已配置的AuthenticationProvider

for (AuthenticationProvider provider : getProviders()) {

// 检查当前Provider是否支持此类型的Token(如UsernamePasswordAuthenticationToken)

if (!provider.supports(toTest)) {

continue;

}

try {

// 委托给具体的Provider执行认证

result = provider.authenticate(authentication);

if (result != null) {

break; // 认证成功,跳出循环

}

} catch (AuthenticationException e) {

lastException = e;

}

}

if (result != null) {

return result; // 返回已认证的Token

}

// 认证失败,抛出异常

throw lastException != null ? lastException : new ProviderNotFoundException("No provider found");

}

对于用户名密码认证,实际执行认证的AuthenticationProvider通常是DaoAuthenticationProvider。它的核心逻辑集中在两个方法:

// DaoAuthenticationProvider.java

@Override

protected final UserDetails retrieveUser(String username, UsernamePasswordAuthenticationToken authentication) throws AuthenticationException {

// 调用UserDetailsService加载用户信息

UserDetails loadedUser = this.getUserDetailsService().loadUserByUsername(username);

if (loadedUser == null) {

throw new UsernameNotFoundException("User not found");

}

return loadedUser;

}

@Override

protected void additionalAuthenticationChecks(UserDetails userDetails, UsernamePasswordAuthenticationToken authentication) throws AuthenticationException {

// 进行密码校验

if (authentication.getCredentials() == null) {

throw new BadCredentialsException("Credentials are null");

}

String presentedPassword = authentication.getCredentials().toString();

// 使用PasswordEncoder匹配前端提交的密码与数据库存储的密文

if (!this.getPasswordEncoder().matches(presentedPassword, userDetails.getPassword())) {

throw new BadCredentialsException("Bad credentials");

}

}

关键点:DaoAuthenticationProvider是连接业务用户数据(通过UserDetailsService)与安全框架的桥梁,它完成了“根据用户名查询用户”和“使用密码编码器校验密码”这两个核心动作。

4. 认证成功后的处理:SecurityContext与成功处理器

当AuthenticationManager返回一个已认证的Authentication Token后,控制权回到UPAF,并执行successfulAuthentication方法:

// UsernamePasswordAuthenticationFilter.java (位于父类AbstractAuthenticationProcessingFilter中)

@Override

protected void successfulAuthentication(HttpServletRequest request, HttpServletResponse response, FilterChain chain, Authentication authResult) throws IOException, ServletException {

// 1. 核心步骤:将已认证的Token设置到SecurityContextHolder中

SecurityContextHolder.getContext().setAuthentication(authResult);

// 2. 触发“记住我”服务(如果已配置)

if (this.rememberMeServices != null) {

this.rememberMeServices.loginSuccess(request, response, authResult);

}

// 3. 调用认证成功处理器(如重定向到首页)

this.successHandler.onAuthenticationSuccess(request, response, authResult);

}

关键点:SecurityContextHolder.getContext().setAuthentication(authResult)是至关重要的一步。它将代表用户身份的认证信息绑定到当前线程上下文,这使得在本次会话的后续请求中,可以通过@AuthenticationPrincipal注解或SecurityContextHolder直接获取当前用户信息。

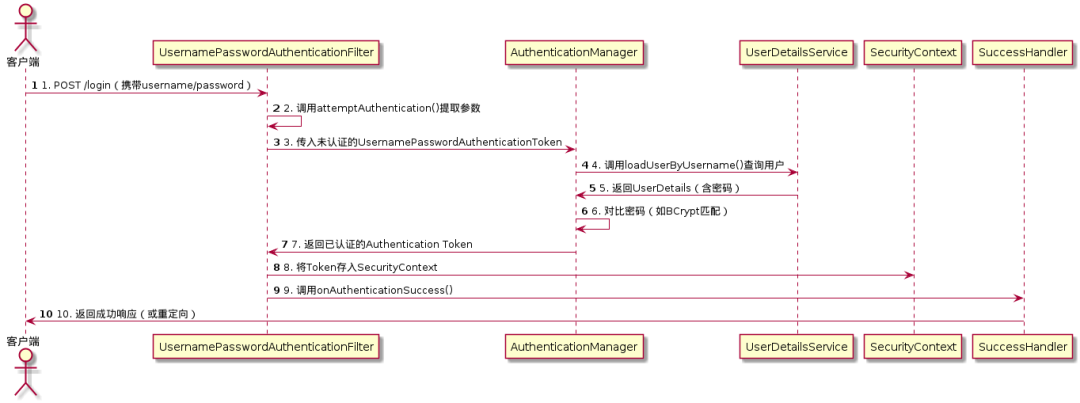

5. 全局视角:认证流程时序图

通过下面的UML时序图,可以更直观地理解从请求发起至认证完成的完整交互过程:

该时序图清晰地展示了客户端、过滤器、认证管理器、提供者及成功处理器之间的调用顺序,每一步都与前述源码分析环节相对应。

总结:Spring Security的表单登录认证本质是一个清晰的管道流程:过滤器拦截请求 → 提取参数并封装Token → 委托给认证管理器 → 认证提供者执行具体校验 → 将结果存回安全上下文。UsernamePasswordAuthenticationFilter是该流程中承上启下的关键组件。理解其源码,有助于在需要自定义登录逻辑、扩展认证参数或整合其他认证方式时,能够精准地定位切入点并进行有效扩展。