今天,我们继续深入微服务架构的实践,重点剖析OAuth2协议在Go框架下的高性能实现方案。本文将覆盖无状态JWT令牌、平滑的密钥轮换、高效的短哈希令牌吊销等关键技术,为你展示如何为微服务项目构建一个坚实的授权中心。

一、为什么选择OAuth2?关乎架构安全的核心考量

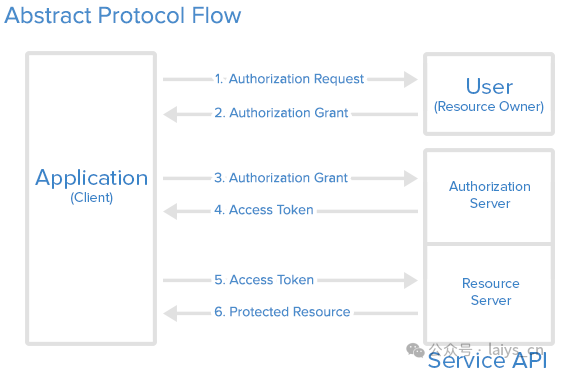

在分布式微服务环境中,认证与授权是每个服务安全交互的基石。选择OAuth2,并非盲目追随标准,而是它精准地解决了以下核心痛点:

- 安全隔离:客户端(如Web前端、移动App)无需接触用户的原始密码,从根本上降低了凭证泄露的风险。

- 细粒度权限控制:通过

scope机制实践“最小权限原则”,服务只能获取其必需的操作权限。

- 卓越的用户体验:实现单点登录(SSO),用户一次认证即可在多服务间无缝访问。

二、核心架构:职责分明的三层抽象模型

高可用系统源于清晰的架构。我们的认证中心构建于一个三层模型之上,每一层职责明确,耦合度低。

1. 授权层 (TokenGranter):策略化的授权模式工厂

我们采用策略模式来管理不同的授权类型(如密码模式、客户端模式)。

// internal/services/auth/internal/service/token_granter.go

type TokenGranter interface {

Grant(ctx context.Context, grantType string, client *ClientDetails, reader *TokenRequest) (*OAuth2Token, error)

}

设计亮点:

- 策略封装:每种授权模式都是一个独立的

TokenGranter实现,逻辑内聚。

- 动态组合:通过

ComposeTokenGranter,可以在系统启动时动态注册和组合所需授权模式。

- 易于扩展:未来新增授权码模式等,只需实现对应的

TokenGranter,对现有代码零侵入。

2. 服务层 (TokenService):令牌生命周期管理者

TokenService是令牌管理的核心接口,负责令牌的创建、刷新和解析。

// internal/services/auth/internal/service/token_service.go

type TokenService interface {

CreateAccessToken(oauth2Details *OAuth2Details) (*OAuth2Token, error)

RefreshAccessToken(refreshTokenValue string) (*OAuth2Token, error)

GetOAuth2DetailsByAccessToken(tokenValue string) (*OAuth2Details, error)

// ...

}

3. 存储层 (TokenStore & TokenEnhancer):实现无状态化的性能关键

这是架构的灵魂。传统OAuth2实现依赖外部存储验证令牌,容易成为性能瓶颈。我们通过JWT实现了彻底的无状态验证。

// internal/services/auth/internal/storage/jwt_token_enhancer.go

// JwtTokenEnhancer 负责将认证信息编码至JWT

func (j *JwtTokenEnhancer) Enhance(accessToken *OAuth2Token, oauth2Details *OAuth2Details) (*OAuth2Token, error) {

claims := &CustomClaims{

ClientId: oauth2Details.Client.ClientId,

Username: oauth2Details.User.Username,

Roles: oauth2Details.User.Authorities, // 嵌入用户角色权限

// ... 其他声明

}

// ... 使用密钥进行签名 ...

}

无状态验证的优势:

- 零存储依赖:验证所需信息全部编码在令牌内部,无需查询数据库或缓存。

- 纯计算验证:验证过程从网络IO操作变为CPU解密验签,速度实现数量级提升。

- 完美水平扩展:服务实例无需共享状态,可轻松应对流量洪峰。

- 性能飞跃:令牌验证耗时从毫秒级降至微秒级,是支撑高并发QPS的核心。

三、安全加固:构建纵深防御体系

性能与安全缺一不可。我们通过以下设计,为认证中心构建了坚固的安全防线。

1. 平滑的JWT密钥轮换:安全升级无感知

定期轮换密钥是安全铁律。为实现平滑过渡,我们支持多密钥验证机制。

// internal/services/auth/internal/storage/jwt_token_enhancer.go

// 构造函数接收密钥列表,第一个为当前签名密钥,其余为历史密钥

func NewJwtTokenEnhancer(secrets ...string) storage.TokenEnhancer {

return &jwtEnhancer{

currentSecret: secrets[0],

oldSecrets: secrets[1:],

}

}

// 验证时,依次尝试所有有效密钥

func (j *jwtEnhancer) KeyFunc(token *jwt.Token) (interface{}, error) {

// ... 检查签名算法 ...

// 首先尝试当前密钥

// ...

// 若失败,则遍历旧密钥列表尝试验证

for _, secret := range j.oldSecrets {

// ...

}

return nil, errors.New("no valid secret found")

}

最佳实践:

- 平滑过渡:发布新密钥后,旧密钥仍保留一段时间(如24小时),确保已签发令牌有效,用户无感知。

- 配置驱动:密钥列表通过配置中心动态下发,支持热更新,无需重启服务。

- 安全托管:密钥应由Vault等专用工具管理,运行时注入,避免硬编码风险。

2. 高效的令牌吊销:平衡安全与性能

JWT的无状态特性使其无法在服务端直接废止。为解决令牌泄露后的安全问题,我们采用基于Redis的短哈希黑名单方案。

当用户登出或敏感操作发生时:

- 计算令牌的SHA-256哈希值。

- 取哈希值的前4个字节(8位十六进制字符)作为

shortHash。

- 将

shortHash作为键存入Redis,并设置TTL等于令牌剩余有效期。

// internal/services/auth/internal/storage/token_store.go

func (s *JwtTokenStore) RevokeAccessToken(tokenValue string, ttl time.Duration) error {

// 1. 计算4字节短哈希

hash := sha256.Sum256([]byte(tokenValue))

shortHash := hex.EncodeToString(hash[:4])

// 2. 原子化写入Redis并设置TTL

return s.redis.SetEX(ctx, fmt.Sprintf("revoked:%s", shortHash), "1", ttl).Err()

}

短哈希方案的优点:

- 空间效率极高:相比存储完整令牌(数百字节),短哈希仅需8字符,内存占用降低超98%。

- 碰撞概率可控:在令牌有限的存活期内,发生哈希碰撞的概率极低,完全满足生产环境要求。

- 性能影响微乎其微:Redis的

EXISTS操作为O(1),吊销检查对认证流程的性能损耗几乎可忽略。

四、高可用设计:确保系统韧性

- 配置热更新:核心参数(密钥、有效期、缓存策略)支持通过配置中心动态调整,应对线上变化无需重启。

- 缓存防护体系:集成空值缓存、分布式锁及随机过期时间策略,有效防止缓存穿透、击穿和雪崩。

- 优雅降级:当Redis等外部依赖故障时,系统可自动降级(如跳过令牌吊销检查),优先保障核心认证功能可用,体现了对中间件的合理依赖原则。

五、总结

通过对easyms.golang项目授权中心的深入探讨,我们不仅掌握了OAuth2在Golang中的工程化实践,更领悟了构建生产级认证组件的设计哲学:

- 架构清晰:分层与抽象是系统可维护、可扩展的基石。

- 无状态优先:拥抱无状态设计是实现高性能与高可用的关键路径。

- 安全内置:将密钥轮换、令牌吊销等安全机制融入核心设计,而非事后补救。

- 细节决定成败:短哈希、缓存防护等细微之处的精妙设计,共同决定了系统在极端场景下的稳定性。

技术探索永无止境。基于当前架构,我们还可以进一步思考:

- 如何与RBAC/ABAC模型深度集成,实现动态权限控制?

- 如何集成OpenID Connect (OIDC),提供企业级单点登录方案?

- 在更复杂的分布式场景下,如何设计会话管理策略?

项目完整代码已开源:

希望这篇融合了实战代码与架构思考的指南,能为你构建自己的微服务认证体系提供扎实的参考。