网络威胁领域出现了新的攻击趋势,攻击者将微软的一项合法认证功能武器化,用以窃取用户账户。Proofpoint威胁研究团队发布报告指出,一种名为“设备代码钓鱼”的攻击方式正在激增,该技术通过诱骗用户在受信任的微软官方页面上输入验证码,即可实现对其账户的完全控制。

Part01 攻击手法演变:从窃取密码到窃取账户密钥

这场攻击活动标志着黑客战术的根本转变:其目标不再是直接窃取用户的密码,而是通过窃取 OAuth 2.0协议 颁发的令牌,来获取账户本身的“访问密钥”。攻击者利用的是设备授权授予流程,该功能本意是方便用户在智能电视、打印机等输入不便的设备上登录。在正常流程中,受限设备会显示一个临时代码,用户需要在另一台设备(如电脑或手机)的浏览器中访问微软指定页面并输入此代码,以完成授权。

Part02 利用合法门户实施钓鱼攻击,传统防御失效

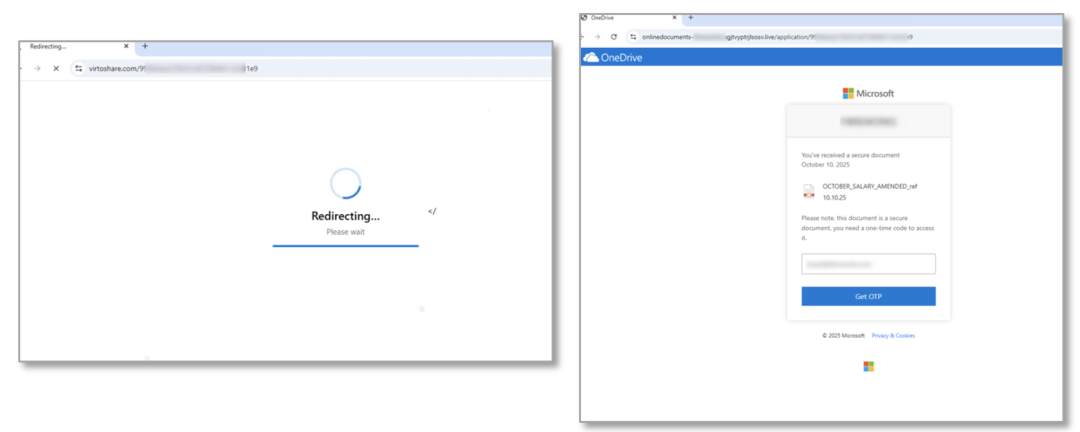

攻击者巧妙地劫持了这一流程。他们会向目标用户发送钓鱼邮件,邮件中包含一个设备代码和微软官方登录门户(microsoft.com/devicelogin)的链接。由于用户最终访问的是完全合法的微软域名,传统的基于“检查网址是否可疑”的钓鱼防范培训在此攻击面前几乎完全失效。报告强调:“传统钓鱼意识培训通常着重于检查URL的合法性。但这种方法无法有效防御设备代码钓鱼攻击,因为用户最终是在受信任的微软官方门户上输入代码。”

Part03 多类型威胁组织广泛采用,目标直指账户接管

这并非某个单一黑客团伙的孤立伎俩。Proofpoint研究人员观察到“多个威胁集群——包括有国家背景的和以金融犯罪为目的的团体”都在采用这种手法。攻击目标简单而致命:实现账户接管。一旦受害者在微软官方页面输入了攻击者提供的代码,攻击者预先注册的恶意OAuth应用就会立即获得访问令牌,从而持久、深入地访问受害者的微软365账户(如Outlook、OneDrive等)。获取的权限可用于数据窃取等恶意操作,并且由于令牌的有效性,攻击通常能绕过后续登录中对用户密码甚至多因素认证的需求。

Part04 社会工程学制造紧迫感,诱使用户主动配合

此类攻击的成功高度依赖于对用户心理的精密操控。钓鱼诱饵通常伪装成“安全警报”、“账户验证”或“管理员请求”,通过制造紧迫感和恐惧来说服用户。报告指出:“这些攻击活动严重依赖社会工程学,最常使用内含网址或二维码的诱饵,让用户误以为是在执行保护账户安全的必要操作。”通过将恶意行为包装成一次常规的安全更新或紧急验证,攻击者说服用户亲手授权了针对自身的攻击。

Part05 绕过MFA防护的新战线,滥用合法流程成趋势

随着越来越多的组织采用多因素认证和FIDO安全密钥等强身份验证措施来加强防御,攻击者被迫寻找新的突破口。滥用OAuth这类合法的授权和认证流程,正成为 网络安全攻防 的新前线。研究人员总结道:“Proofpoint评估认为,随着FIDO兼容的MFA控制措施被广泛采用,针对OAuth认证流程的滥用和攻击将持续增长。” |