攻击者的进化速度远超大多数组织更新防御能力的速度。因此,2026 年的评判标准将不再是安全事件是否发生,而是安全运营中心 (SOC) 检测和遏制安全事件的效率和主动性。

即使是最成熟的安全团队也会受到一些系统性瓶颈的制约:这些看不见的效率杀手会耗费时间、增加成本,并为灾难性的安全漏洞敞开大门。

以下是目前影响安全运营中心 (SOC) 的三大瓶颈,以及如何利用现代威胁情报消除这些瓶颈。

1. 从被动响应转向主动防御

如果总是被动应对,就意味着已经落后。被动的事件处理会耗费分析师大量时间,导致警报疲劳,最终增加安全漏洞发生的概率。

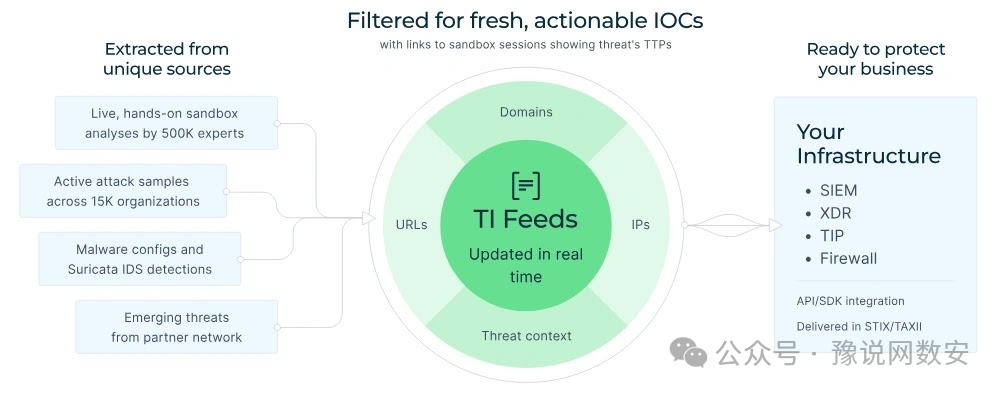

主动式安全运营中心(SOC)能够在威胁完全爆发之前就将其检测出来,而这正是高质量威胁情报源改变游戏规则的地方。优质的威胁情报源能够提供:

- 来自真实交互式分析的最新、持续更新的恶意软件数据

- 及早发现新兴恶意软件家族和新的入侵指标

- 对SIEM、SOAR和EDR工具的自动增强功能

- 具有高精度和低误报率的可操作指标

SOC无需等待警报来告知分析人员出了问题,而是可以在事件发生前阻止恶意域名、哈希值和IP地址,识别新一波攻击的模式,并在攻击袭击网络之前做好防御准备。

威胁情报源:数据、来源、选项与优势

实施主动威胁情报的组织可以显著缩短平均检测时间 (MTTD) 和平均响应时间 (MTTR),同时降低成功入侵的风险。

2. 打破“缺失语境”的诅咒

SOC团队通常花费更多时间调查警报,而不是缓解警报。究其原因,在于几乎每个警报都缺少关键的上下文信息。例如,一条仅仅显示“检测到可疑的 PowerShell 执行”的警报几乎无法提供任何有效信息。

这是否属于已知的勒索软件攻击链?通常由哪个威胁行为者使用这种技术?攻击的下一步可能是什么?分析人员必须花费大量时间手动研究每个警报,关联不同的数据源,基本上是从零开始重建威胁叙事。

这种背景信息的缺失会造成两个严重后果:首先,它会显著延缓事件响应速度;其次,它会增加误报和漏报的可能性。

将威胁情报源深度集成到 SIEM/SOAR工作流程 中,分析师可以自动获得更丰富的警报上下文。当情报流中的指标与您环境中的活动匹配时,团队会立即获得相关信息,包括恶意软件家族、映射到MITRE ATT&CK的技术、相关指标以及置信度评分。这种背景信息消除了猜测,缩短了分类时间,使分析人员能够专注于真正的威胁。

3. 整合碎片化的安全工具栈

现代SOC通常依赖于一堆杂乱无章、互不关联的工具:SIEM系统、多个EDR平台、独立沙箱、手动增强的数据源等。这种碎片化会带来严重的运营负担。

安全团队需要花费大量时间在手动任务上:在系统间复制粘贴指标、为不同工具重新格式化数据、维护独立的工作流程。这导致数据重复矛盾、事件时间线支离破碎,整个攻击链中出现可见性缺口。

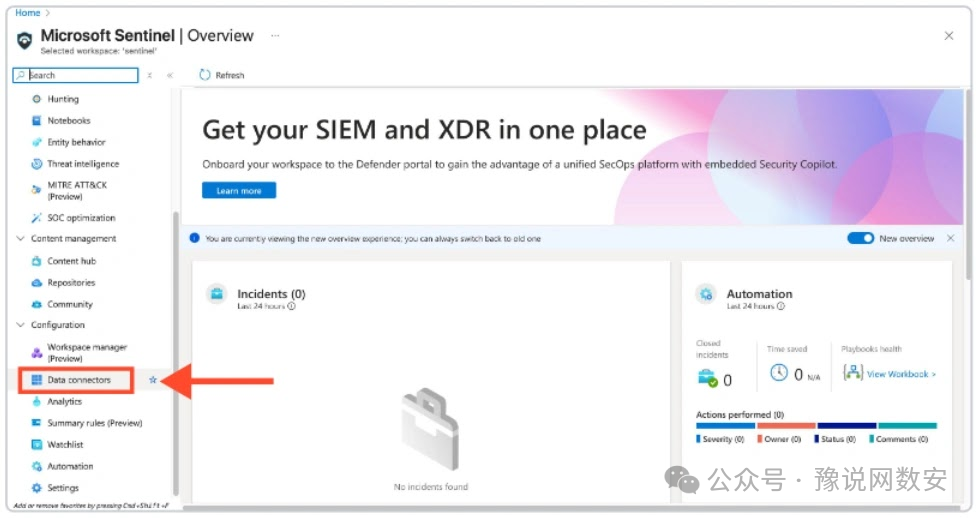

解决方案是寻求能够无缝集成到现有SOC生态系统中的威胁情报,而不是增加新的混乱。集成选项应覆盖SIEM、SOAR平台、EDR/XDR解决方案,并支持通过API实现自定义自动化。

集成示例:为Microsoft Sentinel提供威胁情报源

借助单一的高质量威胁情报产品为整个安全堆栈提供支持,SOC可以实现统一检测逻辑、所有工具的一致信息丰富化、简化的自动化工作流程,从而降低分析师认知负荷,并实现更快的补救时间。

结语:领先于威胁

未来,恶意软件、自动化攻击和运营压力将愈发严峻。然而,如果SOC能够成功解决反应迟缓、缺乏上下文和工具碎片化这三大瓶颈,就能获得所需的速度和清晰度,从而始终领先于威胁。

到2026年,能够蓬勃发展的SOC不仅要能更快地检测威胁,还要能更快地做出反应。高质量、可操作的威胁情报是实现高效安全运营 的关键。它能让您在新的威胁抵达之前就将其拦截,实现高质量数据增强的自动化,并在攻击初期就将其阻止。