事件背景

12月22日晚,某头部直播平台遭遇大规模恶意攻击,技术社区对此事件展开了热议。平台官方通报称,该事件为黑灰产有组织攻击,其攻击手法与传统的系统入侵有显著不同,更侧重于利用业务规则与对抗审核模型。

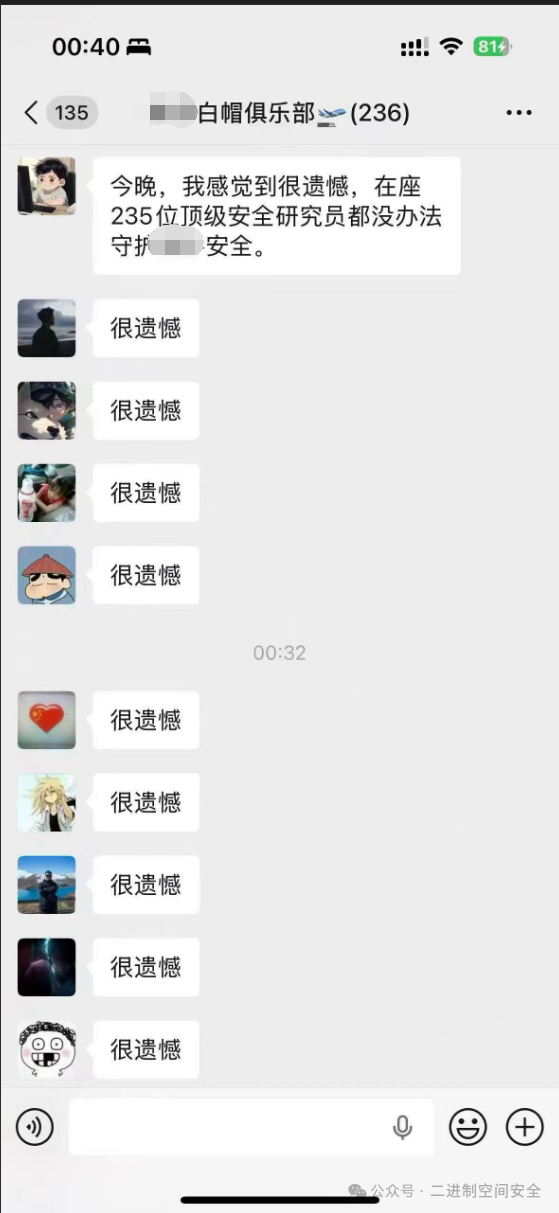

事件起因与官方处置

据多方信息证实,事件时间线如下:

- 攻击时间:2025年12月22日22时起。

- 攻击现象:平台直播板块在短时间内涌现大量涉黄违规直播间。

- 平台处置:平台紧急启动最高级别应急预案,临时关停直播频道入口,并冻结涉事账号约1.7万个,全面清理违规内容。至23日凌晨,服务逐步恢复。

平台官方发布的通报核心点包括:

- 定性为黑灰产有组织恶意攻击,已向监管部门和公安机关报案。

- 已升级AI与人工结合的审核机制,并加固系统。

- 向用户致歉,并提醒用户注意账号安全,警惕可疑链接。

攻击技术手段深度分析

此次事件并非针对服务器或数据库的传统网络安全入侵,而是一次典型的 “业务逻辑层攻击 + 内容安全绕过” 。攻击者的目标并非攻破基础设施,而是寻找并冲击平台内容审核与推荐系统的规则极限,以实现违规内容在短期内的最大规模曝光。

攻击者可被拆解为以下六个环环相扣的阶段:

1. 账号资源准备

攻击者利用接码平台、虚拟号段等手段,通过编写Python等语言的自动化脚本进行批量账号注册。为规避注册风控(如IP、设备指纹、频率限制),他们采用了多种对抗技术:

- 设备指纹伪造:使用Android模拟器、云手机,或通过Xposed/Magisk等工具隐藏真实设备特征。

- IP分散化:采用住宅代理、移动基站IP池,模拟真实用户的地理分布和行为节奏。

2. 直播权限获取与“养号”

新注册的账号通常有直播权限限制或更高的审核优先级。为此,攻击者会进行“养号”操作:模拟正常用户行为,如刷视频、点赞、关注,并开播非违规内容,以提升账号在平台可信度模型中的权重,为后续的集中攻击铺平道路。

3. 违规内容样本对抗

攻击者精心准备对抗性内容模板,旨在绕过平台的AI视觉识别模型。常见手法包括:

- 画面干扰:采用画中画、局部遮挡、动态裁剪。

- 技术扰动:调整分辨率、添加镜像翻转、色彩滤镜。

这些手段旨在干扰和延迟AI模型对涉黄特征的标准匹配与阈值判定。

4. 集中爆发式攻击

攻击者选择了22:00-23:50的用户晚高峰时段发起总攻。通过统一的C2(命令与控制)服务器下发指令,操控数以万计的账号在10-20分钟内陆续开播违规内容,每个直播间的违规持续时间可能仅几分钟,实现“打了就跑”的战术。

5. 分布式推荐系统污染

平台的直播推荐系统通常是分布式的,新直播会进入小流量测试池。攻击者采取“饱和攻击”策略:不追求单一直播间爆火,而是让上万个直播间同时开播。假设每个直播间被推荐给200人,瞬间即可产生数十万级别的违规内容曝光,极大地分散和消耗了单点风控模型的处置能力。

6. 审核与举报通道反制

为拖慢平台的应急响应,攻击者可能采取两种策略冲击审核队列:

- 噪音举报:批量举报大量正常直播间,稀释人工审核员的注意力。

- 真实举报洪峰:海量违规内容引发真实用户的集中举报,导致审核队列严重堆积,响应延迟。

攻击链路总结

整体来看,本次攻击形成了一条完整的自动化灰产链路:

自动化注册 → 设备指纹对抗 → 用户行为模拟 → 对抗样本内容制作 → 分布式集中推流 → 推荐系统污染 → 审核举报通道拥塞

攻击者并未“撬锁破门”,而是通过技术手段批量复制了“钥匙”,并在同一时间将所有“门”打开。这为所有内容型平台,尤其是在处理大数据流和实时推荐的系统,敲响了业务安全与内容安全深度融合的警钟。 |