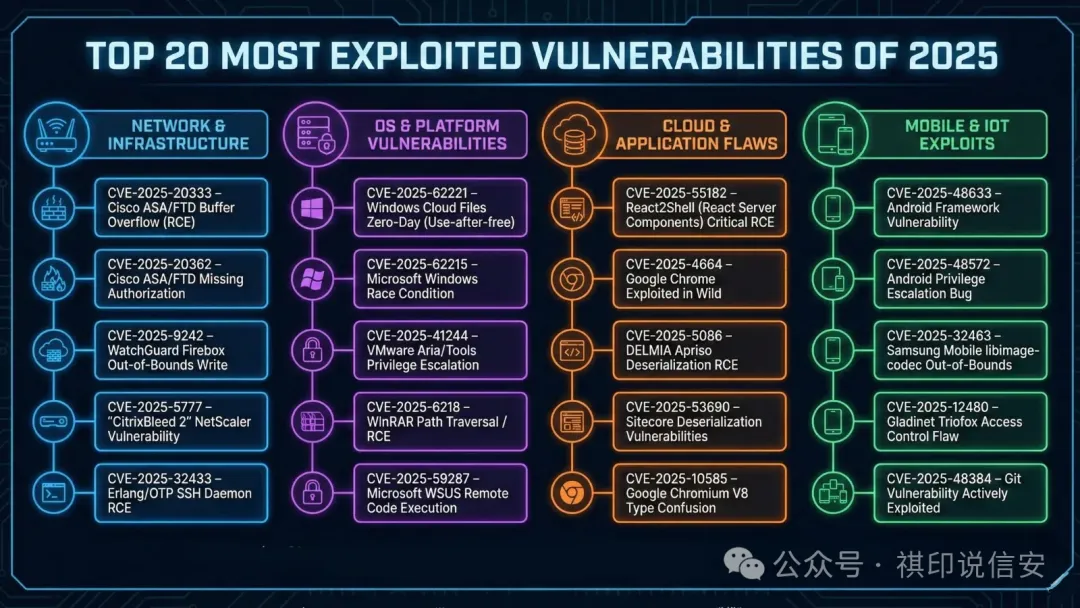

2025 年的网络安全形势出现了前所未有的漏洞利用激增,威胁行为者利用企业软件、云基础设施和工业系统中的关键缺陷进行攻击。

这份综合分析报告审视了年度二十个最危险的漏洞,重点介绍了它们的技术细节、利用方法,以及各组织优先考虑修补和防御策略的迫切需要。

这些漏洞的 CVSS 严重性综合评级平均为 8.5,其中两个漏洞达到了最高分 10.0,凸显了这些安全缺陷的严重性。

2025年最常被利用的漏洞详述表

(表格内容保持不变,此处为原始表格数据,略)

CVE-2025-55182:React2Shell

2025 年最严重的漏洞 CVE-2025-55182,又称“React2Shell”,标志着 Web 应用程序安全领域的一个分水岭。该漏洞由 Meta 于 2025 年 12 月 3 日披露,是 React Server Components 中的一个未经身份验证的远程代码执行漏洞,其 CVSS 评分高达 10.0 分。该漏洞源于 React Server Components (RSC) Flight 协议中不安全的反序列化,服务器在处理 RSC 有效载荷时缺乏充分的验证。

根据 Wiz Research 的数据,39% 的云环境存在漏洞实例,这使其成为近年来最普遍的严重漏洞之一。

该漏洞影响 React 版本 19.0、19.1.0、19.1.1 和 19.2.0,以及 Next.js 等下游框架。安全研究人员确认默认配置存在漏洞,这意味着使用 create-next-app 创建的标准 Next.js 应用程序无需开发者修改任何代码即可被利用。

Rapid7 在漏洞披露后的 48 小时内验证了可行的概念验证漏洞利用方法,到 2025 年 12 月 8 日,已在全球蜜罐中检测到利用尝试。

该漏洞利用方法涉及精心构造恶意RSC有效载荷,触发服务器端执行逻辑,从而使攻击者能够以系统级权限执行特权JavaScript代码。据观察,攻击者利用该漏洞执行PowerShell命令,部署Mesh Agent恶意软件和加密货币挖矿程序。这起事件凸显了现代前端框架安全在纵深防御中的重要性,开发者需要密切关注相关前端框架/工程化的官方安全通告。

CVE-2025-32433:Erlang/OTP SSH 零日漏洞危机

CVE-2025-32433是 Erlang/OTP SSH 守护进程中另一个最高严重性漏洞(CVSS 10.0),于 2025 年 4 月 16 日披露。此预认证远程代码执行漏洞允许攻击者在未完成 SSH 认证过程的情况下执行任意代码,利用预认证阶段对 SSH 协议消息处理不当的漏洞。

该漏洞影响 Erlang/OTP 27.3.2 及更早版本、26.2.5.10 及更早版本、25.3.2.19 及更早版本,以及 OTP 17.0 及更早版本的所有版本。Erlang/OTP 是爱立信、思科和 WhatsApp 等公司使用的基础技术,因此该漏洞对电信、即时通讯平台、物联网基础设施和金融服务行业构成特别严重的威胁。

Palo Alto Networks报告称,在2025年5月1日至9日期间,攻击尝试数量急剧上升,其中70%的检测结果来自保护运营技术环境的防火墙。该攻击方法包括在身份验证之前发送SSH_MSG_CHANNEL_OPEN消息以建立会话通道,随后发送带有恶意“exec”有效载荷的SSH_MSG_CHANNEL_REQUEST消息。如果SSH守护进程以root等提升的权限运行,则成功利用该漏洞将获得系统的完全控制权。

CVE-2025-59287:Microsoft WSUS 反序列化漏洞

2025年,微软Windows服务器更新服务(WSUS)因CVE-2025-59287漏洞成为主要攻击目标。该漏洞是一个严重的远程代码执行漏洞,CVSS评分为9.8。该漏洞于2025年10月23日通过紧急补丁程序披露。WSUS漏洞源于对不受信任数据的不安全反序列化。

该漏洞允许未经身份验证的攻击者向 WSUS 端点的 8530 和 8531 端口发送精心构造的请求,从而以 SYSTEM 权限执行代码。据 Huntress 和 Unit 42 称,攻击者通过攻击 GetCookie() 端点和 ReportingWebService来利用此漏洞,导致使用不安全的 BinaryFormatter 和 SoapFormatter 对 AuthorizationCookie 对象进行错误反序列化。

最初的攻击活动已在实际环境中发现,进程链显示 wsusservice.exe 和 w3wp.exe 会生成 cmd.exe 和 powershell.exe 来执行 Base64 编码的侦察命令。攻击者使用 whoami、net user /domain 和 ipconfig /all 命令收集信息,并将数据泄露到远程 webhook 端点。

该漏洞披露后立即被添加到CISA的已知已利用漏洞目录中,公开的概念验证漏洞利用程序加速了大规模攻击。

CVE-2025-62221:Windows 云文件驱动程序零日漏洞

微软在 2025 年 12 月的“周二补丁日”中修复了CVE-2025-62221 漏洞。该漏洞是 Windows 云文件迷你筛选器驱动程序中的一个释放后使用 (use-after-free) 权限提升漏洞,曾被积极利用为零日漏洞。该漏洞的 CVSS 评分为 7.8,允许经过身份验证的本地攻击者在无需用户交互的情况下将权限提升至 SYSTEM 级别。

该漏洞源于释放后使用(use-after-free)的情况,即程序试图使用一块已经返回系统控制的内存块。美国网络安全和基础设施安全局(CISA)于2025年12月9日确认该漏洞已被积极利用,并将其添加到已知已利用漏洞目录中,同时强制要求联邦民事行政部门机构在2025年12月30日之前应用更新。

安全研究人员指出,该漏洞尤其危险,因为它会影响 Cloud Files Mini Filter Driver,这是一个管理云存储集成的核心 Windows 组件,即使没有安装 OneDrive、Google Drive 或 iCloud 等应用程序,它仍然存在。

攻击复杂度低、权限要求低,使得许多潜在攻击者都能利用该漏洞,从而使威胁行为者能够禁用安全工具、访问敏感信息、在网络中横向移动,并建立持久的高权限访问权限。

CVE-2025-62215:Windows 内核竞争条件零日漏洞

2025 年 11 月的“周二补丁日”修复了CVE-2025-62215,这是一个 Windows 内核中的竞争条件漏洞,CVSS 评分为 7.0,目前已被恶意利用。该漏洞由微软威胁情报中心 (MSTIC) 和微软安全响应中心 (MSRC) 发现,允许具有低级别权限的已认证攻击者将其访问权限提升至 SYSTEM 级别。

竞态条件漏洞涉及使用共享资源进行并发执行,但同步不当(CWE-362)。攻击者通过运行精心构造的程序来利用此漏洞,这些程序会反复诱发时序错误,迫使多个线程在没有适当同步的情况下访问同一内核资源。这会扰乱内核的内存处理,导致内核两次释放同一内存块,即“双重释放”情况。这种情况会破坏内核堆,并为攻击者提供覆盖内存和夺取执行流程控制权的途径。

安全专家评估认为,CVE-2025-62215漏洞主要在攻击者通过网络钓鱼、远程代码执行或沙箱逃逸等手段入侵系统后被利用,用于提升权限、窃取凭据并进行横向移动。该漏洞影响所有当前受支持的Windows操作系统版本,包括Windows 10、Windows 11、Windows Server 2019至Windows Server 2025以及Windows 10扩展安全更新(ESU)。美国网络安全和基础设施安全局(CISA)已将联邦机构的修复截止日期设定为2025年12月3日。这类内核级漏洞是网络/系统安全防御的重点和难点。

CVE-2025-48572 和 CVE-2025-48633:Android 框架零日漏洞

谷歌于 2025 年 12 月发布的 Android 安全公告修复了 100 多个漏洞,其中包括 Android 框架中的两个高危零日漏洞。美国网络安全和基础设施安全局 (CISA) 已于 2025 年 12 月 2 日将这两个漏洞添加到其关键漏洞报告 (KEV) 目录中。CVE-2025-48572是一个权限提升漏洞,允许恶意应用在未经用户交互的情况下从后台启动未经授权的活动。CVE-2025-48633 是一个信息泄露漏洞,允许应用访问敏感的系统内存,从而可能绕过 Android 的沙盒保护机制。

这两个漏洞均影响 Android 13 至 16 版本,并且已确认在实际环境中被“有限且有针对性的利用”,攻击者很可能是国家行为体或商业监控工具,目标是高价值个人。CVE-2025-48633存在于 DevicePolicyManagerService.java 的 hasAccountsOnAnyUser 方法中,该方法存在逻辑错误,允许攻击者在配置完成后添加设备所有者,从而实现本地权限提升。CVE-2025-48572 源于 Android Frameworks Base 包中的权限绕过漏洞,允许未经授权的后台活动启动。

安全研究人员指出,这些漏洞如果串联使用,尤其危险。CVE-2025-48633 可用于窃取敏感数据或逃逸应用程序沙箱,而 CVE-2025-48572 则可用于获取系统级权限。联邦机构已被要求在 2025 年 12 月 23 日前应用补丁程序。对于移动应用开发者而言,理解此类框架层漏洞的原理是提升Android/iOS应用安全性的关键。

CVE-2025-5777:CitrixBleed 2

CVE-2025-5777 ,由于与 2023 年的 CitrixBleed 漏洞 (CVE-2023-4966)相似,被称为“CitrixBleed 2”,是 Citrix NetScaler ADC 和 Gateway 中的一个严重越界读取漏洞,CVSS 评分为 9.3。该漏洞于 2025 年 6 月 17 日披露,并于 7 月 11 日被添加到 CISA 的关键漏洞报告 (KEV) 目录中,史无前例地设定了 24 小时的补丁修复期限。攻击者可以利用此漏洞泄露敏感内存数据,包括身份验证令牌和会话 cookie。

该漏洞影响配置为网关(VPN 虚拟服务器、ICA 代理、CVPN、RDP 代理)或 AAA 虚拟服务器的 NetScaler 设备。据安全研究员 Kevin Beaumont 称,该漏洞的利用最早可追溯到 2025 年 6 月中旬,其中一个 IP 地址与 RansomHub 勒索软件活动有关。GreyNoise 的数据显示,在 30 天内,来自保加利亚、美国、中国、埃及和芬兰的 10 个不同的恶意 IP 地址发起了攻击,主要目标是美国、法国、德国、印度和意大利。

攻击者向存在漏洞的 Citrix 设备发送特制的 HTTP 请求,这些设备会返回包含会话数据的内存块。利用泄露的会话令牌,攻击者可以劫持活动的 VPN 会话、绕过多因素身份验证,并在无需凭据的情况下访问内部系统。Horizon3.ai 的研究人员在 nsppe 二进制文件(NetScaler 数据包解析引擎)中发现了可疑的更改,并发现管理员用于管理 NetScaler Gateway 端点的配置实用程序也使用了易受攻击的内存空间,这使得属于“nsroot”用户的会话令牌容易被窃取。

CVE-2025-20333 和 CVE-2025-20362:思科防火墙漏洞利用链

思科自适应安全设备 (ASA) 和 Firepower 威胁防御 (FTD) 遭受了两个严重漏洞的攻击,这些漏洞在补丁发布前就被利用,成为零日漏洞。CVE-2025-20333,CVSS 评分为 9.9,是 VPN Web 服务器组件中的一个缓冲区溢出漏洞,允许已认证的攻击者以 root 权限执行任意代码。CVE-2025-20362,CVSS 评分为 6.5,是一个缺少授权的漏洞,允许未经认证的攻击者访问受限 URL 端点。

美国网络安全和基础设施安全局 (CISA) 于 2025 年 9 月 25 日发布了第 25-03 号紧急指令,确认了该漏洞的活跃利用和广泛扫描。该机构将此次利用归因于与 ArcaneDoor (UAT4356) 相同的威胁行为者,ArcaneDoor 是一项国家支持的间谍活动,最早于 2024 年被发现。英国国家网络安全中心 (NCSC) 报告称,攻击中使用了 RayInitiator 和 LINE VIPER 等恶意软件。

该攻击链涉及攻击者利用CVE-2025-20362通过精心构造的 HTTP(S) 请求绕过身份验证,然后将其与 CVE-2025-20333 结合使用,从而实现 root 级别的远程代码执行。2025 年 11 月 5 日,思科发布警告,指出一种新的攻击变种会导致未打补丁的设备意外重启,从而造成拒绝服务攻击。这些漏洞影响 Cisco ASA 9.16 至 9.23 版本以及 Cisco FTD 7.0 至 7.7 版本。

CVE-2025-9242:WatchGuard Firebox 越界灾难

WatchGuard Firebox 防火墙面临严重漏洞利用,CVE-2025-9242是一个越界写入漏洞,存在于 WatchGuard Fireware OS 的 iked 进程中,CVSS 评分为 9.3。该漏洞于 2025 年 9 月 17 日披露,并于 2025 年 11 月 12 日被添加到 CISA 的关键漏洞报告 (KEV) 目录中。该漏洞允许远程未经身份验证的攻击者执行任意代码。

该漏洞影响使用 IKEv2 的移动用户 VPN 和使用 IKEv2 的分支机构 VPN(当配置了动态网关对等体时)。WatchTowr Labs 的研究人员在 2025 版本中将该漏洞识别为基于栈的缓冲区溢出,并指出企业级设备缺乏针对该漏洞的现代缓解措施。该漏洞影响 Fireware OS 版本 11.10.2 至 11.12.4_Update1、12.0 至 12.11.3 以及 2025.1。

安全分析发现 /usr/bin/iked 文件中存在可疑更改,尤其是在 ike2_ProcessPayload_CERT 函数中,缺失的长度验证允许攻击者使用精心构造的 IKEv2 数据包溢出缓冲区。IKE 协议的未认证部分包含两个初始数据包交换,而存在漏洞的代码在 IKE_SA_AUTH 期间处理,这意味着攻击者只需发送两个数据包即可到达存在漏洞的代码路径。

由于攻击的潜在威胁包括禁用安全工具、访问敏感信息、在网络中横向移动以及建立持久的高权限访问权限,因此敦促各组织优先在正常的补丁周期之外进行补丁更新。

CVE-2025-6218:WinRAR 路径遍历漏洞利用

WinRAR是全球最流行的文件压缩工具之一,它存在CVE-2025-6218漏洞,这是一个关键路径遍历漏洞,CVSS评分为7.8,影响7.11及更早版本。该漏洞于2025年3月披露,并于2025年6月在WinRAR 7.12 Beta 1中修复。在确认多个威胁组织正在利用该漏洞后,CISA于2025年12月10日将其添加到KEV目录中。

该漏洞源于 WinRAR 的 RARReadHeader 和 RARProcessFile 例程中不正确的路径验证,它们未能规范化或验证诸如“../”和“..”之类的相对路径组件。包含精心构造路径的恶意压缩文件可以将文件提取到预期文件夹之外,例如将可执行文件放置在 Windows 启动文件夹中,以便在登录时自动执行。无论压缩文件条目存储的路径是绝对路径还是相对路径,此漏洞均可被利用。

多个威胁行为者已被发现利用此漏洞,包括 GOFFEE(Paper Werewolf)、Bitter(APT-C-08/Manlinghua)和Gamaredon。SecPod的研究人员记录了一起归因于 APT-C-08 的网络间谍活动,该活动针对南亚的政府机构,使用包含恶意 RAR 压缩文件的钓鱼邮件。攻击载荷包含一个 C# 木马,该木马旨在连接外部服务器以获取命令与控制权限,从而实现键盘记录、屏幕截图、RDP 凭据窃取和文件外泄。

CVE-2025-48384:Git 任意文件写入漏洞

广泛使用的 Git 版本控制系统遭遇了CVE-2025-48384漏洞的攻击。该漏洞为高危漏洞(CVSS 8.0-8.1),影响 macOS 和 Linux 系统,于 2025 年 7 月 8 日披露。美国网络安全和基础设施安全局 (CISA) 在确认该漏洞已被积极利用后,于 2025 年 8 月 26 日将其添加到关键事件报告 (KEV) 目录中,并设定了 2025 年 9 月 15 日的修复期限。

该漏洞源于 Git 在解析配置文件和子模块路径时对回车符的处理不一致。读取配置值时,Git 会移除末尾的回车符和换行符 (CRLF),但写入配置条目时,带有末尾回车符的值不会被转义,导致后续读取配置时回车符丢失。攻击者会精心构造恶意 .gitmodules 文件,其中子模块路径以回车符结尾。当使用 git clone --recursive 递归克隆仓库时,路径解析的不一致性允许攻击者向其指定的路径写入任意文件。

CrowdStrike 发现了一种利用复杂社交工程策略和恶意 Git 仓库克隆操作的活跃漏洞。该漏洞利用方式包括策略性地放置符号链接,并利用回车符混淆,将恶意内容直接写入 Git 子模块的 hooks 目录。Git 会在正常的子模块检出过程中自动执行这些 hooks 目录。DataDog 的研究人员指出,该漏洞还可能被利用来覆盖受害者的 Git 配置文件,从而透明地将专有源代码等知识产权泄露到攻击者的服务器上。

CVE-2025-12480:Gladinet Triofox 访问控制不当

Gladinet Triofox 是一个被托管服务提供商和企业广泛使用的本地部署和混合文件共享平台,它存在CVE-2025-12480漏洞,这是一个访问控制不当漏洞,CVSS 评分为 9.1。虽然 Gladinet 已于 2025 年 7 月 26 日在 16.7.10368.56560 版本中修复了该漏洞,但直到 2025 年 11 月 12 日,在发现该漏洞已被积极利用后,才将其添加到 CISA 的关键漏洞报告 (KEV) 目录中,并被公开披露。

Mandiant Threat Defense 发现,威胁集群 UNC6485 早在 2025 年 8 月 24 日就利用了该漏洞,此时距离补丁发布已近一个月,但该漏洞的 CVE 编号尚未公开披露。该漏洞允许攻击者滥用 HTTP Host 标头验证来访问 management/AdminDatabase.aspx 设置工作流程,创建无需凭据的本地管理员帐户,然后配置产品的反病毒可执行文件路径以运行恶意脚本。

攻击链涉及修改 Host 标头字段以绕过访问控制,成功访问 AdminAccount.aspx,该网站会重定向到 InitAccount.aspx 以创建新的管理员帐户。攻击者使用新创建的管理员帐户进行身份验证后,上传恶意文件并利用内置的反病毒功能执行这些文件。配置的反病毒路径继承了 Triofox 父进程的权限,并在 SYSTEM 帐户上下文中运行。观察到的攻击活动包括部署 PLINK 以建立外部 RDP 隧道,并将文件下载到诸如 C:\WINDOWS\Temp 之类的暂存目录。

CVE-2025-32463:通过 Chroot 进行 Sudo 权限升级

Stratascale网络安全研究部门的Rich Mirch于2025年6月报告称,Sudo 1.9.14至1.9.17版本中发现了一个严重漏洞(CVSS 9.3)。该漏洞(CVE-2025-32463)允许本地用户利用-chroot选项获取root权限,该选项会使用用户控制目录中的/etc/nsswitch.conf文件。

该漏洞源于 sudo 1.9.14 版本引入的一项更改,该更改允许在 sudoers 文件仍在执行期间,通过 chroot() 函数使用用户指定的根目录进行路径解析。攻击者可以创建一个可写目录(例如 /tmp 目录下),在该目录下放置伪造的 /etc/nsswitch.conf 文件和一个恶意 libnss_*.so 库,然后使用 --chroot 选项调用 sudo 命令,从而导致 sudo 以 root 权限加载攻击者的代码。

包括 Ubuntu、Red Hat、SUSE 和 Debian 在内的主要 Linux 发行版发布了安全公告和补丁。该漏洞已在 sudo 版本 1.9.17p1 中修复,回滚了 sudo 1.9.14 中的更改,并将 chroot 功能标记为已弃用。CISA于 2025 年 10 月将该漏洞添加到其 KEV 目录中,强调了该漏洞对企业级 Linux 环境的严重性。

CVE-2025-4664:Chrome 跨域数据泄露

谷歌Chrome浏览器利用了CVE-2025-4664漏洞,这是一个高危漏洞(CVSS 8.8),影响版本号为136.0.7103.113之前的版本。该漏洞于2025年5月14日披露并修复。美国网络安全和基础设施安全局(CISA)于2025年5月15日将该漏洞添加到其关键漏洞报告(KEV)目录中,并设定了2025年6月5日的修复截止日期,证实该漏洞已被积极利用。

该漏洞源于 Chrome Loader 组件中策略执行不足,允许远程攻击者通过精心构造的 HTML 页面泄露跨域数据。问题在于 Chrome 处理子资源请求(例如图像和脚本)的 Link HTTP 标头的方式,它即使在其他主流浏览器不遵循的子资源行为中,也会遵循 referrer-policy 指令。攻击者可以通过设置宽松的策略(例如 unsafe-url)来滥用此标头,导致 Chrome 泄露完整的 referrer URL,包括敏感令牌或凭据等信息,从而攻击第三方域。

安全研究员 Vsevolod Kokorin(网名“slonser_”)指出,Link 标头可以设置包含不安全 URL 的引用策略,从而捕获可能包含敏感数据的完整查询参数。在 OAuth 流程中,这可能导致账户被盗用,因为开发者很少会考虑到通过第三方资源中的图像窃取查询参数的可能性。该漏洞需要用户交互(打开恶意 HTML 页面),但通过网络钓鱼或被入侵的网站,这一步骤相对容易实现。

CVE-2025-10585:Chrome V8 类型混淆零日漏洞

2025年9月,谷歌发布了紧急安全更新,以修复CVE-2025-10585漏洞。该漏洞是V8 JavaScript和WebAssembly引擎中一个已被积极利用的类型混淆漏洞。该漏洞由谷歌威胁分析小组(TAG)于2025年9月16日发现并报告,被评为高危漏洞,并已确认存在被积极利用的情况。

类型混淆漏洞是指 Chrome 浏览器在处理对象时未验证其类型,导致错误使用,例如将列表视为单个值或将数字视为文本。这会导致浏览器行为不可预测,并允许攻击者通过精心构造的 JavaScript 代码在恶意或被入侵的网站上远程操控内存和运行代码。该漏洞影响 Windows/macOS 系统上 140.0.7339.185/.186 之前的 Chrome 版本以及 Linux 系统上 140.0.7339.185 之前的 Chrome 版本。

CVE-2025-10585 是继CVE-2025-2783、CVE-2025-4664、 CVE-2025-5419、CVE-2025-6554和CVE-2025-6558之后,第六个与 2025 年活跃利用相关的 Chrome 零日漏洞。安全研究人员强调,V8 中的类型混淆漏洞威力尤其强大,因为攻击者可以通过诱使引擎错误解读内存布局,从而破坏内存、导致浏览器崩溃,甚至在主机上执行代码,而这一切只需诱使用户加载恶意页面或内容即可实现。由于已有概念验证漏洞利用程序可用,未打补丁的系统面临着大规模攻击的直接风险。

CVE-2025-5086:DELMIA Apriso 反序列化灾难

达索系统公司的 DELMIA Apriso 制造运营管理平台存在 CVE-2025-5086 漏洞,这是一个严重的反序列化不受信任数据漏洞,CVSS 评分为 9.0。该漏洞影响 DELMIA Apriso 2020 至 2025 版本,并于 2025 年 6 月 2 日发布了补丁,但在此之前,该漏洞已被积极利用。

美国网络安全和基础设施安全局 (CISA) 于 2025 年 9 月 11 日将该漏洞添加到其关键漏洞报告 (KEV) 目录中。此前,SANS 互联网风暴中心于 2025 年 9 月 3 日报告称观察到了实际的漏洞利用尝试。该漏洞允许远程未经身份验证的攻击者通过向易受攻击的端点发送恶意 SOAP/HTTP 请求来执行任意代码。安全研究员 Johannes Ullrich 观察到攻击源自 IP 地址 156.244.33[.]162,其有效载荷包含嵌入 XML 文件中的 Base64 编码、GZIP 压缩的 .NET 可执行文件。

研究人员已将恶意载荷识别为名为“Trojan.MSIL.Zapchast.gen”的Windows可执行文件,该程序旨在进行网络间谍活动,包括键盘记录、屏幕截图和收集活动应用程序列表。DELMIA Apriso广泛应用于汽车、航空航天、电子、高科技和工业机械等行业的生产流程数字化和监控,支持生产调度、质量管理、资源分配和仓库管理等功能。此次攻击对运营技术环境和制造关键基础设施构成重大威胁。

CVE-2025-41244:国家行为者利用 VMware 提升权限漏洞

VMware Aria Operations 和 VMware Tools 存在CVE-2025-41244 漏洞,这是一个本地权限提升漏洞,CVSS 评分为 7.8。在漏洞公开披露之前,一些与国家有关联的黑客组织就已利用该漏洞。该漏洞于 2025 年 9 月 29 日披露,但 NVISO 的研究人员证实,一个由中国政府支持的、技术高超的黑客组织 UNC5174 至少从 2024 年 10 月中旬就开始秘密利用该漏洞。

该漏洞影响已安装 VMware Tools 并由 Aria Operations 管理且启用了服务发现管理包 (SDMP) 的系统,允许具有非管理员权限的恶意本地用户将权限提升至同一虚拟机上的 root 用户。该漏洞存在于服务发现功能中的 get-versions.sh shell 脚本的 get_version 函数中,该函数使用广泛匹配的正则表达式,可以匹配用户可写目录中的非系统二进制文件,从而导致不受信任的搜索路径漏洞 (CWE-426)。

成功利用此漏洞后,攻击者将获得提升的权限,从而完全控制受影响的系统。该漏洞影响 VMware Aria Operations 8.18.5 之前的版本、VMware Cloud Foundation Operations 9.0.1.0 之前的版本以及 VMware Tools 13.0.5.0、13.0.5 和 12.5.4 之前的版本。博通公司在发布安全公告时未披露该漏洞已被积极利用,这招致了网络安全界的批评。研究人员强调,这导致各组织机构对实际威胁程度缺乏了解。

CVE-2025-53690:Sitecore 反序列化攻击

Sitecore Experience Manager (XM) 和 Experience Platform (XP) 面临CVE-2025-53690的严重攻击,该漏洞利用了不受信任的数据反序列化(CVSS 9.0),影响版本 9.0 及更早版本。Mandiant Threat Defense 发现,攻击者利用 2017 年及更早版本 Sitecore 部署指南中泄露的示例机器密钥,发起了活跃的 ViewState 反序列化攻击。

该漏洞影响使用公开部署指南中提供的示例密钥部署了多个 Sitecore 产品(包括 Sitecore XP 9.0 和 Active Directory 1.4 及更早版本)的客户。Sitecore 已确认更新后的部署会自动生成唯一的机器密钥,并已通知受影响的客户。该漏洞允许攻击者利用对不受信任数据的反序列化不安全漏洞注入并执行任意代码。

攻击者首先利用了受影响的面向互联网的 Sitecore 实例上的 ViewState 反序列化漏洞,实现了远程代码执行。解密的 ViewState 有效载荷包含 WEEPSTEEL 恶意软件,该恶意软件旨在进行内部侦察。成功利用该漏洞后,攻击者对 Web 应用程序的根目录进行了归档,以获取 web.config 等敏感文件,并部署了EARTHWORM网络隧道工具、DWAGENT 远程访问工具和 SHARPHOUNDActive Directory 侦察工具。攻击者创建了本地管理员帐户,转储了 SAM/SYSTEM 注册表单元以窃取缓存的管理员凭据,并通过 RDP 启用了横向移动。

2025 年最常被利用的 20 个漏洞表明,威胁行为者的手段日益复杂,企业在保护现代 IT 基础设施方面也面临着持续的挑战。这些漏洞的平均 CVSS 评分为 8.5,其中多个漏洞的严重性评级达到最高值 10.0,对企业安全态势构成严重威胁。

通过这项分析,可以发现几个关键趋势。首先,反序列化漏洞继续困扰着企业应用程序,在被利用最多的 20 个漏洞中,有 6 个是反序列化漏洞(CVE-2025-55182、CVE-2025-59287、CVE-2025-5086、CVE-2025-53690)。

其次,针对操作系统内核和驱动程序的权限提升漏洞仍然对寻求建立持久访问权限的攻击者具有吸引力(CVE-2025-62221、CVE-2025-62215、CVE-2025-48572、CVE-2025-48633、CVE-2025-41244、CVE-2025-32463)。

第三,包括防火墙、VPN 和网关在内的网络基础设施设备,持续受到国家支持的攻击者的攻击(CVE-2025-5777、CVE-2025-20333、CVE-2025-20362、CVE-2025-9242)。

各组织必须采取多层防御策略,优先采取以下几项关键行动。对暴露于互联网或处理不受信任数据的系统立即进行修补应是重中之重,尤其对于 CVE-2025-55182 和 CVE-2025-32433 等最高严重性漏洞更应如此。

实施网络分段以隔离关键系统并限制横向移动机会至关重要,尤其是在易受 CVE-2025-5086 和 CVE-2025-41244 攻击的运行技术环境中。增强监控和日志记录以检测利用尝试,特别是反序列化攻击和权限提升行为,可提供关键的早期预警能力。

联邦机构必须遵守CISA KEV目录的截止日期,所有20个漏洞要么已经添加到目录中,要么已被确认正在被利用。私营部门组织应将新增的KEV漏洞视为紧急安全事项,需要在正常维护窗口之外加快补丁部署。

2025年出现的漏洞利用速度之快,例如CVE-2025-55182和CVE-2025-48384在披露后数小时内就出现了概念验证攻击,这凸显了主动安全态势和完善的事件响应能力至关重要。

随着网络安全形势的不断演变,各组织必须认识到,漏洞管理不仅仅是一个技术挑战,更是一项战略要务,需要高层重视、充足的资源分配和持续的警惕。

2025年观察到的攻击趋势很可能延续到2026年,威胁行为者将日益集中攻击供应链依赖项、云基础设施和运营技术系统。只有通过全面的纵深防御策略、及时修补漏洞和持续监控,企业才能有效降低这些关键漏洞带来的风险。