传播方式与恶意样本

近期,一种名为Webrat的恶意软件在安全社区中活跃。攻击者为了精准吸引并欺骗目标,采用了高度定向的诱饵策略。他们专门挑选安全公告和行业新闻中频繁提及的高危漏洞,将恶意软件精心伪装成对应的漏洞利用程序(Exploit)。这些被用作诱饵的漏洞通常拥有较高的CVSSv3评分,以增强其吸引力和可信度,例如:

| CVE编号 |

CVSSv3评分 |

| CVE-2025-59295 |

8.8 |

| CVE-2025-10294 |

9.8 |

| CVE-2025-59230 |

7.8 |

攻击者不仅利用了上述漏洞,还混杂了部分暂无公开利用代码(PoC)的漏洞以及已有利用代码的漏洞作为诱饵,以扩大潜在的受害者范围。

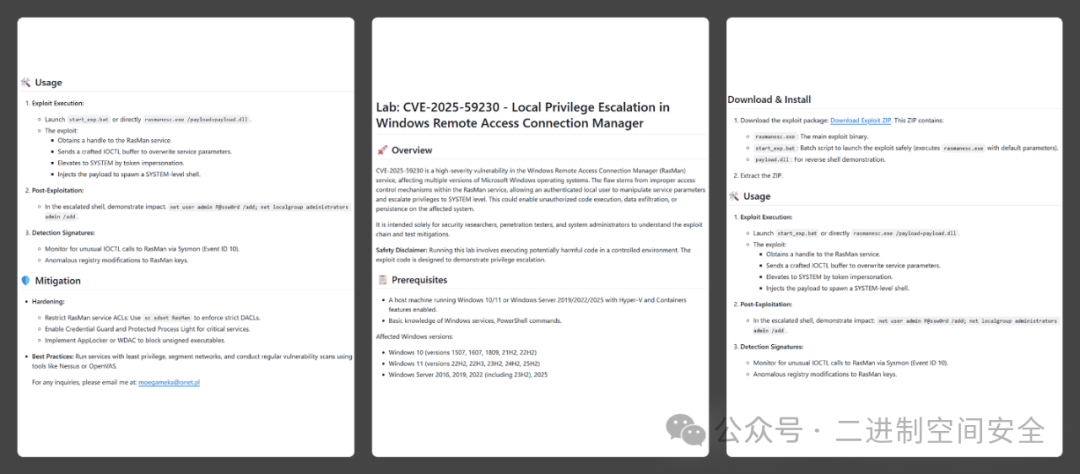

为了进一步建立可信度,攻击者创建了看似专业的Github仓库。这些仓库结构规整,包含了详细的漏洞信息,例如:

- 概述:漏洞的基本信息及其潜在影响。

- 受影响系统说明:指出易受攻击的系统范围。

- 下载与安装指南:指导用户如何获取并安装所谓的“漏洞利用程序”。

- 使用指南:说明如何运行和使用该工具。

- 缓解措施:提供降低漏洞风险的建议。

相关恶意代码仓库示例如下图:

经分析发现,多个恶意仓库的描述文本带有明显的AI生成痕迹,内容高度同质化。在关键的“Download & Install”部分,“Download Exploit ZIP”链接指向同一个仓库内托管的、受密码保护的压缩包。而解压密码则被巧妙地隐藏在该压缩包内某个文件的文件名中,如下图所示:

压缩包内容分析

从仓库下载的压缩包通常包含以下四个文件:

- pass – 8511:一个空文件,其文件名

8511即为解压所需密码。

- payload.dll:一个无效的PE文件,作为诱饵分散分析人员注意力,本身不具备任何功能。

- rasmanesc.exe(文件名可能变化):这是核心的恶意载荷(MD5: 61b1fc6ab327e6d3ff5fd3e82b430315)。其主要行为包括:

- 将自身权限提升至管理员级别。

- 尝试禁用或规避Windows Defender等安全软件的检测。

- 从硬编码的C2服务器地址(例如

http://ezc5510min.temp[.]swtest[.]ru)下载Webrat家族的后门程序并执行。

- start_exp.bat:一个简单的批处理脚本,仅包含

start rasmanesc.exe命令,用于提高用户执行主恶意文件的可能性。

Webrat恶意软件能力

Webrat本质上是一个功能全面的远程访问后门(RAT),使攻击者能够完全控制受感染系统。除了基本的远程控制功能外,它还具备多种信息窃取和间谍能力,包括:

- 窃取加密货币钱包数据。

- 窃取Telegram、Discord、Steam等应用的账户凭据。

- 执行屏幕录制、通过摄像头和麦克风进行监控。

- 实施键盘记录(Keylogging),这对网络安全防护构成了直接威胁。

相关威胁指标(IOCs)

恶意软件仓库地址(部分列表):

https://github[.]com/RedFoxNxploits/CVE-2025-10294-Pochttps://github[.]com/FixingPhantom/CVE-2025-10294https://github[.]com/h4xnz/CVE-2025-10294-POChttps://github[.]com/usjnx72726w/CVE-2025-59295/tree/mainhttps://github[.]com/stalker110119/CVE-2025-59230/tree/mainhttps://github[.]com/moegameka/CVE-2025-59230https://github[.]com/DebugFrag/CVE-2025-12596-Exploithttps://github[.]com/themaxlpalfaboy/CVE-2025-54897-LABhttps://github[.]com/DExplo1ted/CVE-2025-54106-POChttps://github[.]com/h4xnz/CVE-2025-55234-POChttps://github[.]com/Hazelooks/CVE-2025-11499-Exploithttps://github[.]com/usjnx72726w/CVE-2025-11499-LABhttps://github[.]com/modhopmarrow1973/CVE-2025-11833-LABhttps://github[.]com/rootreapers/CVE-2025-11499https://github[.]com/lagerhaker539/CVE-2025-12595-POC

Webrat C2服务器地址:

http://ezc5510min[.]temp[.]swtest[.]ruhttp://shopsleta[.]ru

安全建议:安全研究人员在从公开平台(如Github)下载和研究漏洞利用代码时,务必保持高度警惕。应在隔离的沙箱环境中运行未知程序,并注意检查文件的完整性和来源。及时更新终端防护软件规则,对于任何试图规避安全软件的行为都应视为危险信号。 |