很多人一提到网络故障,第一反应都是三层:“是不是路由表没学到?”、“OSPF邻居是不是掉了?”、“默认路由还在不在?”。

说句实话——真正在公司里把网络干“瘫”的,大多数时候不是三层,是二层。

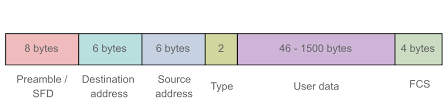

图1:以太网二层网络结构示意图

而且二层问题的特点很要命:不一定立刻断网,但一旦爆发,通常是全网范围受影响。

为什么二层问题总是“杀伤面这么大”?

原因其实不复杂。二层网络有几个天然属性:

- 没有TTL

- 没有路径选择

- 广播是“群发”,不是点对点

这就决定了一个现实:二层故障往往不是“哪里坏影响哪里”,而是“一处出事,全域陪跑”。你看到的现象可能是:网络看起来没断,但谁也访问不了;ping测试偶尔通,但业务基本废了;设备CPU飙高,日志疯狂刷屏。而根本原因,可能只是某个角落里多插了一根网线。

别再说“二层不就VLAN吗?”

这是很多工程师对二层网络的最大误解。VLAN当然重要,但它只是二层体系里的一个零件。真正撑起整个以太网稳定运行的,是一整套协议和机制。

从工程实践视角看,常见且真正“要命”的二层协议,大概可以分为这么几类:

- 承载用的:定义数据如何封装和传输。

- 转发用的:决定数据如何被正确送达。

- 防环路的:防止网络因物理环路而瘫痪。

- 做冗余的:提升链路和设备的可靠性。

- 搞隔离和安全的:控制访问范围,提升安全性。

- 排障时救命的:帮助快速发现和定位问题。

下面我们逐一拆解,不讲教科书理论,重点讲你在实际运维中真会遇到的场景。

最底层的东西,反而最容易被忽略

Ethernet (802.3)

这个协议大家都熟,但恰恰因为太熟悉,最容易被忽略。

图2:标准以太网帧结构图

以太网本身定义了帧结构、MAC地址格式、CRC校验以及半双工/全双工等工作模式。很多“灵异问题”的源头,其实就藏在这里:接口双工模式协商不一致、光模块存在边缘兼容性问题、网线质量差导致误码率高等。

你表面上看到的现象可能是:ARP丢包、STP状态频繁变化、业务时断时续。但真正的元凶,可能只是某个物理接口在疯狂地产生CRC错误帧。

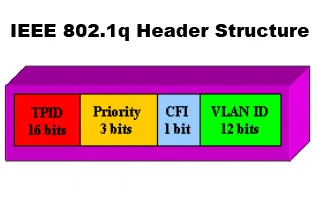

VLAN (802.1Q)

VLAN的核心功能本质只有一个:切割广播域。

图3:IEEE 802.1q VLAN标签头结构

但VLAN最危险的地方,从来不是“不会配置”,而是配置不一致或错误,例如:Trunk链路的Native VLAN两端不匹配、Trunk口漏放了必要的业务VLAN、误将Access口当作Trunk口使用。

这些问题有个共同点:不一定立刻导致网络翻车,但一定埋下了隐患的种子。等到这颗“雷”爆炸的时候,排查起来会非常折磨人,因为它可能表现为间歇性的、难以捉摸的连通性问题。

交换机“为什么知道往哪转”

MAC地址学习 (CAM / FDB)

这不是一个标准协议,但它是二层交换机进行数据转发的灵魂。

其逻辑大家都清楚:交换机通过查看数据帧的源MAC地址来学习设备位置,根据目的MAC地址来查询转发表进行转发,如果表中没有对应条目,则进行广播(泛洪)。

问题在于,现实网络环境中经常会出现异常情况:MAC地址在端口间频繁抖动(MAC Flapping)、虚拟机的MAC地址在不同物理主机间漫游、恶意攻击导致MAC地址表被迅速打满。

一旦MAC地址表(CAM表)失控,交换机会迅速退化成什么?一个带CPU的集线器(Hub),所有未知单播帧都被泛洪,网络性能急剧下降,后果可想而知。

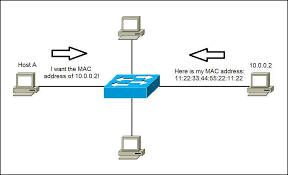

ARP

ARP(地址解析协议)是很多网络事故的“隐形推手”。

图4:ARP请求与应答过程示意图

关于ARP,有几个关键事实你必须记住:ARP请求是广播帧、ARP协议本身没有认证机制、ARP表项容易被欺骗或污染。

在一个设计或维护不当的二层网络里,ARP一旦出现问题,很少表现为“仅仅某一台主机不通”,而往往是:整个广播域内的通信一起慢慢陷入瘫痪,因为错误的MAC-IP映射会导致流量被发往错误的目的地。

二层最怕什么?不是断,是环路

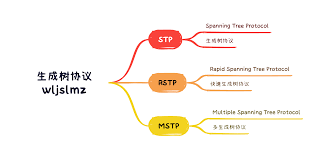

STP家族 (生成树协议)

如果一个二层网络没有启用任何防环路协议,那不能称之为“结构简单”,而是随时可能自爆的危险品。

图5:生成树协议(STP/RSTP/MSTP)示意图

STP及其增强版本(RSTP、MSTP)的核心任务就一件:通过逻辑上阻塞冗余链路,将物理上的环路网络变成无环的树形拓扑。

但问题往往出在实施和运维阶段:根桥(Root Bridge)选举错误、BPDU(桥协议数据单元)被某些安全策略意外阻断、配置为边缘端口(PortFast)的接口下意外接入了另一台交换机。

STP一旦失效,引发的二层广播风暴事故往往是:秒级扩散、流量指数级放大。运维人员可能还没来得及反应,整个网络的带宽和交换机CPU就已经被广播帧耗尽。

各种Guard / Loop Detection机制

这些特性(如BPDU Guard, Loopback Detection)很多是各网络设备厂商的增强功能,但在工程实践中的价值极高。

一句经验之谈:STP是防环路的底线,而各种Guard机制则是加固防线的护城河。真正稳定可靠的网络,一定力求在接入层就把因误接、环路等导致的网络风险彻底遏制住。

你以为是“提速”的,其实是“稳态设计”

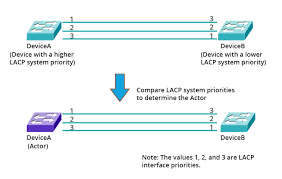

LACP (链路聚合控制协议)

LACP表面上看是为了捆绑多条物理链路以增加带宽,但在工程上,它更重要的价值在于:防止链路误接、检测并规避单向链路故障、避免因单条链路失效形成的流量黑洞。

图6:LACP协议协商与设备优先级比较过程

LACP配置错误(如模式不匹配、参数不一致),往往不会导致链路“完全中断”,而是会引发一些更棘手的现象:单向有流量但无回复、部分连接异常缓慢、特定业务偶发性失败。这种“半死不活”的状态,比直接的链路中断更令人烦恼,也更难排查。

MLAG / 堆叠 (多机箱链路聚合 / Stack)

这些技术的本质,是在二层网络上通过逻辑整合,强行实现设备级的冗余。

它们对设备间状态一致性的要求极高:配置必须同步、MAC/ARP表等状态信息需要实时同步、控制面通道必须绝对可靠。

其中任何一个环节出问题(如堆叠分裂),结果通常都很严重:MAC地址飘忽不定、流量路径混乱、网络陷入一种“不死不活”的僵局,部分通部分不通。

二层的安全和隔离,真不是锦上添花

端口隔离 / Private VLAN

这些特性(Port Isolation, Private VLAN),很多工程师因为觉得配置麻烦而选择不用。

图7:端口隔离(Port Isolation)应用场景示意图

但在服务器集群、虚拟化平台、校园或企业宿舍网等环境中,它们是:防止“一台主机中毒或乱发包,整个网段陪葬”的最后一道防线。通过对同一交换机下端口间通信的限制,可以将故障或攻击的影响范围最小化。

802.1X (端口接入控制)

这是一个基于端口的网络访问控制协议。一旦802.1X认证系统出现问题,其影响非常直接:不是网速变慢或丢包增加,而是终端设备直接被拒绝接入网络。

由于它运行在二层,其影响面通常非常集中——就是所有依赖该认证的接入端口,这会直接导致大面积用户无法上网。

平时看着没用,出事时全靠它们

LLDP / CDP (链路层发现协议 / Cisco发现协议)

没有这些网络发现协议,网络拓扑排障基本靠人工记忆和猜测。设备之间谁连接谁、线缆另一头去了哪里、有没有形成意料之外的绕接,全靠这些协议在帮你自动化发现,节省大量排查时间。

很多网络设计方案写得很漂亮:架构图全是三层路由、讨论的全是OSPF、BGP。但网络真正能否稳定运行,往往取决于:二层的基础有没有被扎实、认真地设计和对待。

理解OSI模型中每一层的职责与协作至关重要。如果你能把上述这些二层协议各自解决什么问题、出问题时通常表现为什么现象、以及该如何提前配置兜底方案都真正搞明白,那么你在网络工程这条实践路线上,就已经甩开了不少“只停留在配置VLAN命令阶段”的同行。

希望这篇从工程视角梳理的二层协议指南,能帮助你构建更稳固的网络基础。如果想系统性地深入计算机网络原理,可以来云栈社区与更多同行交流探讨。