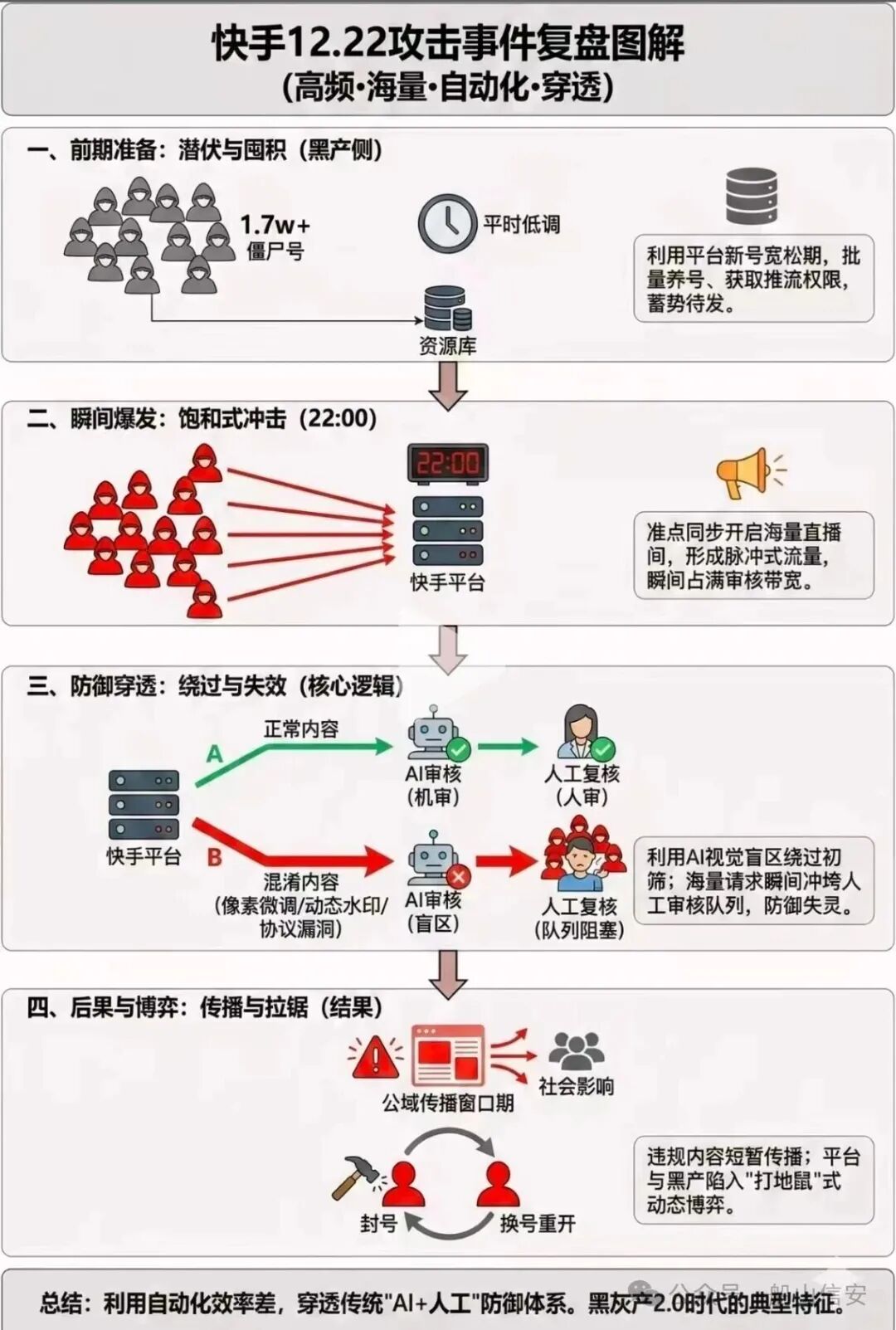

图1:快手12.22攻击事件四阶段复盘图解,清晰展示了从准备到博弈的全过程。

一、前期准备:潜伏与囤积

攻击方首先构建了一个庞大的“僵尸军团”。其账号来源主要有两个渠道:

一是通过盗取或购买已通过实名认证的“肉鸡”账号,这些账号拥有正常的直播权限;二是通过黑产渠道获取大量手机号,甚至可能利用平台漏洞简化或绕过实名流程,批量注册新号。

据分析,此次参与攻击的僵尸账号规模高达1.7万至2万个,为后续的饱和式冲击奠定了“武器”基础。

二、瞬间爆发:饱和式冲击

攻击在22:00准时爆发。攻击者并非模拟真人操作,而是采用了更底层的“协议级攻击”。通过逆向工程破解快手直播的客户端-服务器通信协议,攻击者编写出可绕过所有App前端交互的“协议机”,直接向后端发送构造好的“请求开播”数据包。

这种方式的可怕之处在于三点:一是速度快,可实现毫秒级的海量并发;二是隐蔽性强,没有前端行为轨迹,难以被常规异常行为模型识别;三是完全自动化,效率远超人工,瞬间让上万“僵尸”账号进入战斗状态,形成脉冲式流量冲击。

三、防御穿透:绕过与失效

当海量违规直播间在瞬间被开启时,攻击进入了关键的“窗口期”争夺。平台“异步审核”(发现违规→判定→封禁)的机制存在时间差,攻击者利用此弱点发起“饱和式冲击”。

巨量请求瞬间涌入,可能占满了安全通道和封禁接口。更致命的是,攻击者可能利用了平台为保障用户体验而设置的请求超时豁免机制,导致防御体系在关键时刻失效。

图2:网络流传的封禁接口被攻击通知,侧面反映了当时防御系统的压力。

四、后果与博弈:传播与拉锯

攻击的最终目的是最大化破坏力。攻击者使用自动化脚本对已开播的违规直播间进行刷量(刷观看、点赞、互动),人为制造“热门”假象。

这不仅让违规内容获得更多曝光,更在瞬间耗尽了平台的AI审核算力,使本已脆弱的审核系统彻底阻塞,无限放大了“异步审核”的时间差。平台与黑产陷入了“打地鼠”式的动态博弈。

据报道,在事件发生后的23日00:15左右,快手被迫采取了强制关闭直播功能、封禁部分账号等紧急措施。

攻击成本估算

综合多家分析,此次攻击的成本在数十万到数百万元人民币不等。一个有直播权限的账号在黑灰产市场售价约10-100元,若以50元/个的中位数计算,仅1万个账号的成本就达50万元。考虑到数万账号规模及代理IP等额外费用,整体成本可能高达百万元以上。

这次事件是黑灰产2.0时代利用自动化效率差,穿透传统“AI+人工”防御体系的典型案例,为直播乃至整个内容平台的安全攻防提供了深刻的反思素材。对这类渗透测试与攻防对抗技术细节感兴趣的开发者,可以关注云栈社区的相关讨论。 |