近期,一项针对VShell C2框架的AI逆向工程分析揭示了其潜在的安全风险,尤其是使用WebSocket协议上线时,存在被反制的可能。

VShell 架构与上线流程分析

根据技术分析报告,VShell采用了经典的两阶段(Stager/Staged)木马架构:

1. 一阶段(Stager)

- 执行前会检查

/tmp/log_de.deb 文件,以避免在同一主机上重复执行。

- 通过 TCP 请求从服务器下载经过混淆的二阶段载荷。

- 载荷使用

XOR 0x99 进行解密,随后在内存中加载执行。

- 进程名被伪装为

[kworker/0:2]。

2. 二阶段(Staged)

- 具备反沙箱检测功能,会检查是否存在

/home/vbccsb 等沙箱环境目录。

- 从自身嵌入的加密配置中,使用 AES-CBC-PKCS7 算法解密出C2服务器地址、端口等关键信息。

- 在 reverse 模式下,会使用伪装成 WebSocket 握手过程的 TCP 协议与C2服务器建立连接。

- 后续所有通信流量均使用 AES-GCM 算法进行加密。

- 完成验证后,进入心跳维持与命令执行循环。

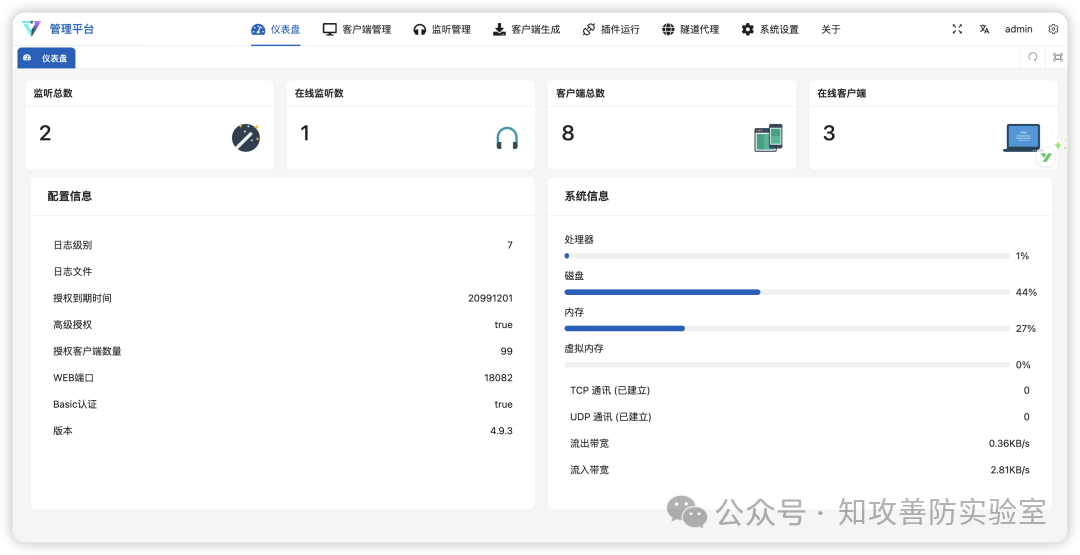

以下是VShell服务端管理平台的仪表盘界面,展示了客户端管理、监听状态及系统监控等信息:

反制原理与实现手段

分析人员借助AI辅助工具对VShell的木马样本进行了逆向,成功理清了其上线协议与加密细节。核心突破在于开发了 decrypt_pcap.py 解密脚本。该脚本基于 tshark 提取网络流量,并严格遵循VShell的数据包格式进行解密:

4字节长度 + 12字节随机数(nonce) + 密文 + 16字节认证标签(GCM TAG)

通过此方式,能够还原出受控主机信息以及C2下发的指令内容。基于对协议的完全掌握,研究人员实现了两种有效的反制手段:

- 信息欺骗与干扰:利用服务器端的逻辑漏洞,构造并发送“假上线”(Fake Beacon)数据包。这些数据包可以覆盖真实客户端的上线信息,从而干扰攻击者对实际资产的管理与监控。

- 拒绝服务攻击:通过向VShell服务器发送特定格式的畸形数据包,可触发其解析逻辑错误,导致服务崩溃,实现DoS反制。

总结与建议

此次事件表明,即使是经过混淆和加密的C2工具,在AI辅助的深度逆向分析面前,其协议细节和加密机制也可能被完全破解。一旦协议被掌握,攻击方构建的C2基础设施本身就可能成为被反制的目标。

当前,VShell 的 WebSocket 协议上线方式被认为是其最稳定好用的功能之一,但恰恰是这种方式暴露了可被逆向和反制的风险。因此,安全研究人员建议,在相关漏洞被修复或更安全的协议出现之前,应谨慎使用VShell,或避免使用其WebSocket协议进行上线。

对网络安全攻防技术感兴趣的读者,可以持续关注 云栈社区 的后续讨论与分析。 |