在服务器运维或开发过程中,你是否遇到过“Address already in use”的报错?这个令人头疼的提示通常意味着你要使用的端口已经被其他进程占用了。无论是尝试启动一个新服务,还是重启一个旧应用,发现端口被占用的那一刻总是让人倍感焦急。如何快速定位“元凶”并解决问题呢?本文将为你详细解析三种在 运维与测试 场景下不可或缺的命令行工具:netstat、ss和lsof,助你从容应对端口占用难题,快速恢复服务。

一、什么是监听端口

网络端口由其编号、关联的IP地址和通信协议(例如TCP或UDP)的类型共同标识。监听端口是应用程序或进程在其上等待通信的 网络连接 端点。

每个监听端口都可以通过防火墙进行打开或关闭(过滤)。一般而言,开放端口就是一个能够接受来自远程位置传入数据包的网络端口。

重要原则:你不能让两个服务监听同一IP地址上的同一端口。

实际场景举例:

- 当你运行一个监听端口80和443的Apache Web服务器,同时尝试安装Nginx时,后者将无法启动,因为HTTP和HTTPS端口已经被占用。

- 当你在开发环境中启动了一个应用程序后忘记关闭,再次启动相同应用时会提示端口被占用。

- 当系统重启后,某个服务没有正常释放端口,导致服务无法正常启动。

了解这些基本概念后,我们来看看如何使用命令行工具来检查和解决端口占用问题。

二、netstat命令详解

netstat是一个经典的命令行工具,可以提供有关网络连接的详细信息。尽管它被认为有些过时,但仍然是检查网络连接的最常用命令之一。

基本用法

要列出所有正在侦听的TCP或UDP端口,包括使用端口的服务和套接字状态,请使用以下命令:

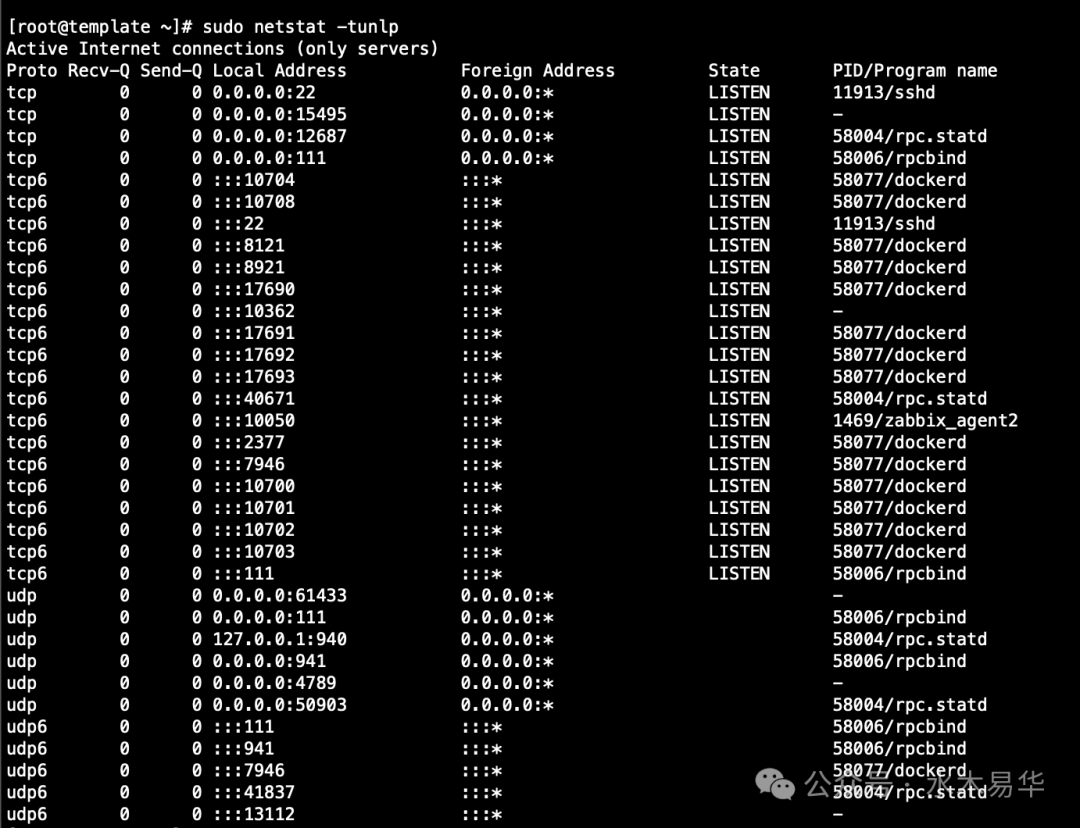

sudo netstat -tunlp

此命令中使用的选项具有以下含义:

-t - 显示TCP端口-u - 显示UDP端口-n - 显示数字地址而不是解析主机(加快速度)-l - 仅显示监听端口-p - 显示侦听器进程的PID和名称(需要root权限)

输出将如下所示:

在我们的案例中,重要的几列是:

Proto - 套接字使用的协议(TCP/UDP)Local Address - 进程侦听的IP地址和端口号PID/Program name - PID和进程名称

高级用法与参数详解

1. 过滤特定端口

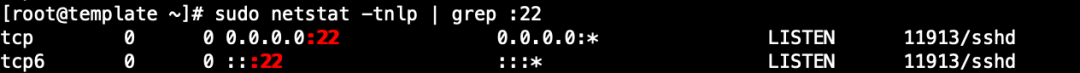

要查找在TCP端口22上侦听的进程,你可以使用grep进行过滤:

sudo netstat -tnlp | grep :22

输出可能如下:

这表明端口22被SSH服务器(sshd)使用,其进程ID为11913。

2. 查看所有连接(不仅仅是监听端口)

sudo netstat -tunap

这里的 -a 选项会显示所有连接,不仅仅是监听端口。

3. 显示网络统计信息

netstat -s

这个命令会显示各个协议的统计摘要,有助于诊断网络问题。

4. 持续监控端口状态

watch -n 1 ‘sudo netstat -tunlp'

这个组合命令会每秒刷新一次端口状态,适合用于观察端口变化。

实际应用场景

场景1:解决Tomcat启动失败问题

当你尝试启动Tomcat时,收到“Address already in use”错误,提示8080端口被占用。

# 检查8080端口占用情况

sudo netstat -tunlp | grep :8080

输出可能显示:

tcp6 0 0 :::8080 :::* LISTEN 5432/java

这表明8080端口被一个Java进程占用(可能是另一个Tomcat实例)。你可以选择:

- 终止占用进程:

kill 5432

- 修改新Tomcat实例的端口配置

场景2:检测异常网络连接

如果你怀疑服务器上有异常网络活动,可以使用以下命令查看所有已建立的连接:

sudo netstat -tunap | grep ESTABLISHED

这可以帮助你发现是否有未授权的连接。

三、ss命令详解

ss是新的netstat替代品。它虽然缺少netstat的某些功能,但公开了更多的TCP状态,并且速度更快。命令选项基本相同,因此从netstat到ss的转换并不困难。

基本用法

要使用ss获取所有监听端口的列表:

sudo ss -tunlp

输出与netstat报告的输出几乎相同,但格式更加紧凑。

高级用法与参数详解

1. 显示更详细的TCP信息

sudo ss -tunlp -o

-o 选项会显示计时器信息,有助于诊断连接问题。

2. 显示进程内存使用情况

sudo ss -tunlp -m

-m 选项会显示套接字的内存使用情况。

3. 按状态过滤连接

sudo ss -t state ESTABLISHED

这个命令会显示所有已建立的TCP连接。

4. 查看套接字摘要统计

ss -s

这个命令会显示套接字摘要统计信息,包括总数、各种状态的连接数等。

ss与netstat的对比优势

- 速度更快:ss直接从内核获取信息,而netstat需要从/proc文件系统读取,因此ss更快。

- 更多信息:ss可以显示更多的TCP状态信息。

- 更灵活的过滤:ss的过滤功能比netstat更强大。

实际应用场景

场景1:快速定位大量连接的进程

当服务器响应变慢,怀疑是某个进程创建了过多连接时:

sudo ss -tunlp | awk ‘{print $7}’ | sort | uniq -c | sort -nr

这个命令会统计每个进程的连接数量,并按数量降序排列,帮助你快速找出“连接大户”。

场景2:监控TIME_WAIT状态的连接

TIME_WAIT状态的连接过多可能导致端口耗尽问题:

sudo ss -t state TIME_WAIT

如果发现大量TIME_WAIT连接,可能需要调整内核参数,如减少 tcp_fin_timeout 值。

四、lsof命令详解

lsof是功能强大的命令行应用程序,可提供有关进程打开的文件的信息。在Linux中,所有内容都是文件,你可以将套接字视为写入网络的文件。

基本用法

要获取具有lsof的所有侦听TCP端口的列表:

sudo lsof -nP -iTCP -sTCP:LISTEN

使用的选项如下:

-n - 不要将端口号转换为端口名称-P - 不解析主机名,显示数字地址-iTCP -sTCP:LISTEN - 仅显示TCP状态为LISTEN的网络文件

输出示例:

COMMAND PID USER TYPE NODE NAME

sshd 1234 root IPv4 12345 TCP *:22 (LISTEN)

nginx 5678 root IPv6 67890 TCP *:80 (LISTEN)

大多数输出列名称都是不言自明的:

COMMAND - 运行与端口关联的程序的名称PID - 进程IDUSER - 运行进程的用户NAME - 端口号

高级用法与参数详解

1. 查找特定端口的进程

要查找正在侦听特定端口(例如端口22)的进程:

sudo lsof -nP -iTCP:22 -sTCP:LISTEN

输出可能如下:

COMMAND PID USER TYPE NODE NAME

sshd 1234 root IPv4 12345 TCP *:22 (LISTEN)

2. 查看所有网络连接

sudo lsof -nP -i

这个命令会显示所有网络连接,不仅仅是监听端口。

3. 查看特定用户的网络活动

sudo lsof -nP -i -u username

这个命令会显示特定用户的所有网络活动。

4. 查看特定进程的所有网络活动

sudo lsof -nP -i -p PID

这个命令会显示特定进程ID的所有网络活动。

实际应用场景

场景1:解决“端口被占用”但找不到进程的问题

有时,端口被占用但常规命令无法显示占用进程,这可能是因为进程处于僵尸状态或其他异常情况:

# 查看所有网络连接,包括没有进程名的连接

sudo lsof -nP -i | grep -v PID

或者更彻底地检查:

sudo lsof -nP -i | grep ‘(LISTEN)'

场景2:安全审计

检查是否有异常的监听端口:

sudo lsof -nP -iTCP -sTCP:LISTEN | grep -vE ‘(sshd|nginx|apache)'

这个命令会显示所有TCP监听端口,但不包括常见的sshd、nginx和apache进程,有助于发现异常服务。

场景3:查看特定端口的所有连接详情

sudo lsof -nP -i:80

这个命令会显示与80端口相关的所有连接详情,包括远程连接信息。

五、实战案例分析

案例1:解决Tomcat端口占用问题

问题描述:在部署新版本应用时,Tomcat无法启动,提示8080端口被占用。

解决步骤:

- 使用netstat检查端口占用情况:

sudo netstat -tunlp | grep :8080

- 发现端口被一个Java进程占用:

tcp6 0 0 :::8080 :::* LISTEN 5432/java

- 查看该进程的详细信息:

ps -ef | grep 5432

- 发现这是一个旧的Tomcat实例,忘记关闭了。可以:

- 终止旧进程:

kill 5432

- 或者修改新Tomcat的端口配置

- 验证端口是否已释放:

sudo netstat -tunlp | grep :8080

如果命令无输出,表示端口已释放,可以启动新的Tomcat实例。

案例2:检测和解决异常连接

问题描述:服务器响应变慢,怀疑有异常网络连接。

解决步骤:

- 使用ss查看所有已建立的连接:

sudo ss -t state ESTABLISHED

- 发现大量来自同一IP的连接:

ESTAB 0 0 192.168.1.100:22 203.0.113.10:12345

ESTAB 0 0 192.168.1.100:22 203.0.113.10:12346

...

- 使用lsof获取更多连接详情:

sudo lsof -nP -i | grep 203.0.113.10

- 确认这是一个可疑的连接后,可以使用iptables阻止该IP:

sudo iptables -A INPUT -s 203.0.113.10 -j DROP

- 检查系统安全性,确认是否有被入侵的迹象。这是一个典型的 运维监控 与应急响应场景。

案例3:解决TIME_WAIT连接过多问题

问题描述:高并发服务器出现“无法分配内存”或“地址已在使用”错误,性能急剧下降。

解决步骤:

- 使用ss查看TIME_WAIT状态的连接:

sudo ss -t state TIME_WAIT | wc -l

- 发现TIME_WAIT连接数量异常高(例如超过20000)。

- 查看系统配置:

sysctl net.ipv4.tcp_max_tw_buckets

sysctl net.ipv4.tcp_tw_reuse

sysctl net.ipv4.tcp_tw_recycle

- 临时调整内核参数:

sudo sysctl -w net.ipv4.tcp_tw_reuse=1

sudo sysctl -w net.ipv4.tcp_fin_timeout=10

- 永久修改配置(编辑/etc/sysctl.conf):

net.ipv4.tcp_tw_reuse = 1

net.ipv4.tcp_fin_timeout = 10

net.ipv4.tcp_max_tw_buckets = 5000

- 应用配置:

sudo sysctl -p

- 监控效果:

watch -n 1 ‘sudo ss -t state TIME_WAIT | wc -l'

六、总结与快速参考

在处理“Address already in use”错误或进行网络故障排除时,netstat、ss和lsof是三个非常有用的命令。虽然它们的功能有重叠,但各有优势:

- netstat:经典工具,功能全面,适合快速查看基本网络状态

- ss:现代替代品,速度快,信息丰富,适合深入分析

- lsof:功能强大,适合详细检查特定进程或端口的文件使用情况

命令速查表

| 任务 |

netstat命令 |

ss命令 |

lsof命令 |

| 列出所有监听端口 |

sudo netstat -tunlp |

sudo ss -tunlp |

sudo lsof -nP -iTCP -sTCP:LISTEN |

| 检查特定端口 |

sudo netstat -tunlp | grep :22 |

sudo ss -tunlp | grep :22 |

sudo lsof -nP -iTCP:22 -sTCP:LISTEN |

| 查看所有连接 |

sudo netstat -tunap |

sudo ss -tunap |

sudo lsof -nP -i |

| 查看连接统计 |

netstat -s |

ss -s |

不适用 |

| 按状态过滤 |

netstat -a | grep ESTABLISHED |

ss -t state ESTABLISHED |

lsof -nP -i | grep ESTABLISHED |

| 查看进程详情 |

netstat -p |

ss -p |

lsof -p PID |

最佳实践

- 日常监控:将

ss -tunlp 或 netstat -tunlp 作为日常监控命令,定期检查服务器上的监听端口。

- 故障排除流程:

- 发现“Address already in use”错误

- 使用上述命令检查端口占用情况

- 确认占用进程是否必要

- 如有必要,终止进程或修改配置

- 验证问题是否解决

- 安全考虑:定期检查异常监听端口,特别是那些不应该存在的服务。

- 性能优化:监控TIME_WAIT连接数量,必要时调整内核参数。

掌握这些命令和实战技巧,将使你在管理和维护Linux系统时更加得心应手,能迅速定位并解决各类网络相关故障。如果你希望深入探讨更多运维和网络管理知识,欢迎访问 云栈社区 与同行交流。下次再遇到“Address already in use”错误时,相信你一定能从容应对!