当我们进行信息收集时,初始信息可能是一个域名、公司名称或一个IP地址。针对不同的信息类型,我们需要采取不同的后续操作策略。本文将依据获取到的信息类别,详细讲解下一步的信息收集方法。

域名信息收集

判断CDN存在

首先需要判断目标域名是否存在CDN。若存在,则需设法绕过CDN以查找真实IP。

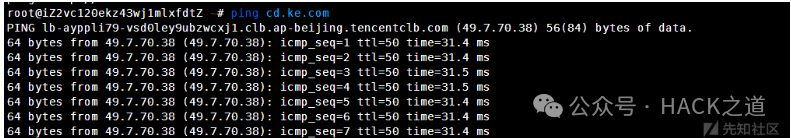

Ping命令判断

通过Ping域名观察返回结果。若返回的域名解析地址为一长串或包含明显的cdn、ali、tencent等字段,则大概率存在CDN。

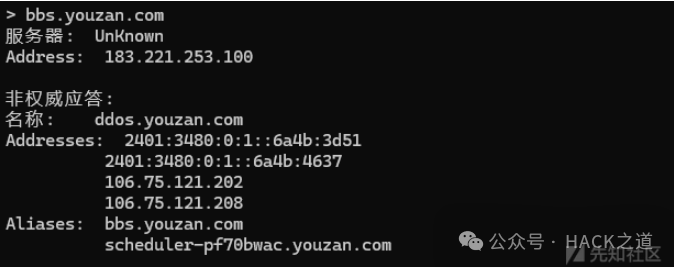

Nslookup命令判断

使用nslookup检测,若一个域名对应解析出多个IP地址,也可判断其大概率使用了CDN。

以百度为例,其必然使用了CDN,查询结果会显示一个域名对应多个IP。

超级Ping在线检测

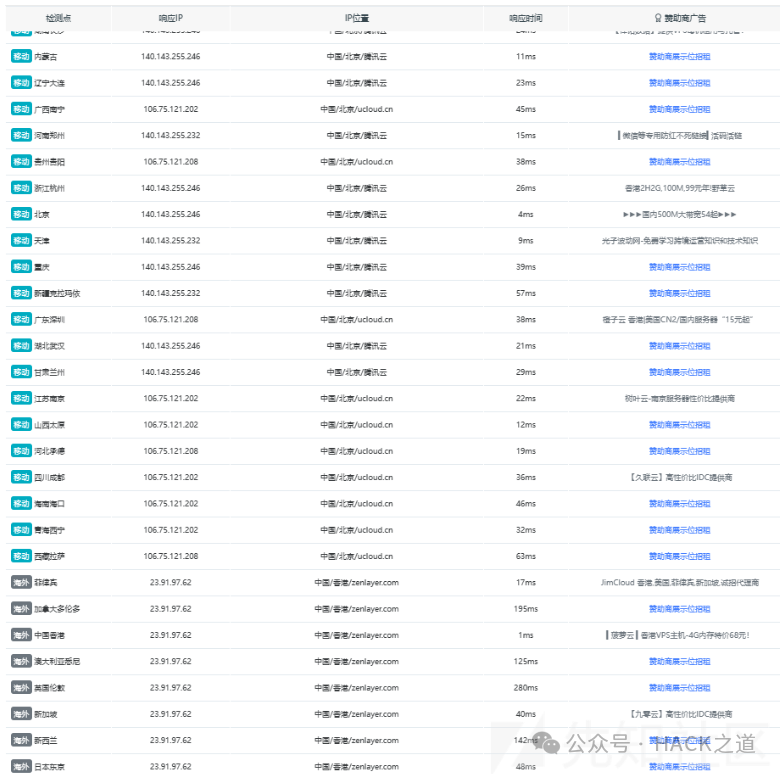

使用在线工具如https://ping.chinaz.com/进行多地Ping检测。若发现来自不同地区的节点IP不同,则存在CDN。

若所有地区Ping出的结果均为同一个IP,则可能不存在CDN。

查找真实IP(CDN绕过)

确认目标存在CDN后,需要尝试绕过CDN获取服务器的真实IP。

多地Ping分析

通过https://www.itdog.cn/ping等工具进行多地Ping。观察Ping结果,如果某些海外或偏远地区节点的IP一致,这个IP很可能是真实IP。此方法同样可用于辅助判断CDN。

子域名关联查询

由于CDN费用较高,许多公司仅为主站或流量大的站点启用。因此,可以通过收集子域名来寻找真实IP。

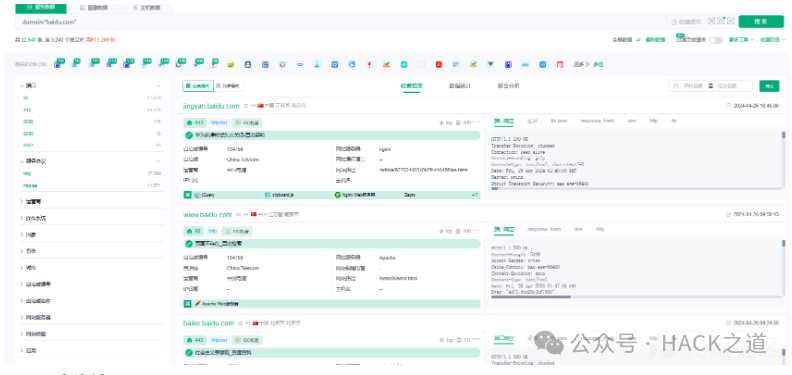

子域名收集可通过FOFA、Hunter、360 Quake等资产测绘平台进行。例如,在360 Quake中使用domain:"baidu.com"语句即可查询相关子域信息。

获取子域名后,可前往以下站点进行Ping测试,通常子域名未配置CDN的可能性更大。

https://ping.chinaz.com/

https://www.itdog.cn/ping

http://ping.aizhan.com/

http://ce.cloud.360.cn/

DNS历史记录查询

查看IP与域名绑定的历史记录,可能会找到启用CDN之前的解析记录。相关查询网站:

https://dnsdb.io/zh-cn/ ###DNS查询

https://x.threatbook.cn/ ###微步在线

http://toolbar.netcraft.com/site_report?url= ###在线域名信息查询

http://viewdns.info/ ###DNS、IP等查询

https://tools.ipip.net/cdn.php ###CDN查询IP

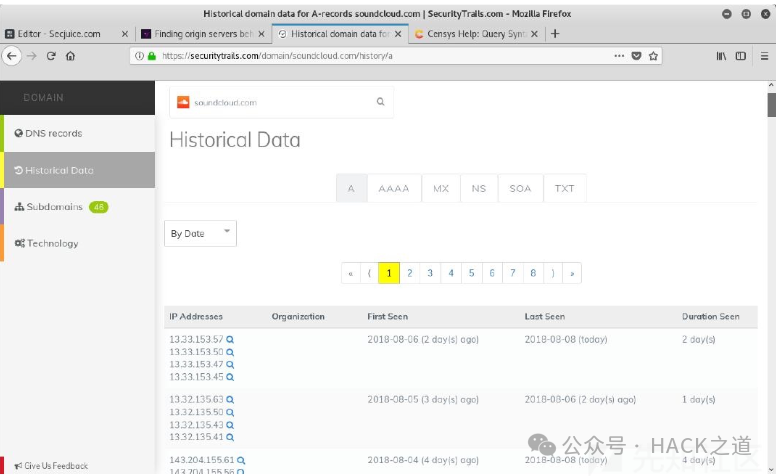

利用SecurityTrails等平台可以查询域名的历史DNS记录,可能在“历史数据”中找到原始IP。

除了历史记录,当前的DNS记录也可能泄露信息。例如,如果邮件服务器与Web服务器在同一主机上,MX记录中就可能包含真实IP。

利用SSL证书查找

如果目标服务器支持SSL且证书配置存在疏漏,可以通过证书信息反查真实IP。

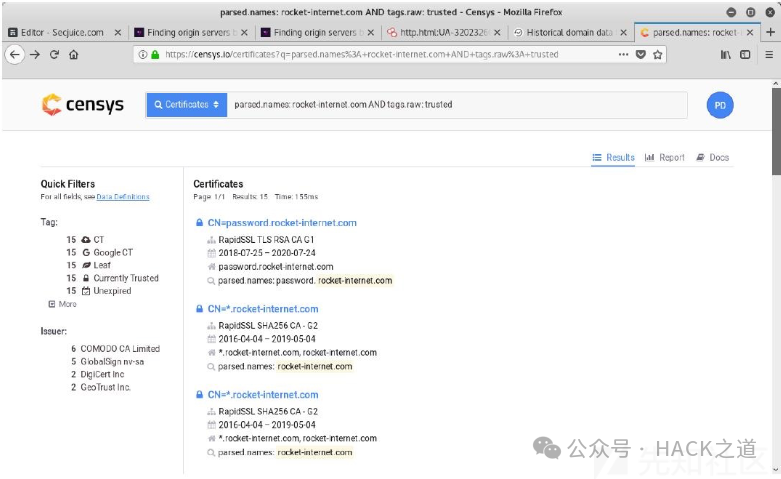

当你在端口443上直接连接到真实IP时,SSL证书可能会暴露。攻击者可以在Censys等平台搜索目标域名的证书,从而在关联的IPv4主机列表中找到真实IP。

你还可以通过验证IP的443端口是否重定向到目标域名,或直接显示网站来判断。

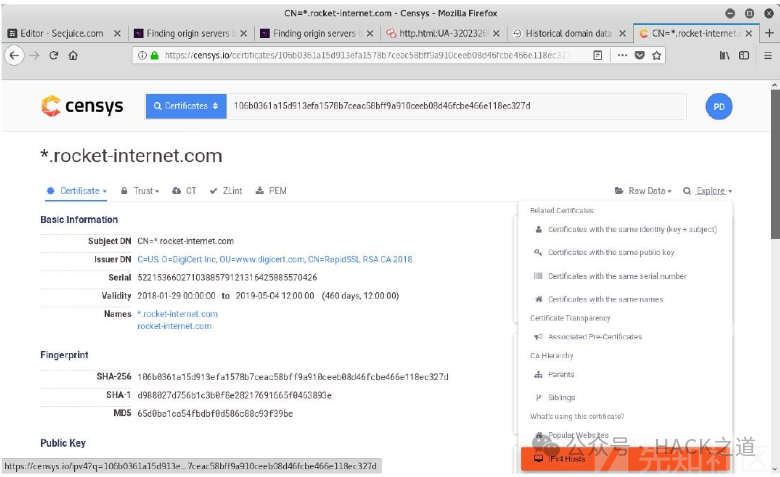

更直接的方法是,在Censys中搜索证书的SHA1指纹,来找到所有使用该证书的主机,这在寻找配置错误的服务器时非常有效。

其他方法

- 网站漏洞利用:如敏感文件泄露(phpinfo、

.git)、XSS盲打、SSRF、命令执行反弹Shell等。

- 邮件服务器追踪:通过网站自带的邮件订阅、注册等功能接收邮件,查看邮件头源码可能包含服务器真实IP。

- F5 LTM解码法:当服务器使用F5 LTM负载均衡时,对

Set-Cookie头中的BIGipServer值进行解码可获取真实IP。

子域名收集

收集子域名是扩大攻击面的关键步骤。

搜索引擎收集

利用Google、百度等搜索引擎的语法进行收集,例如:

site:baidu.com # 搜索指定网站内的内容

intitle=公司名称 # 搜索标题中包含关键词的页面

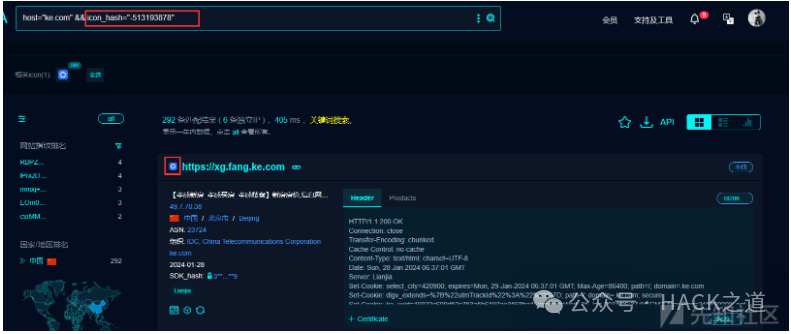

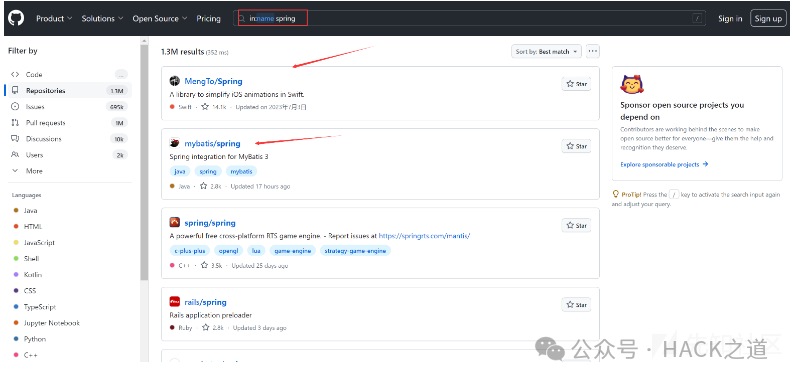

资产测绘平台收集

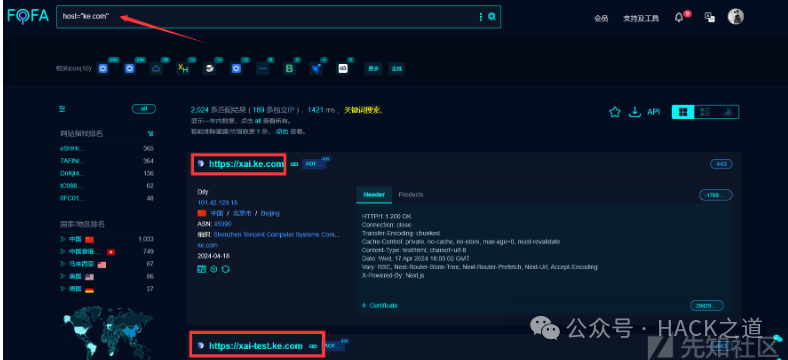

使用FOFA、Hunter、360 Quake等平台,通过以下语法查询:

domain="ke.com"

host="ke.com"

icon_hash="hash值" # 通过网站图标哈希值反查

通过icon_hash值可以精准定位使用相同图标(系统)的资产。

站长之家等在线工具

直接搜索公司名称或主域名,可查看相关信息。

http://tool.chinaz.com/

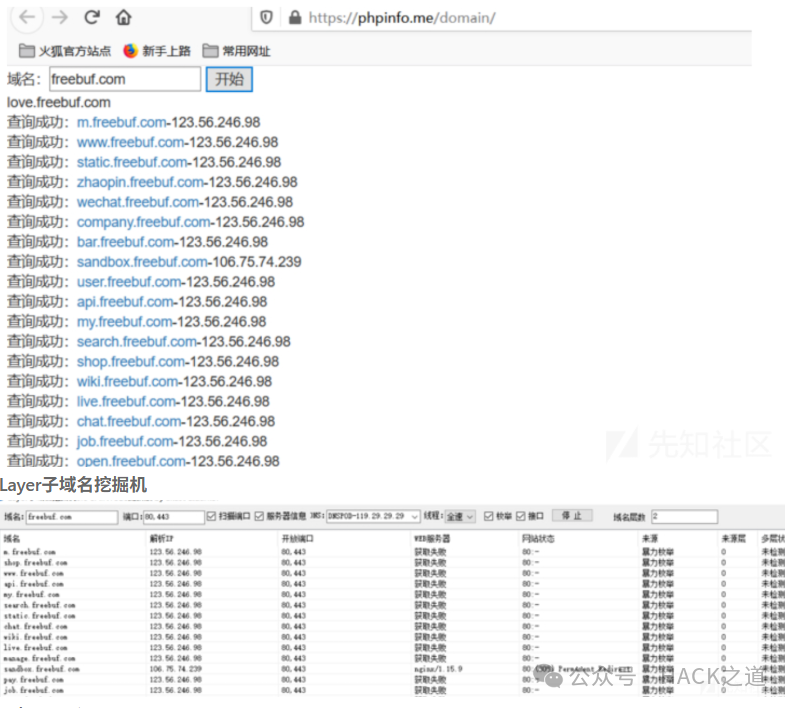

其他在线查询工具

https://phpinfo.me/domain/

https://www.t1h2ua.cn/tools/

https://site.ip138.com/baidu.com/domain.htm

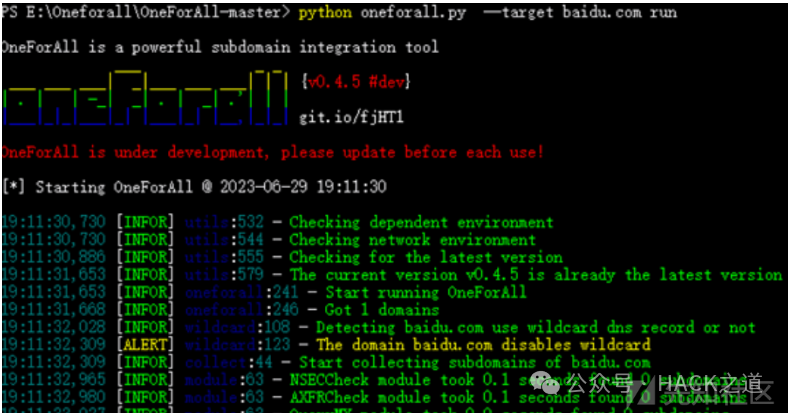

自动化工具收集

- SubDomainBrute: 一款高性能子域名爆破工具,支持泛解析检查。

https://github.com/lijiejie/subDomainsBrute

- Sublist3r: 集成多源,字典强大。

https://github.com/aboul3la/Sublist3r

- OneForAll: 功能强大,集成了包括证书透明度在内的多种收集方式。

https://github.com/shmilylty/OneForAll

Hosts碰撞

某些资产禁止IP直接访问,必须通过特定域名(绑定了Host)才能访问。即使域名删除了A记录,如果反向代理配置未更新,通过“IP+域名”的形式进行碰撞,仍可能发现隐蔽资产。

碰撞需要目标域名列表和IP段字典。IP来源包括:目标历史解析记录(通过 site.ip138.com 等站查询)、C段扫描结果等。

IP信息收集

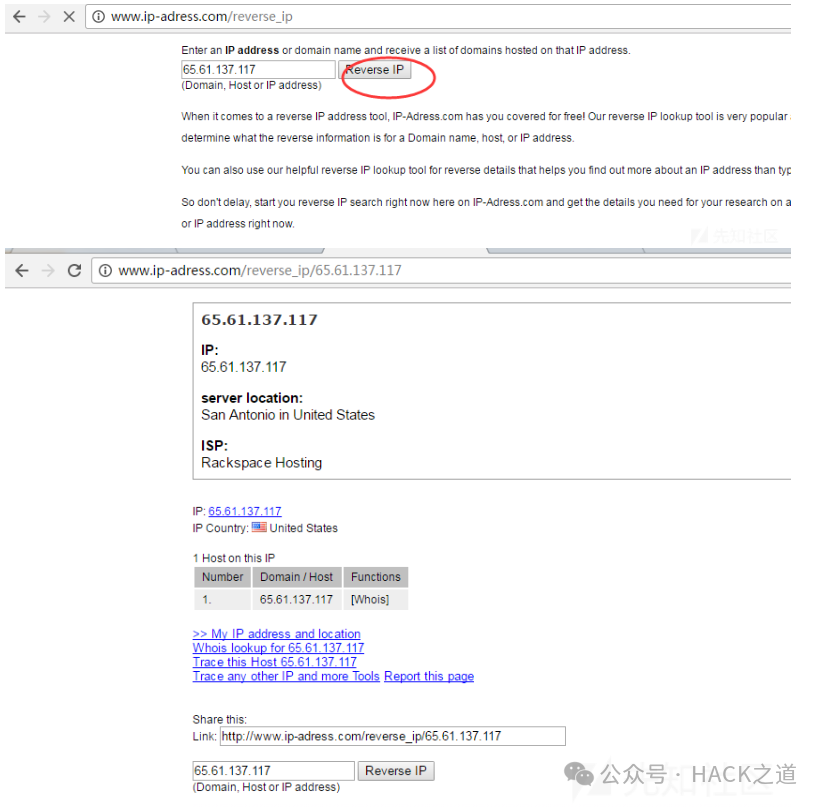

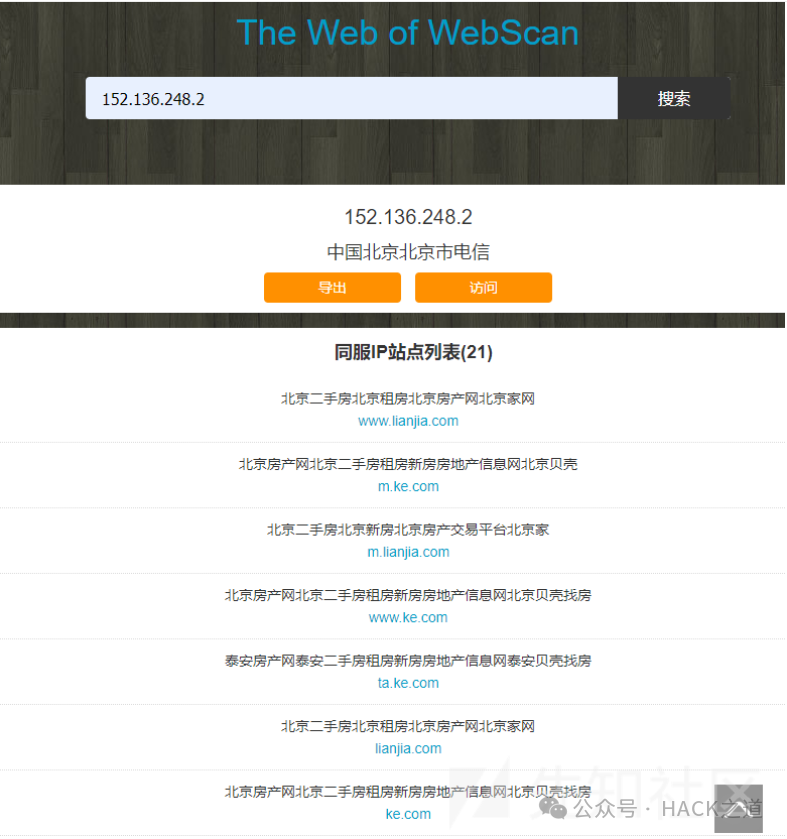

IP反查域名(旁站与C段)

获取IP后,可通过IP反查绑定在该IP上的其他域名(旁站),或扫描该IP所在的C段网络,以扩大资产范围。

工具与在线查询

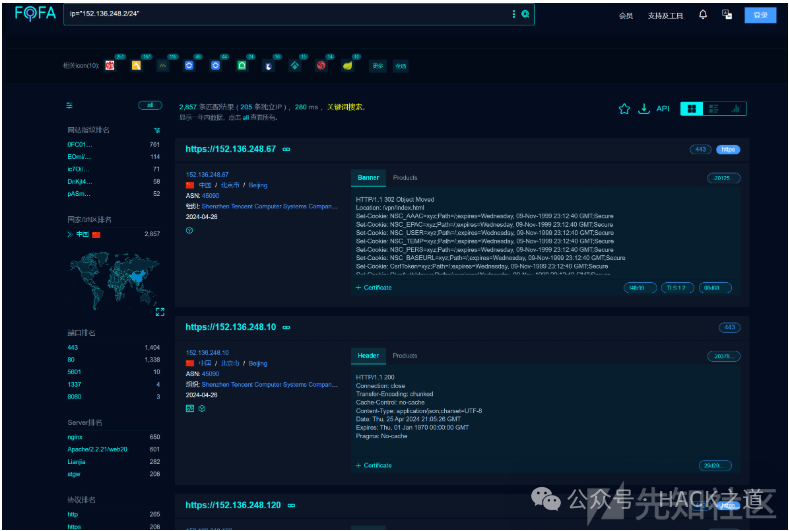

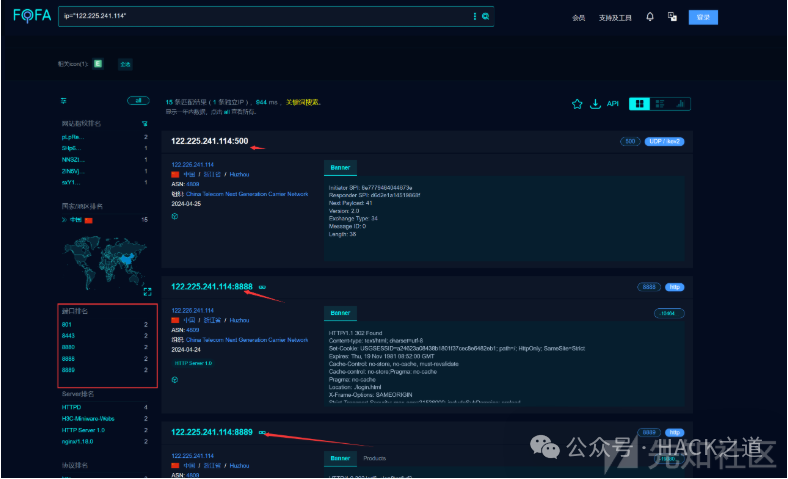

FOFA C段查询

在资产测绘平台如FOFA中,使用 ip="1.1.1.1/24" 语法进行C段搜索。

Nmap扫描

- C段主机发现:

nmap -sn -PE -n 192.168.1.1/24 -oX out.xml

# -sn 不扫描端口

# -PE ICMP扫描

# -n 不进行DNS解析

# -oX 输出结果到XML文件

-

端口扫描:

# 指定端口扫描

Nmap -sS -Pn -p 3389 152.136.248.0

# -sS 半开放扫描

# -Pn 不进行主机存活探测

# 全端口扫描

Nmap -sS -Pn -p 1-65535 -n ip

# 端口服务及版本识别

Nmap -sS -sV -p 1-65535 -n ip

查旁站平台

https://chapangzhan.com/https://webscan.cc/ (此平台更新频繁,数据较全)

端口扫描

端口扫描是发现开放服务、评估攻击面的重要环节。

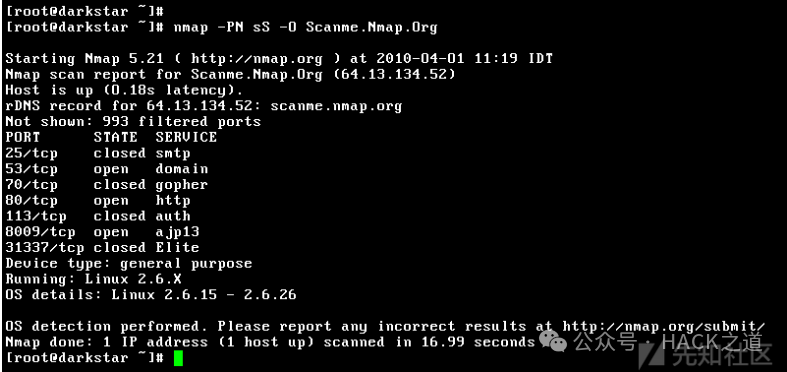

Nmap

最流行的网络发现和安全审计工具之一,功能全面。

nmap 10.6.0.0/24 # 基础扫描,扫描常用端口

nmap -p 80 10.6.0.0/24 # 扫描指定端口

nmap -sV 10.6.0.1 # 扫描服务版本信息

nmap -O 10.6.0.1 # 识别操作系统(需root权限)

nmap -Pn 10.6.0.1 # 禁用Ping检测,对付禁Ping主机

nmap -A 10.6.0.1 # 全面扫描(操作系统、版本、脚本等)

nmap -sT 10.6.0.1 # TCP全连接扫描

nmap -sS 10.6.0.1 # SYN半开扫描,速度快且隐蔽

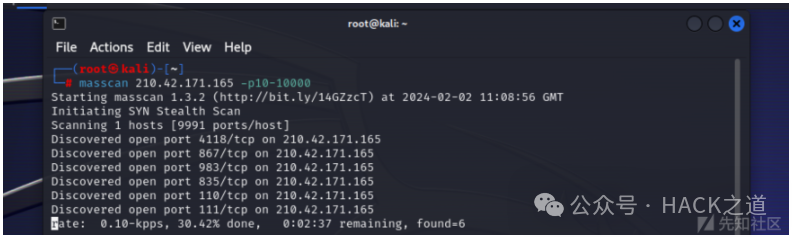

Masscan

速度极快的端口扫描器,适合大范围初步探测。

https://github.com/robertdavidgraham/masscan

资产测绘平台(FOFA)

直接使用 port="8080" 等语法在FOFA等平台搜索,可以快速定位全网开放特定端口的资产。

公司(企业)信息收集

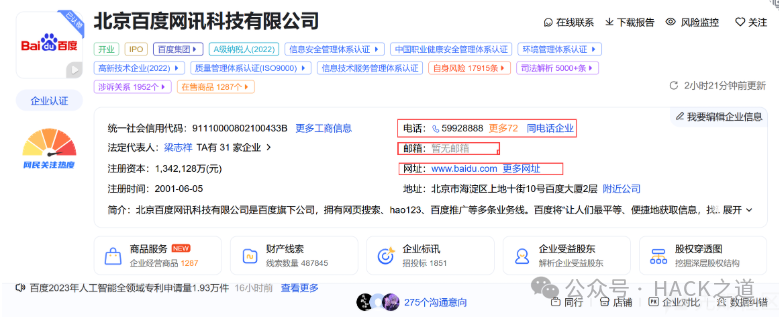

企业信息查询平台

通过企业信息页面的“更多网址”可以发掘更多关联域名。

查询主要人员信息,可能用于社会工程学或密码猜测。

分析股权穿透图,持股比例高的子公司可作为重要目标。

在知识产权栏目下,可以查找软件著作权、APP、小程序等产品信息。

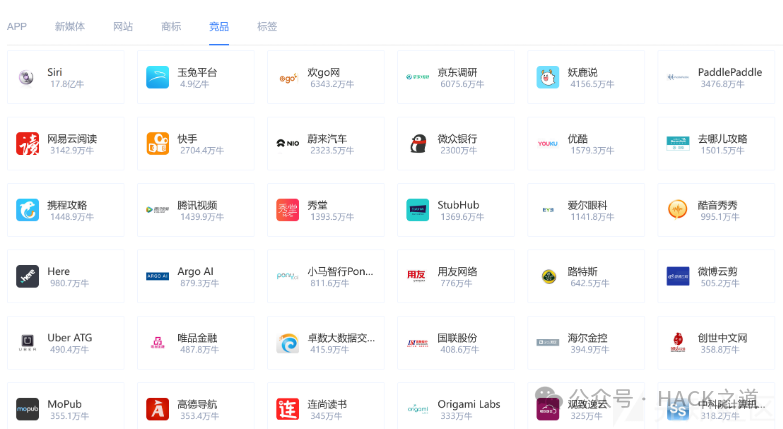

小蓝本

特别适用于查询企业的APP、商标、新媒体账号等信息。

https://sou.xiaolanben.com/pc

可查询同行业竞品公司。

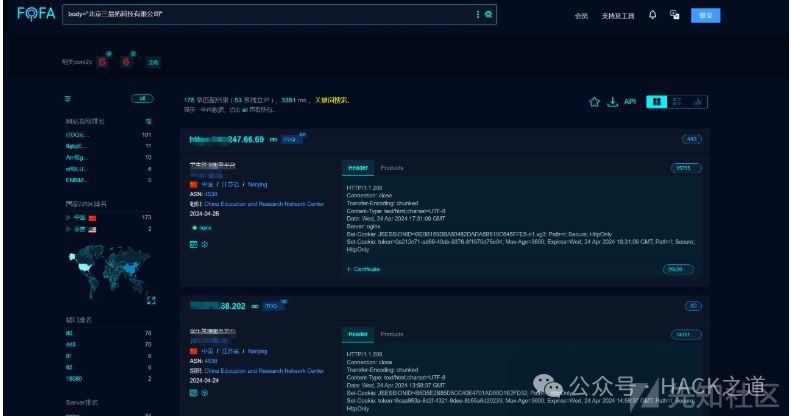

供应商关联挖掘

许多网站页脚会注明技术支持方。可以使用FOFA等平台搜索该供应商,从而发现使用了同一套系统或产品的其他客户单位,这些客户单位可能防护较弱。

例如:body="北京三易拓科技有限公司"

ICP备案查询

国内网站通常需要进行ICP备案,备案号可关联到公司主体。

- 工信部备案查询系统:

https://beian.miit.gov.cn/#/Integrated/index

- 直接搜索网站页脚的备案号。

搜索引擎高级利用

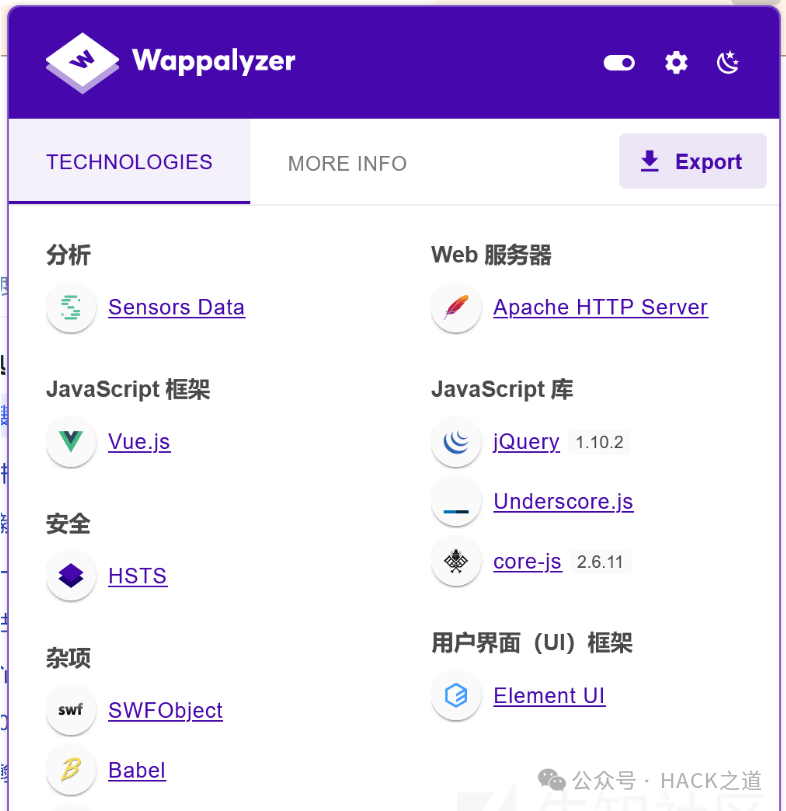

网站指纹识别与目录扫描

指纹识别(识别CMS、框架、组件)

识别网站使用的技术栈有助于寻找对应的漏洞。

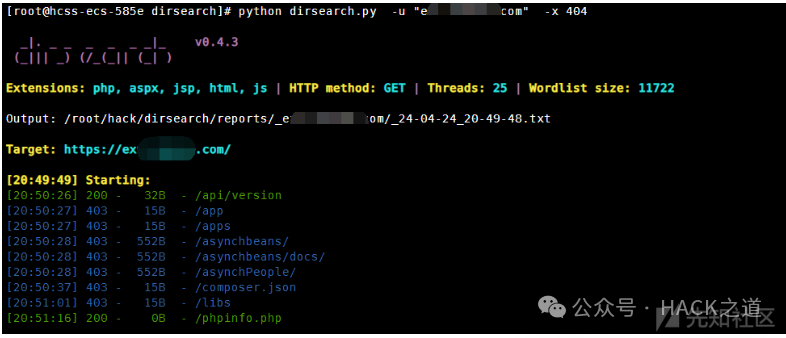

目录扫描

用于发现网站的隐藏目录、敏感文件(如phpinfo.php、www.zip、备份文件等)。

- dirsearch:功能强大、常用的目录扫描工具。

https://github.com/maurosoria/dirsearch

- 7kbscan:图形化工具,支持自定义字典和参数。

https://github.com/7kbstorm/7kbscan-WebPathBrute

- BBScan:轻量级、高并发的信息泄露扫描工具,适合大规模扫描。

https://github.com/lijiejie/BBScan

- dirb:经典的基于字典的Web目录扫描工具。

https://sourceforge.net/projects/dirb/

JS文件信息收集

JavaScript文件中常包含API接口、隐藏路径、子域名等敏感信息。

- JSFinder:用于快速从JS文件中提取URL和子域名的工具。

https://gitee.com/MrWQ1/JSFinder/blob/master/JSFinder.py

- LinkFinder:专注于从JS文件中提取端点的工具。

https://github.com/GerbenJavado/LinkFinder

- FindSomething:基于浏览器插件的被动式信息提取工具,可自动收集页面及JS中的敏感信息。

https://github.com/momosecurity/FindSomething

WAF探测

识别网站是否部署了WAF(Web应用防火墙),有助于决定后续的测试策略。

总结

本文系统性地梳理了在红队演练或渗透测试中,针对域名、IP、公司名称三类初始信息的信息收集思路与方法。信息收集是安全测试的基石,其深度和广度直接决定了后续测试的成果。在实际操作中,应灵活组合使用上述工具和方法,并保持对网络与系统基础知识的理解,才能更高效地完成资产测绘与脆弱点定位工作。希望这篇总结能为各位安全从业者提供清晰的流程参考。如果您有更多高效的工具或方法,欢迎在云栈社区等技术论坛交流分享。