一、雷池WAF简介

雷池WAF(SafeLine WAF)是由长亭科技研发的国产Web应用防火墙,其在护网行动、重保值守和日常防护中被广泛部署。从蓝队视角出发,使用雷池WAF不仅是为了防御外部攻击,更是实现攻击识别、流量分析、威胁上报与快速响应的重要手段。

雷池WAF核心功能总览

| 功能模块 |

子功能 |

技术说明与实战价值 |

| 攻击防护 |

SQL注入检测 |

基于语义分析,识别 ' OR 1=1、盲注、报错注入等变种,无需规则更新即可防御新型payload。 |

|

XSS跨站脚本 |

支持反射型、存储型、DOM型XSS,自动混淆输出内容,阻断恶意JS执行。 |

|

文件包含/路径遍历 |

拦截 ../../../etc/passwd 类请求,防止敏感文件泄露。 |

|

命令执行检测 |

识别 ; system(), && dir, `whoami` 等系统命令调用行为。 |

|

SSRF服务端请求伪造 |

阻止向内网IP(如127.0.0.1、192.168.x.x)发起的HTTP请求,防范Gopher协议利用。 |

|

XXE实体注入 |

检测DOCTYPE声明中的恶意实体引用,如读取本地文件或发起外带请求。 |

|

CRLF注入 |

防止在Header中插入换行符造成缓存投毒、响应拆分。 |

| 智能引擎 |

语义分析引擎 |

不依赖正则匹配,模拟浏览器解析HTML/JS上下文,判断输入是否构成真实威胁,误报率低。 |

|

动态加密混淆 |

实时混淆页面路径和JS变量名(如 /admin → /a1b2c3),使自动化扫描器失效。 |

|

行为建模 |

对用户访问模式建模,识别异常操作序列(如快速翻页+参数篡改)。 |

| Bot防护 |

自动化工具识别 |

内置指纹库识别AWVS、sqlmap、Nmap Scripting Engine等扫描器特征。 |

|

人机验证机制 |

触发滑块验证、JS挑战(类似Cloudflare Turnstile),阻断非人类流量。 |

|

白名单放行 |

可配置搜索引擎爬虫(Googlebot、Baiduspider)免验证。 |

| CC防护 |

请求频率限制 |

支持按IP、URL维度设置阈值,防爆破登录接口。 |

|

自定义限速规则 |

如:/login.php 每分钟超过50次即封禁IP 10分钟。 |

| 日志审计 |

攻击日志记录 |

完整记录攻击类型、源IP、时间、URI、User-Agent、Payload片段。 |

|

请求流量统计 |

提供QPS趋势图、地域分布、攻击类型占比图表。 |

|

CSV导出 |

便于生成日报、提交指挥中心。 |

| 访问控制 |

黑名单/IP封禁 |

支持单个或批量添加攻击IP/CIDR段。 |

|

白名单机制 |

放行运维IP、CDN节点、第三方回调地址,避免误杀。 |

|

维护模式 |

系统升级时返回统一维护页面,隐藏真实架构。 |

| 安全加固 |

HTTPS强制跳转 |

启用后所有HTTP请求自动301跳转HTTPS,提升传输安全。 |

|

HSTS头注入 |

强制客户端使用HTTPS通信,防范SSL剥离攻击。 |

| 高可用性 |

反向代理模式 |

所有流量经雷池转发,实现集中管控。 |

|

集群部署 |

支持多节点负载均衡,避免单点故障。 |

| 备份恢复 |

配置导出/导入 |

支持一键导出整个站点配置,便于迁移或灾备。 |

二、蓝队视角下雷池WAF思路

1. 思路分析

思路一:精准识别扫描行为并反制

目标:区分正常访问与自动化探测,提前预警高级威胁。

攻击特征识别清单:

| 行为特征 |

判断依据 |

应对措施 |

| 工具指纹 |

User-Agent含 sqlmap, AWVS, Nmap |

加入黑名单 + 主动封禁 |

| 扫描节奏 |

每秒多个不同URL被访问,且状态码多为404 |

启用Bot人机验证 |

| 目录爆破 |

大量请求 /phpmyadmin, /backup.zip, /web.config |

设置CC规则限制频率 |

| 参数试探 |

URL中携带 ', ", <script> 等测试字符 |

标记为高危IP并告警 |

思路二:实现攻击溯源与事件上报

目标:将雷池作为“攻击探针”,为指挥中心提供数据支撑。

输出标准化威胁情报:

- 每日攻击统计报表

- 总攻击次数(较前一日变化)

- TOP5攻击类型分布饼图

- 攻击来源地TOP10(地图可视化)

- 高危IP列表(附地理位置、ISP、历史行为)

- 典型攻击样本提取

- 联动SIEM/SOC平台

- 将雷池日志通过Syslog或API方式推送至态势感知系统

- 实现与其他设备(EDR、蜜罐、防火墙)的关联分析

思路三:应对绕过尝试的反制策略

攻击者可能尝试如下绕过手段,需预先设防:

| 绕过方式 |

防御对策 |

| 使用代理池/IP轮换 |

启用Bot人机验证,仅合法用户可通过 |

| 编码混淆(如URL编码、双写) |

语义引擎自动解码还原后检测,仍可识别 |

| 构造低频慢速扫描 |

设置长期观察窗口(如24小时累计请求超500次则告警) |

| 利用CDN或合法UA伪装 |

结合IP信誉库(如VirusTotal)、会话一致性分析 |

2. 雷池WAF部署

常见部署方式:

| 模式 |

说明 |

| 单机部署 |

学习测试、小型业务适用 |

| 高可用集群 |

护网期间推荐,避免单点故障 |

| 云上部署 |

支持阿里云、腾讯云VPC内网接入 |

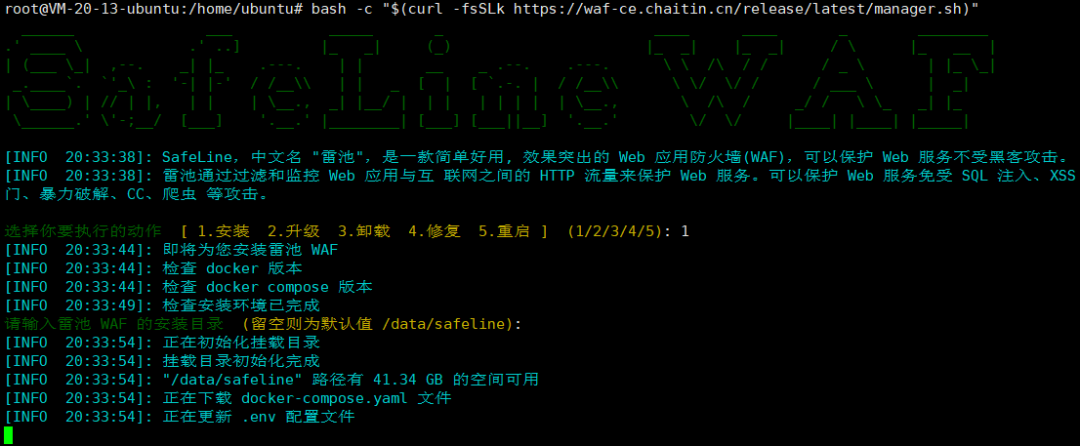

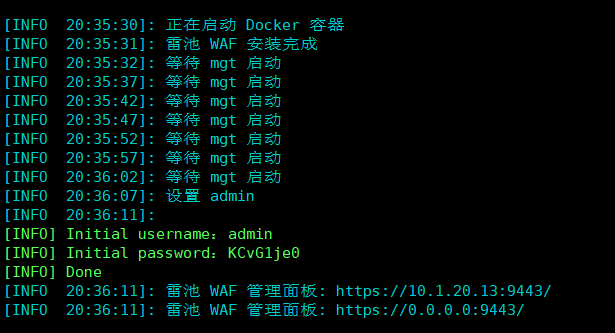

步骤一:基础安装

在部署和配置WAF时,理解其作为安全设备的核心价值至关重要,这不仅仅是安装一个软件,更是构建一道主动防御的战线。

# 下载脚本安装

bash -c "$(curl -fsSLk https://waf-ce.chaitin.cn/release/latest/manager.sh)"

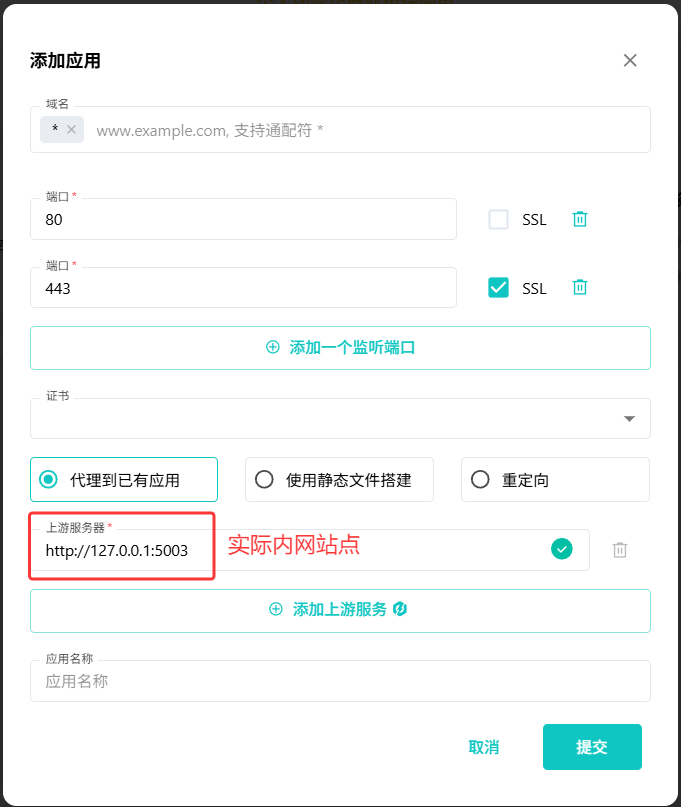

步骤二:接入真实业务站点

在【站点管理】→【添加站点】中填写:

- 域名(如 web.example.com,非必要)

- 源站IP(后端服务器内网IP)

- SSL证书(可上传或自动生成Let's Encrypt证书)

- 开启“HTTP转HTTPS”强制跳转(非必要)

步骤三:开启核心防护功能

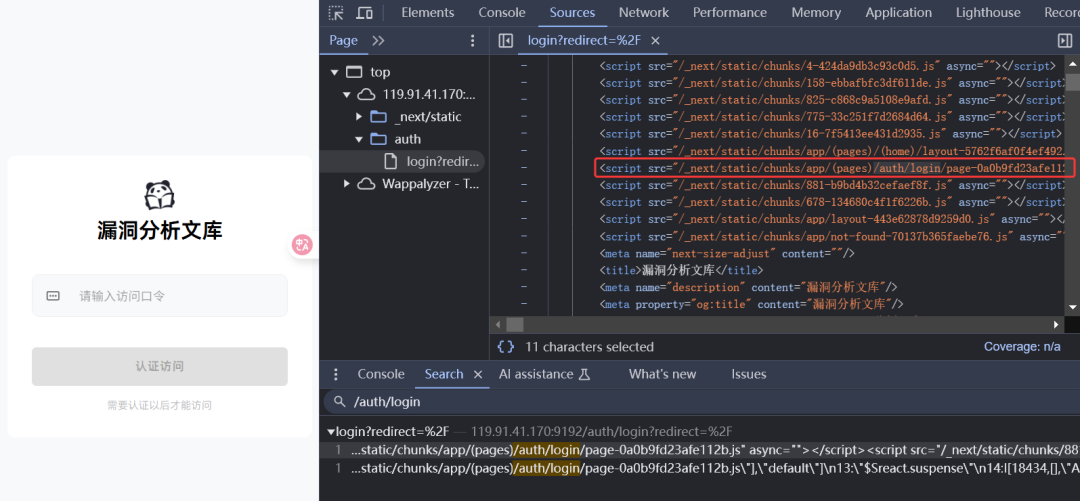

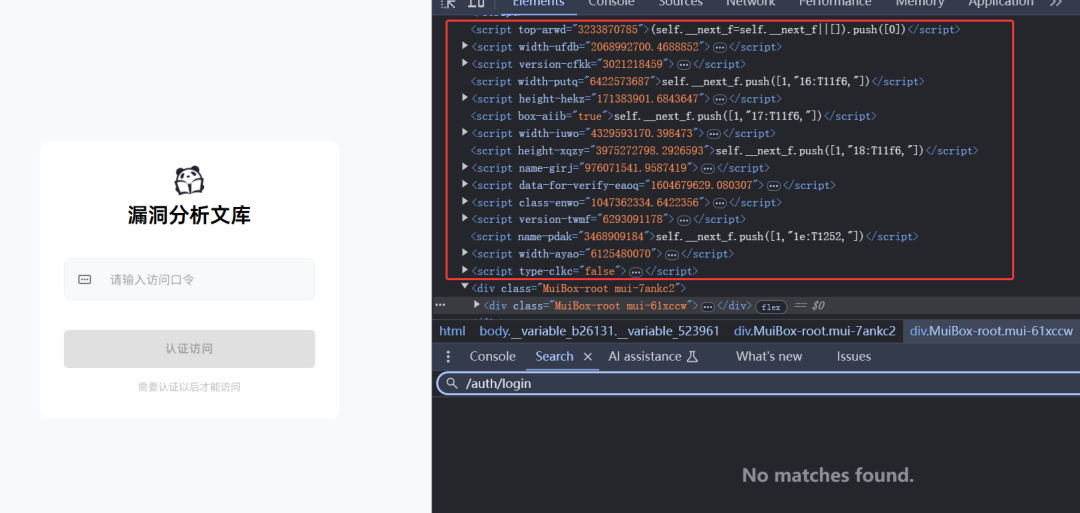

(1)启用「动态防护」——让攻击者看不懂前端代码

- 路径:【BOT防护】→【动态防护】→ 开启

- 效果示例:

<!-- 未开启前 -->

<a href="/admin/login">登录后台</a>

<!-- 开启后(每次刷新不同) -->

<a href="/x7k9m2n5">登录后台</a>

<script>var _a1b2c3=function(){...}</script>

启用动态防护设置对比:

没加密之前,路径里可见 /auth/login

加密之后,路径里参数被加密,不可见路径

(2)启用「人机验证」应对爆破与Bot攻击

- 规则建议:

- 登录页面

/login.* → 触发滑动验证

- 单IP、请求方式、请求参数等命中匹配 → 弹出验证

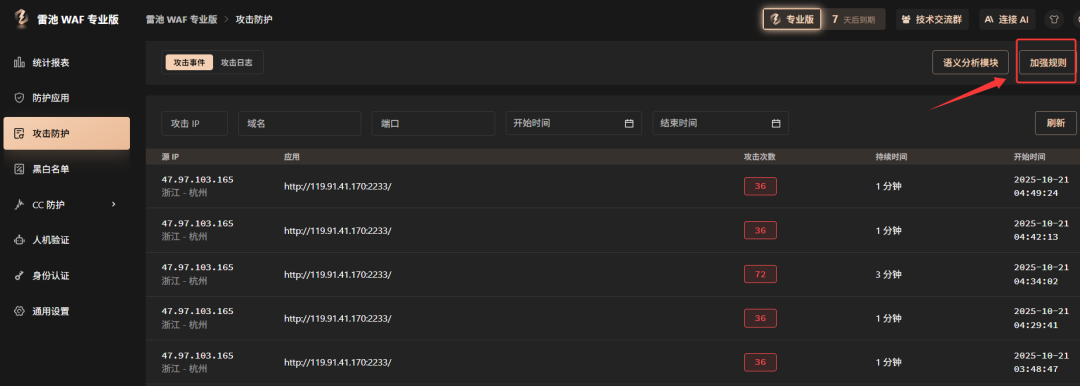

(3)配置「自定义规则」增强特定场景防御

进入【攻击防护】- 【加强规则】

启用加强规则防护:

此处的规则并不是都启用的,有些处于禁用状态,可以手动批量进行开启防护

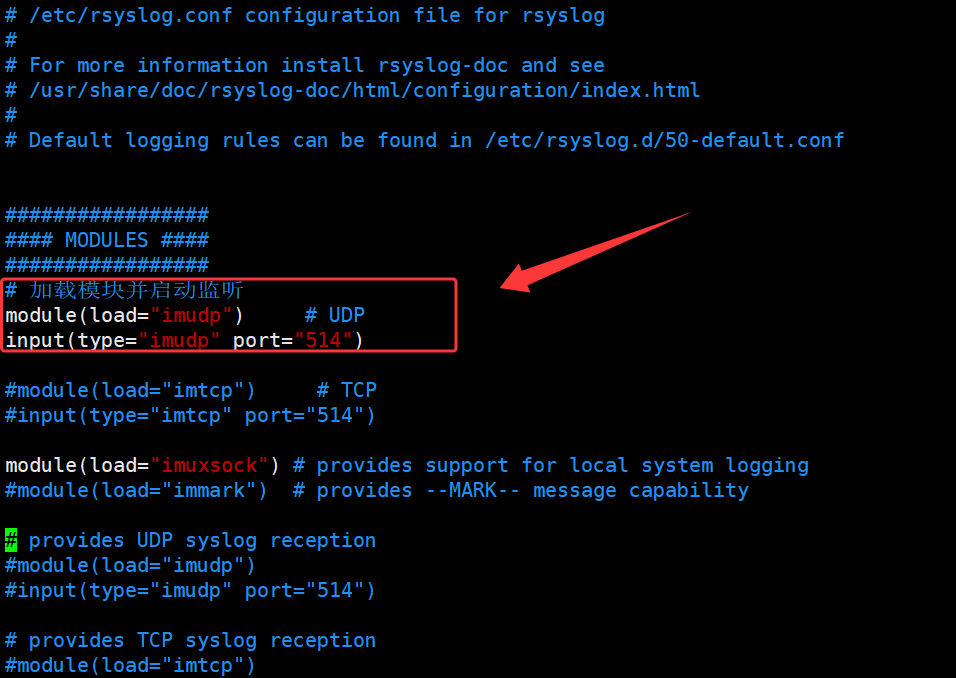

步骤四:对接Syslog实现安全事件联动

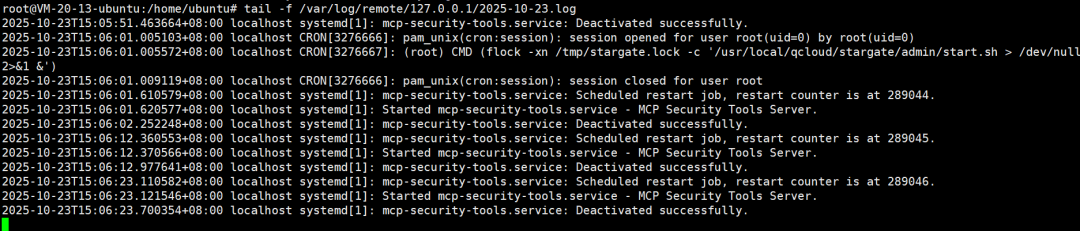

雷池WAF专业版支持通过syslog协议转发攻击日志到外部服务器,使用雷池的Syslog外发功能将攻击日志实时同步到第三方服务器,此功能使用UDP协议传输,遵循RFC-5424标准。

理论上可以通过下面的流程,实现告警自动化

雷池WAF → Syslog/Kafka → Logstash → Elasticsearch → Kibana + ElastAlert

这里演示简单使用syslog功能:进入【通用设置】,配置Syslog设置

服务器rsyslog配置:

# 加载模块并启动监听

module(load="imudp") # UDP

input(type="imudp" port="514")

# 按“来源 IP + 日期”落盘

$template RemoteLogs,"/var/log/remote/%FROMHOST-IP%/%$YEAR%-%$MONTH%-%$DAY%.log"

*.* ?RemoteLogs

& stop

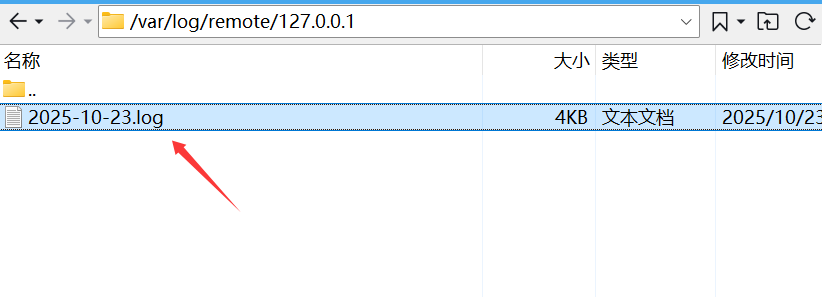

本地成功接收到日志

3.扩展思路

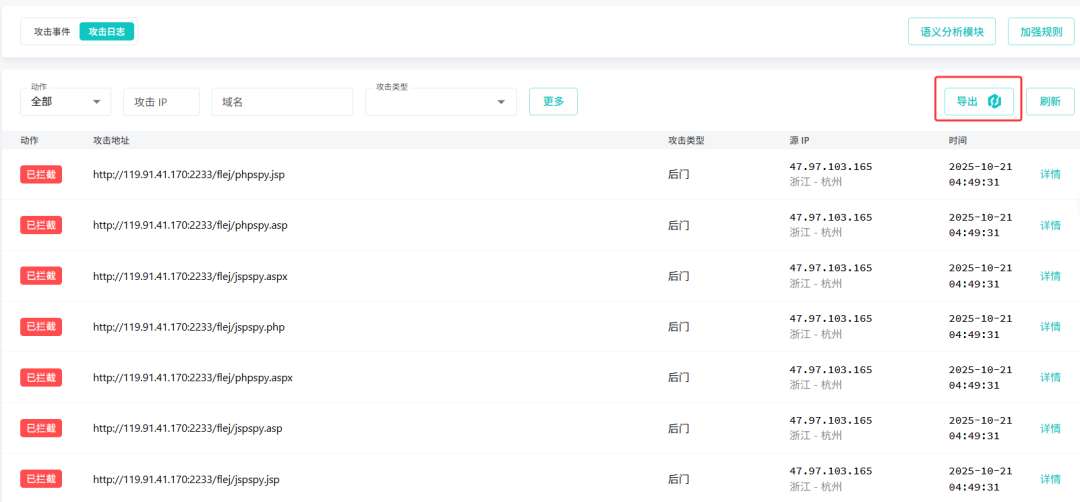

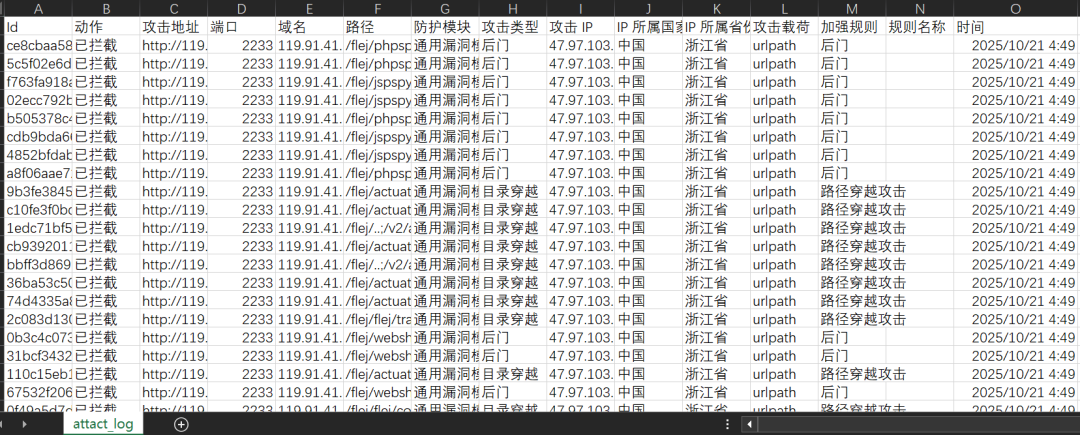

批量提取WAF日志 → 自动生成扫描器

雷池WAF支持日志以CSV格式导出,便于整理成报告提交给指挥中心。也可以自己使用脚本分析归类攻击IP等信息。

实现方案

- 导出WAF拦截日志为CSV或JSON格式

- 编写解析脚本,按“漏洞类型 + URL + 参数”分类

- 自动生成多个

.py 文件,每个对应一个独立接口的检测脚本

导出日志如下:

示例:日志自动分类脚本(具体字段需替换)

import json

from collections import defaultdict

# 模拟加载WAF日志

logs = [

{"url": "/api/login", "body": "username=' AND 1=1--", "rule": "SQL Injection"},

{"url": "/search", "body": "<script>alert(1)</script>", "rule": "XSS"},

{"url": "/download", "body": "file=../../etc/passwd", "rule": "LFI"}

]

vuln_map = defaultdict(list)

for log in logs:

key = f"{log['url']}_{log['rule']}"

vuln_map[key].append(log)

# 生成每个漏洞的专用脚本

for key, instances in vuln_map.items():

url, vuln_type = key.rsplit("_", 1)

script_name = f"scan_{vuln_type.lower().replace(' ', '_')}_{url.replace('/', '_')}.py"

with open(script_name, "w") as f:

f.write(f'''# Auto-generated scanner for {vuln_type} at {url}

print(" Running {vuln_type} check on {url}")

# Add your detection logic here based on: {instances[0]['body']}

''')

print(f"[+] Generated: {script_name}")

关键字段解读:

| 字段 |

说明 |

| 请求时间 |

时间轴分析攻击节奏 |

| 客户端IP |

攻击源定位,可用于封禁 |

| 请求方法 |

GET/POST区别对待,POST更可疑 |

| URI |

是否包含敏感路径(如 /phpmyadmin, /wp-login.php) |

| User-Agent |

是否为工具特征(如 sqlmap, Mozilla/5.0 * Nmap Scripting Engine*) |

| 攻击类型 |

明确攻击手法 |

| 处理动作 |

是记录还是阻断 |

| 地理位置 |

判断是否境外攻击(俄罗斯、美国居多) |

攻击研判要点:

- 短时间内多个不同URI被尝试访问 → 扫描行为

- 同一IP反复提交含

' OR '1'='1 参数的请求 → SQL注入试探

- 大量404但带特殊payload的请求 → 目录爆破或漏洞探测

- User-Agent为空或伪造严重 → 极可能是机器流量

三、红蓝对抗延伸思考

蓝队可拓展方向:

| 方向 |

实施建议 |

| 1. 自定义规则联动威胁情报 |

导入IoC IP列表,自动封禁已知C2节点 |

| 2. 结合RASP做纵深防御 |

源站部署RASP探针,与WAF形成双层验证 |

| 3. API安全防护 |

使用雷池API网关模式,校验Token、限流、防刷 |

| 4. Bot行为画像 |

利用日志训练机器学习模型,识别异常访问模式 |

蓝队使用雷池的思路总结:

- 事前准备:提前部署、配置证书、调试规则、建立白名单

- 事中监控:紧盯攻击日志、识别扫描行为、及时封禁高危IP

- 事后响应:生成日报、上报威胁、优化策略防止重复攻击

- 全程协同:与SOC、EDR、IDS、蜜罐等设备联动,构建纵深防御体系

在实战攻防演练中,有效利用WAF日志进行攻击溯源与深度分析,是蓝队从被动防御转向主动研判的关键一步。希望本文的思路能为你带来启发。更多关于安全运维与实战技术的讨论,欢迎访问云栈社区。