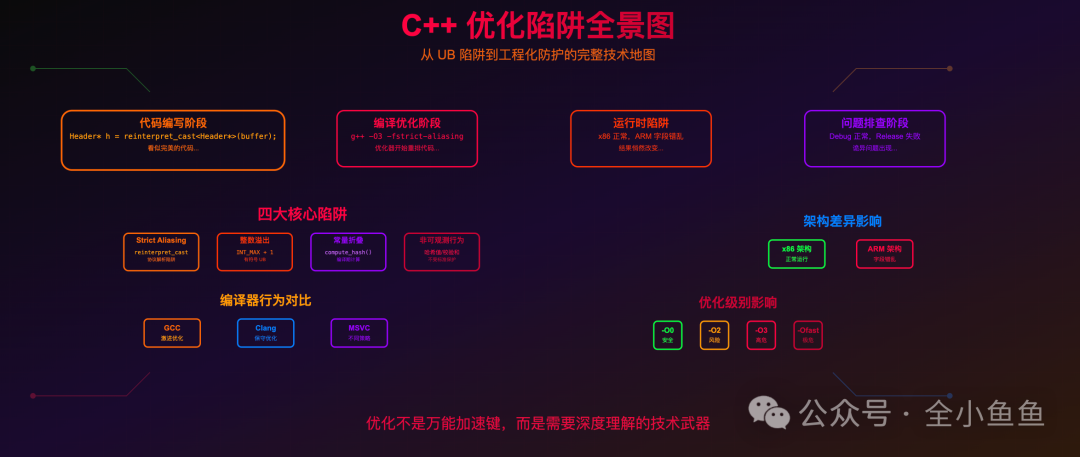

没有未定义行为(UB),我就敢放心开启-O3优化了吗?恰恰相反,有时候我更不敢开了。

想象一下,你觉得自己写的代码完美无瑕,满怀信心地开启 -O3,程序运行流畅,没有崩溃,但最终的计算结果就是不对。这种错误藏在结果里,而不是显眼的日志或崩溃信息中,排查起来才最让人抓狂。

许多人持有一种误解,认为“只要代码避开了 UB,编译器优化就是安全的”。这其实是对 C++ 标准语义模型 的根本性误解。

未定义行为确实是优化过程中的主要雷区,但它远非唯一的风险来源。即使你的代码 100% 符合 C++ 语言标准,-O3 级别的优化依然可能改变你的业务计算结果。因为在标准定义中,很多你关心的中间状态,根本不算“可观测行为”。

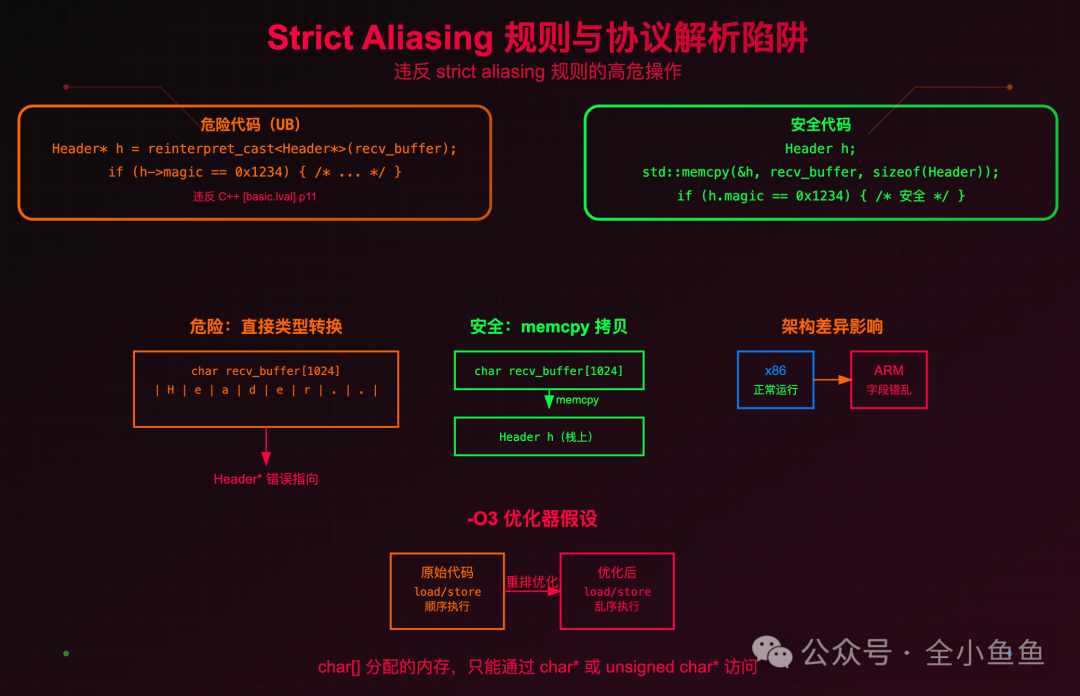

一、没有UB?肉眼难保,协议解析是高危区

“我的代码完全避开了 UB”,这个想法很理想,但现实很骨感。在网络协议、数据解析等领域,一些看似常见的写法,恰恰是 UB 的高发区。

看下面这个协议解析的例子:

// 危险!违反 strict aliasing 规则(C++ [basic.lval] p11)

Header* h = reinterpret_cast<Header*>(recv_buffer);

if (h->magic == 0x1234) { /* ... */ }

这段代码在 x86 架构上运行时可能一切正常,但一旦移植到 ARM 架构上,就可能直接读错字段。原因在于 C++ 标准规定:不能通过非兼容类型的指针去访问对象。

具体来说,对于 char[] 或 char* 分配的内存,标准只允许通过 char* 或 unsigned char* 进行访问。直接用 Header* 指针去解读这块内存,就构成了未定义行为。

-O3 优化器会基于“程序没有违反 strict aliasing 规则”这一假设进行激进的优化,例如重排内存的加载(load)和存储(store)顺序、提前进行解引用操作等,最终导致运行结果错乱。

安全的做法是使用 memcpy 将数据拷贝到栈上的结构体:

Header h;

std::memcpy(&h, recv_buffer, sizeof(Header));

if (h.magic == 0x1234) { /* 安全 */ }

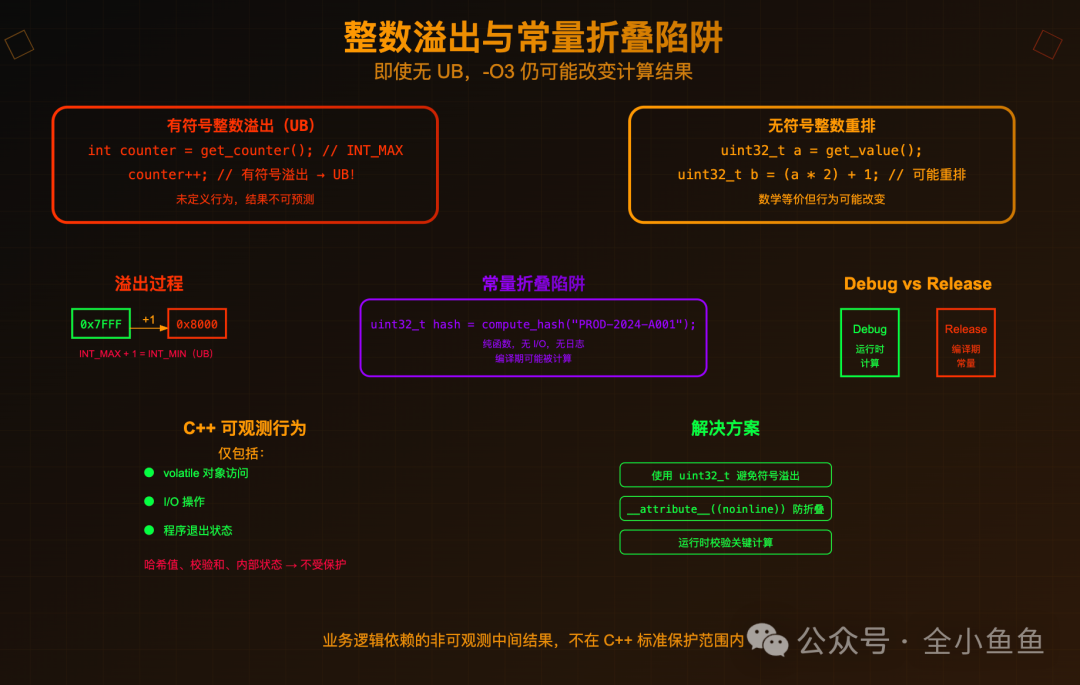

二、即使没有UB,-O3仍可能改变计算结果

这是关键一点:C++ 标准只保证程序的“可观测行为”在优化前后保持不变。而我们的业务逻辑,往往依赖于大量“非可观测”的中间结果。

标准定义的“可观测行为”范围非常窄,仅包括:

- 对

volatile 对象的访问

- I/O 操作(如文件读写、控制台输出)

- 程序的终止状态

而你的哈希值、内部校验和、状态机的中间值等,都不在标准的保护范围之内。编译器可以自由地改变这些值的计算过程,只要最终的“可观测行为”一致即可。

1. 整数运算的隐式假设

例如,在一个防伪或批次生成系统中,可能会用到模运算:

int counter = get_counter(); // 假设返回 INT_MAX

counter++; // 有符号整数溢出 → UB!

即使你将 int 改为 uint32_t 避免了 UB,-O3 仍可能对表达式进行重排。虽然从纯数学角度看结果是等价的,但如果你的后续校验逻辑依赖于特定的溢出或计算路径,程序的行为就可能发生变化。

2. 常量折叠导致 Debug 与 Release 行为分叉

再看这个例子:

// 假设 compute_hash 是纯函数,无 I/O,无日志输出

uint32_t hash = compute_hash(“PROD-2024-A001”);

对于这样的纯函数,GCC/Clang 在 -O3 下很可能直接在编译期就计算好哈希值,并将其替换为一个常量。这是完全合法的优化。但问题在于,如果你的测试用例依赖 compute_hash 函数在运行时被执行所产生的副作用(哪怕只是内部路径计数),就会导致 Debug 版本测试通过,Release 版本测试失败 的诡异情况。

应对方法之一是为关键函数添加 __attribute__((noinline)),防止其被内联和常量折叠。

三、安全靠体系:用工程机制兜底

程序员可以对代码充满自信,但绝不能“赌”自己写的代码没有错。正确的态度是:用工程化的体系来保证代码正确,而不是依靠个人的审视力。

1. 编译选项分级管理

为不同场景配置不同的编译选项集合:

- 开发/CI 环境:

-Og -g -fsanitize=undefined -fsanitize=address -Wall -Wextra -Werror

- 强调调试友好性和严格检查,在 CI 流水线中捕获潜在问题。

- 发布环境:

-O3 -fno-strict-aliasing (根据情况)

- 追求性能,有时需要显式关闭某些过于激进的规则以保证兼容性。

2. 关键路径添加运行时校验

在核心逻辑中植入轻量级的运行时校验,成本很低,却能拦截绝大多数静默错误。

bool verify_packet(const Packet& p) {

auto expected = calc_hash(p.payload);

if (expected != p.signature) {

// 即使在Release版本,也记录审计日志

audit_log(“SIG_MISMATCH id={} hash={} sig={}”,

p.id, expected, p.signature);

return false;

}

return true;

}

3. 统一构建环境,锁定工具链版本

不同的编译器,甚至同一编译器的不同版本,对某些“合法行为”的实现可能不同。例如,std::string_view::substr 在参数越界时,有的实现返回空视图,有的则可能抛出异常。

因此,必须在所有环境(开发、测试、生产)中使用同一套工具链,并在 CI 配置中严格锁定 GCC/Clang 等编译器的具体版本。这正是对 编译器行为 差异进行管控的工程实践。

⭕️ 总结:-O3 不是毒药,也非万能加速键

归根结底,真正的代码健壮性,不在于“开不开优化”,而在于 你知道优化会改变什么,以及你如何验证它没有改坏你的业务逻辑。

-O3 是一把强大的技术武器,但它需要使用者对语言标准、编译器行为有深刻的理解,并配以严谨的工程化防护体系。在 云栈社区 的 C++ 板块中,你可以找到更多关于性能优化与代码安全的深度讨论。

你在实际开发中,是否也遇到过“本地测试全过,一上线就批量出错”的灵异问题呢?欢迎分享你的经历和解决方案。