本文记录了对某高校SRC证书站及相关系统的安全测试过程,涵盖了支付逻辑漏洞、文件上传XSS、信息泄露以及使用工具进行Vue框架未授权测试等多个实战案例。

支付逻辑漏洞

首先访问目标,这是一个高校口腔医院的服务小程序。

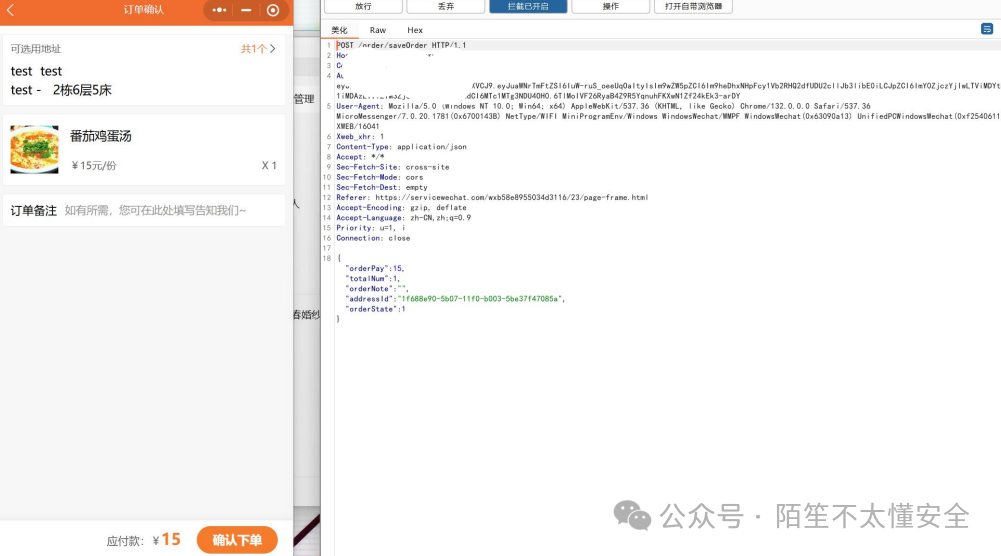

点击小程序一键登录后,进入商品购买页面。选择一份“番茄鸡蛋汤”并提交订单。

在提交订单的请求包中,发现客户端直接提交了金额参数 orderPay:15。这是一个危险信号,意味着支付金额可能由前端控制。

将 orderPay 参数修改为 1 后重放请求,成功发起了金额为1元的微信支付。

支付过程顺利,并未受到后端校验的阻拦。

订单状态也成功更新,商品以1元的价格被“购买”。

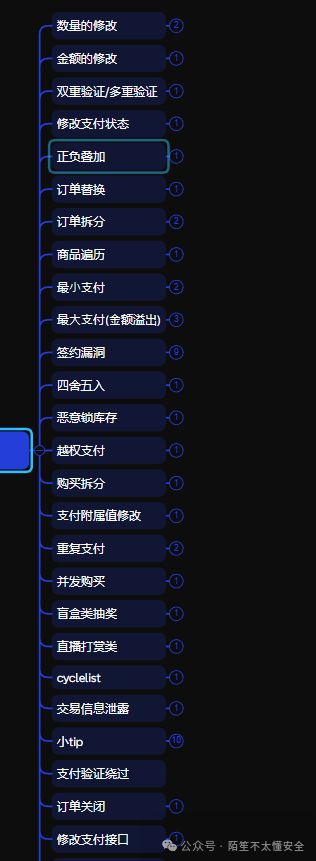

这个案例是典型的支付金额篡改漏洞,由于服务端没有对订单金额进行二次校验或签名验证,导致攻击者可以任意修改支付金额。在进行安全测试时,对支付环节的逻辑进行深入测试至关重要。下图提供了一些常见的支付漏洞测试思路,可供参考。

某职业技术大学系统漏洞挖掘

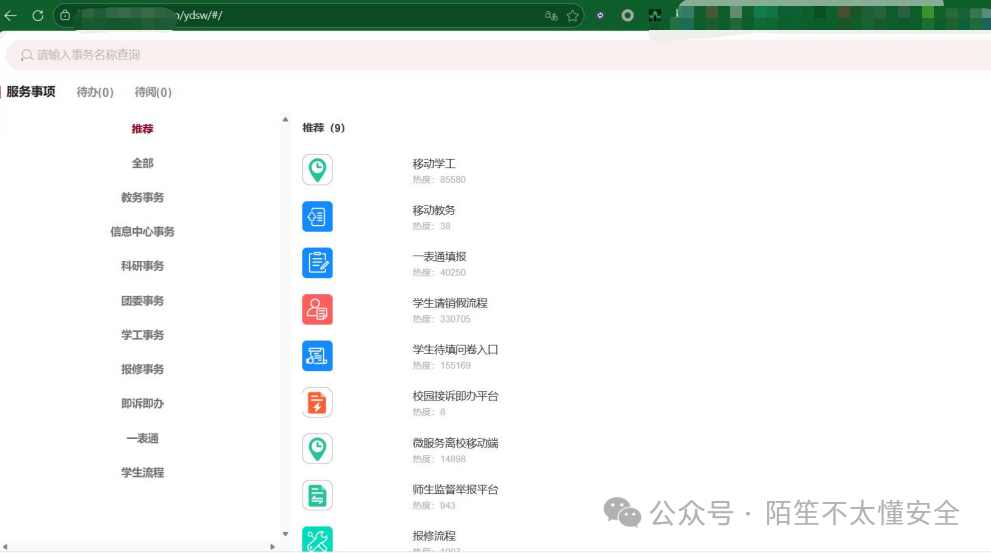

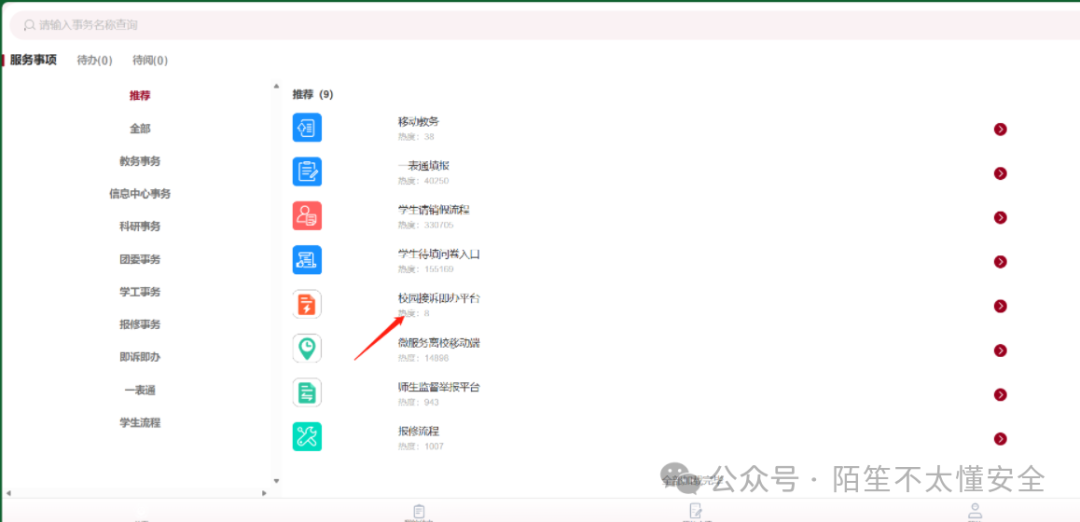

第二个目标是一所职业技术大学的公众号服务平台。

点击“办事大厅”跳转到浏览器,使用测试账号密码登录。登录后可以看到丰富的服务事项列表。

1. 文件上传XSS漏洞

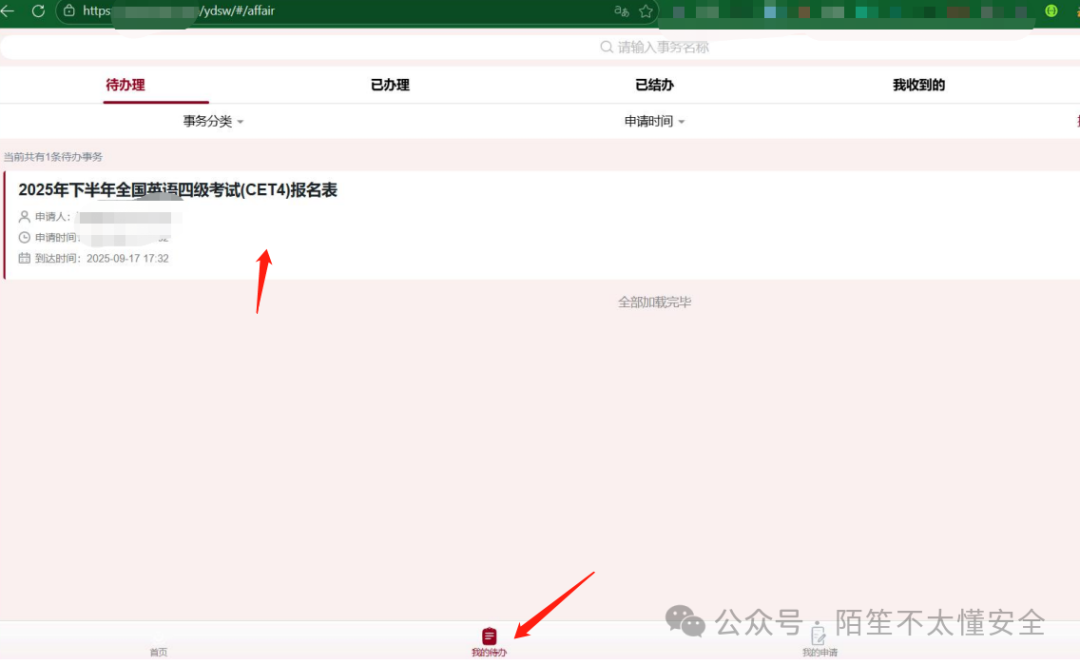

在“我的待办”中找到一个报名事项。

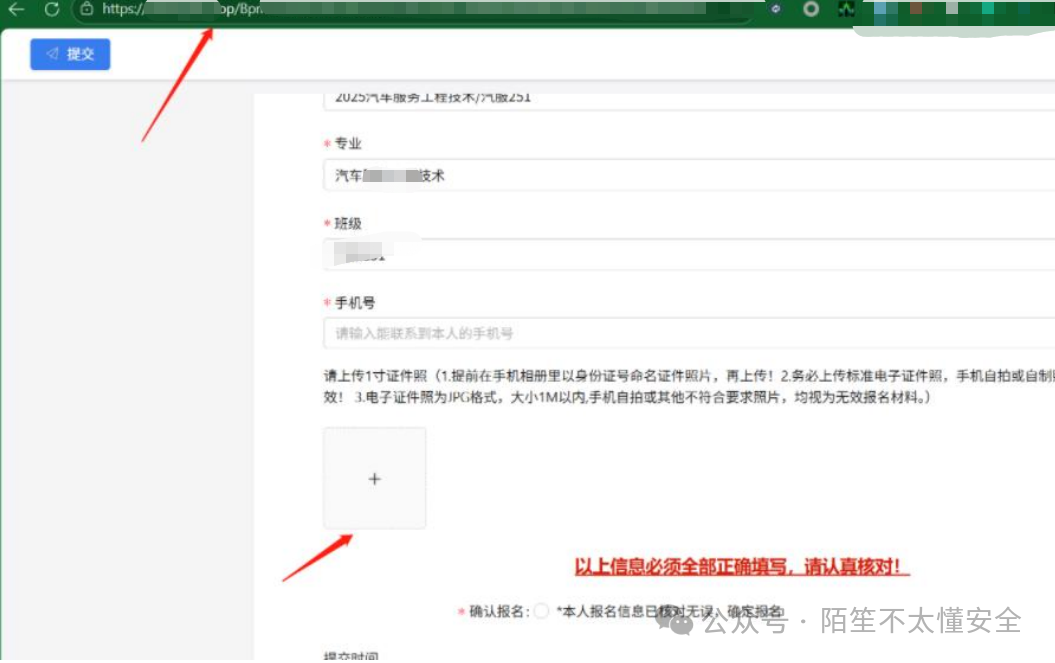

点击进入“我的申请”,是一个需要填写信息并上传证件照的表单。

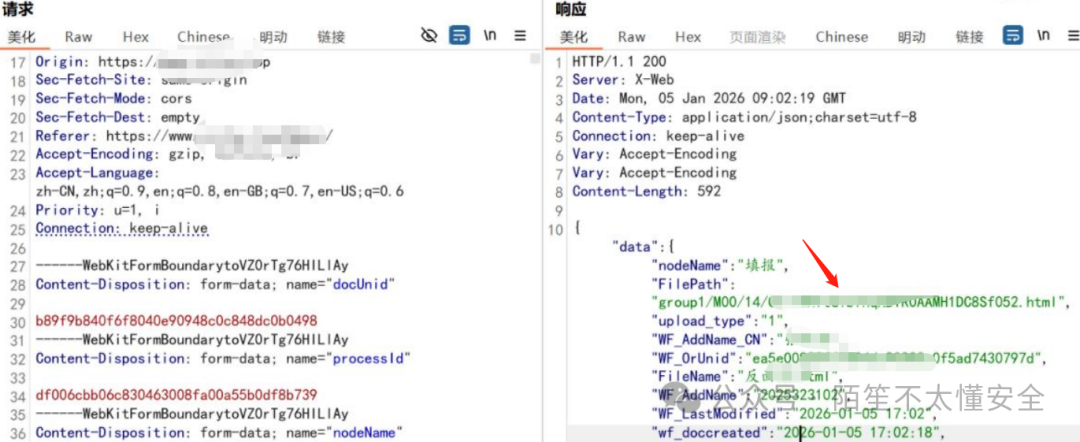

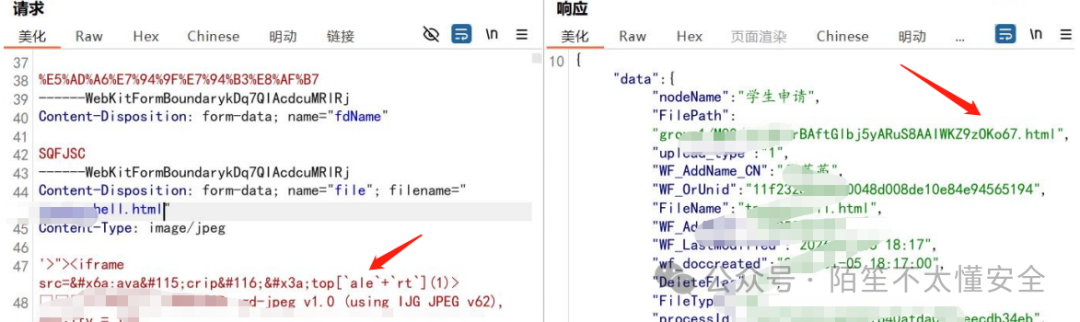

尝试上传图片,抓取上传数据包。发现上传接口的响应中直接返回了文件存储路径。

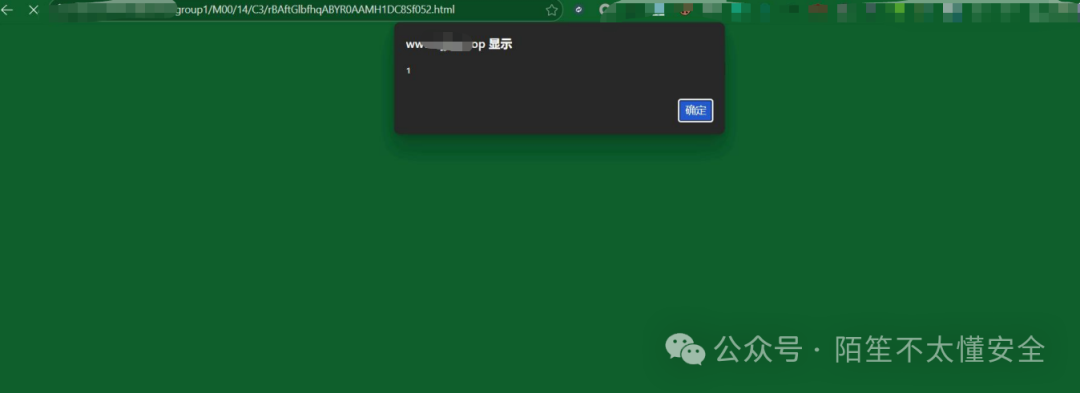

将上传的文件后缀改为 .html,内容包含XSS Payload <img src=# onerror=top['ale'+'rt'](1)//,再次上传。利用响应中返回的路径拼接出完整的文件URL进行访问,成功触发弹窗。

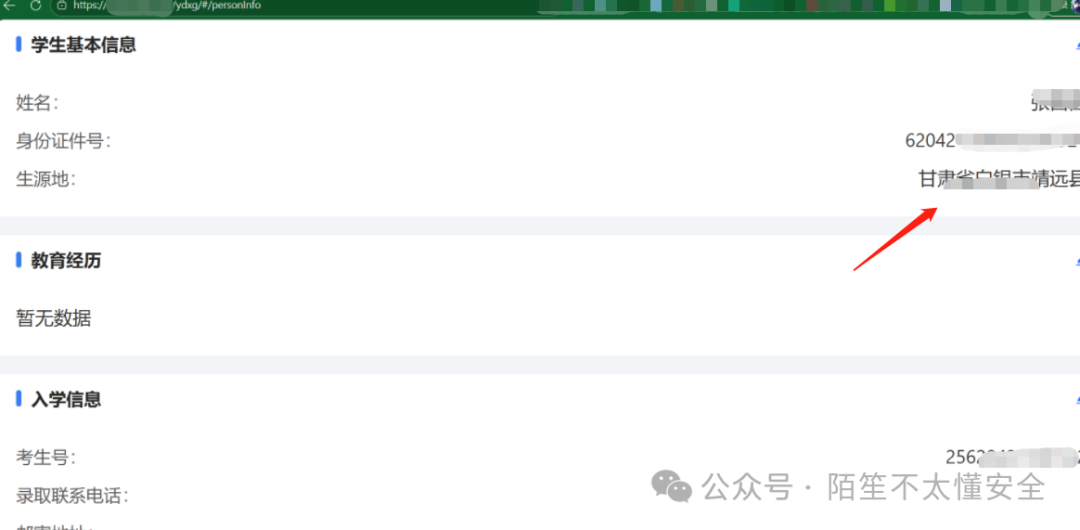

2. 信息泄露与越权防护

在浏览其他功能时,发现了学生基本信息、家庭成员信息等敏感数据。

尝试通过修改请求参数(如学号)进行水平越权访问,但系统有较好的防护,直接返回了明确的错误信息。

GET /ydxg/api/sm-student/oenaapi/getStudentBaseInfo?yhbh=2025323101&csc=98&csrfToken=a55ff1 HTTP/1.1

...

{

"data":null,

"message":"businessLogicWarn[请勿水平越权!]",

"code":500

}

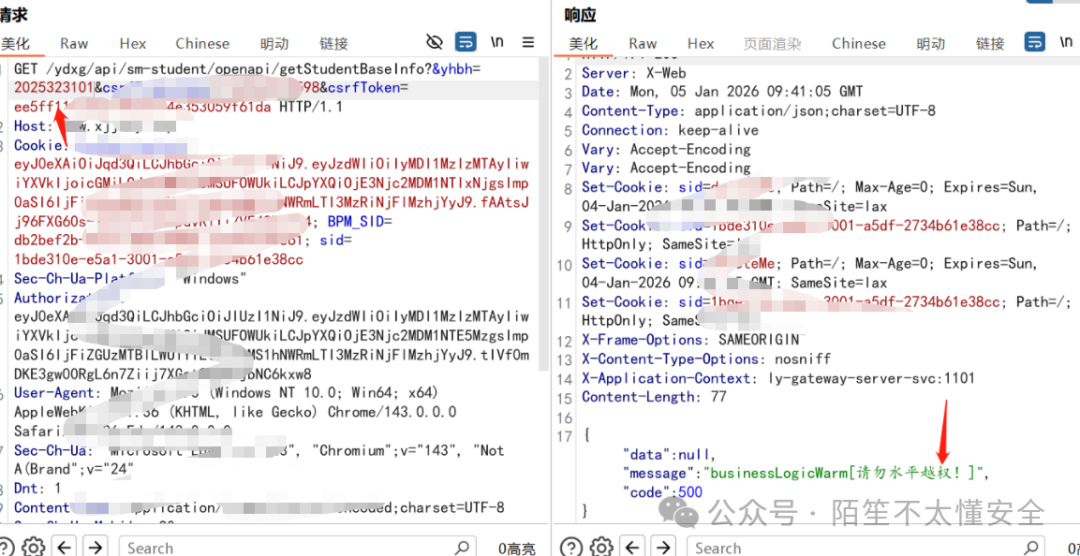

3. 另一处文件上传XSS

回到服务大厅,进入“校园接诉即办平台”。

在提交诉求的页面,同样存在附件上传功能。

采用同样的方法,上传包含XSS Payload的HTML文件。

访问上传的文件,再次成功触发弹窗,证明了漏洞的普遍性。

工具分享:AntiDebug Breaker插件在Vue未授权测试中的应用

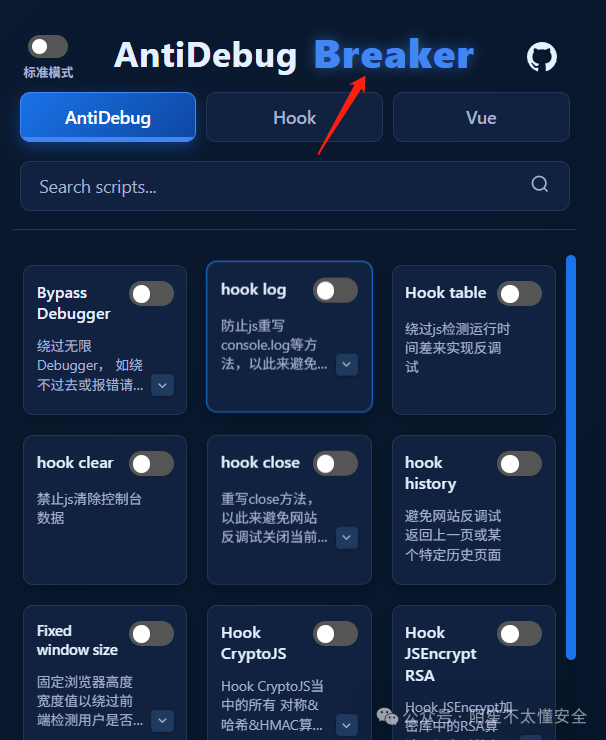

在进行渗透测试时,常会遇到前端使用Vue等框架构建的单页面应用(SPA),其路由和接口可能隐藏在JavaScript中。AntiDebug Breaker 是一款浏览器插件,能有效应对前端反调试,并辅助发现Vue应用中的未授权访问路径。

使用方法:

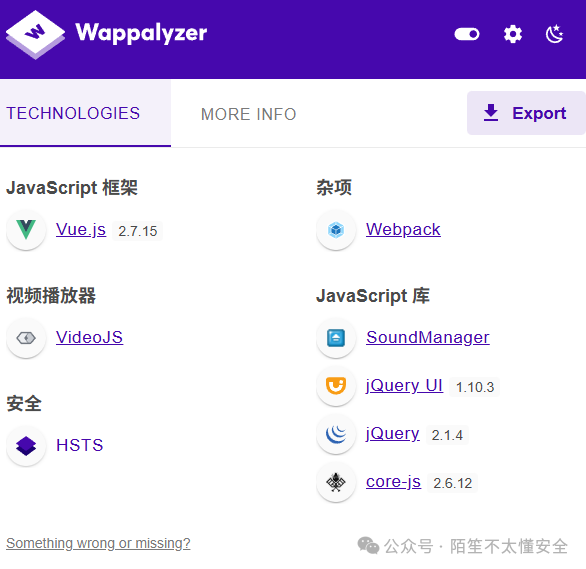

首先,使用工具(如Wappalyzer)确认目标站点使用了Vue.js框架。

然后,打开AntiDebug Breaker插件,切换到“Vue”模块。

进行如图配置,开启“获取路由”和“清除路由守卫”,然后刷新目标页面。

实战测试:

假设我们拿到一个Vue开发的后台登录页面。

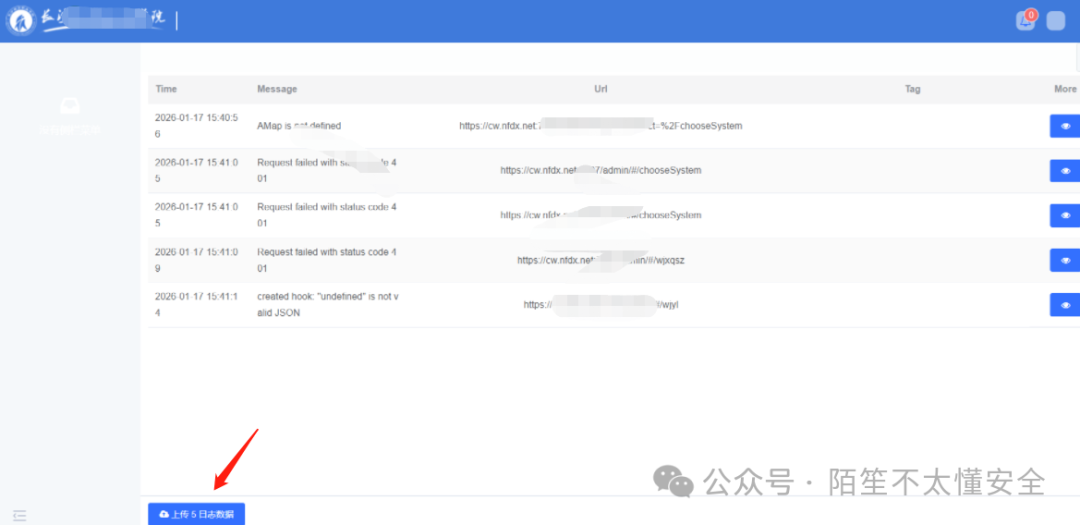

按照上述方法操作后,插件会解析出Vue Router中定义的所有路由路径,并列表展示。

我们可以逐一尝试“打开”这些路径。例如,在测试中,我们发现了一个“上传日志”的页面,无需登录即可直接访问和操作。

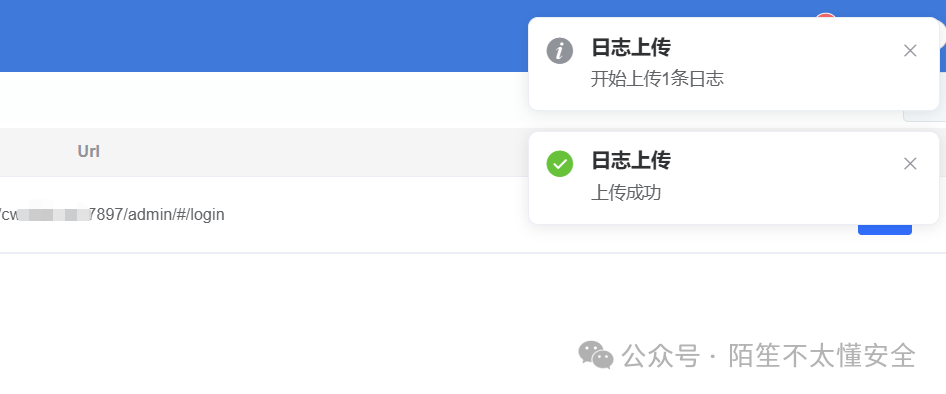

点击上传进行测试,确认功能可用,从而发现了一处未授权访问漏洞。

这个插件对于测试现代前端框架应用的后台路径非常有帮助。项目地址:https://github.com/0xsdeo/AntiDebug_Breaker。在挖掘Edusrc或进行Web应用安全评估时,合理利用此类工具能提升测试效率。