就在SmarterMail生态系统遭遇重大漏洞冲击的几周后,安全研究人员再次发现了一个新的严重漏洞,并且攻击者已经开始了实际利用。来自watchTowr Labs的研究人员Piotr Bazydlo和Sina Kheirkhah披露了编号为WT-2026-0001的漏洞细节,这是一个身份验证绕过漏洞,允许未经身份验证的攻击者直接劫持管理员账户,最终实现完全远程代码执行(RCE)。

这一发现紧随此前一起远程攻击事件之后。正如研究人员略带调侃地指出的,这种连续曝出严重漏洞的节奏,其“时间线通常只有KEV(已知利用漏洞)名人堂成员才会遇到”。

漏洞核心:形同虚设的密码重置端点

该漏洞的根源在于SmarterMail Web界面中一个用于强制重置密码的API端点。这个功能本意是用于合法的密码恢复流程,但它却未能对系统管理员账户实施最基本的安全检查。

研究报告指出,该端点被标记为允许匿名访问,这在密码重置流程中本是标准做法。然而,关键的逻辑缺陷发生在处理管理员重置请求时。“这里不存在任何安全控制。没有身份验证。没有授权。甚至没有对旧密码进行验证。”

攻击过程异常简单:攻击者只需向该端点发送一个JSON请求,将 IsSysAdmin 参数设置为 true,同时传入目标管理员用户名和任意新密码。系统会不假思索地覆盖管理员的凭据,完全跳过旧密码验证——讽刺的是,这一验证步骤对于普通用户却是强制执行的。

研究人员证实:“这完全绕过了系统管理员账户的认证。尽情享受您的管理员权限吧!”

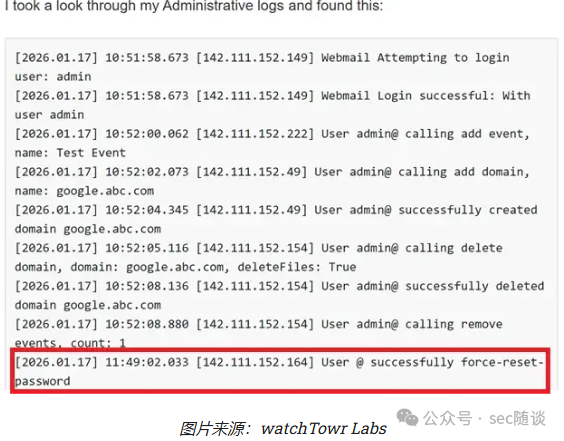

漏洞已被野外利用,日志为证

报告强调,威胁攻击者正在积极利用这一漏洞来控制电子邮件服务器。watchTowr收到了一位匿名读者的报告,其服务器日志显示,在厂商发布补丁的几天后,系统中出现了可疑活动。最有力的证据是什么?日志表明,漏洞利用行为发生在官方补丁发布整整两天之后。

提供的日志清晰地展示了一次完整的攻击链:

- 10:51:58:攻击者成功以

admin用户身份登录系统。

- 10:52:00:攻击者创建了一个测试事件。

- 10:52:04:攻击者创建了域名

google.abc.com。

- 11:49:02:出现了关键日志条目“

User @ successfully force-reset-password”,研究人员确认这正是触发WT-2026-0001漏洞的端点。

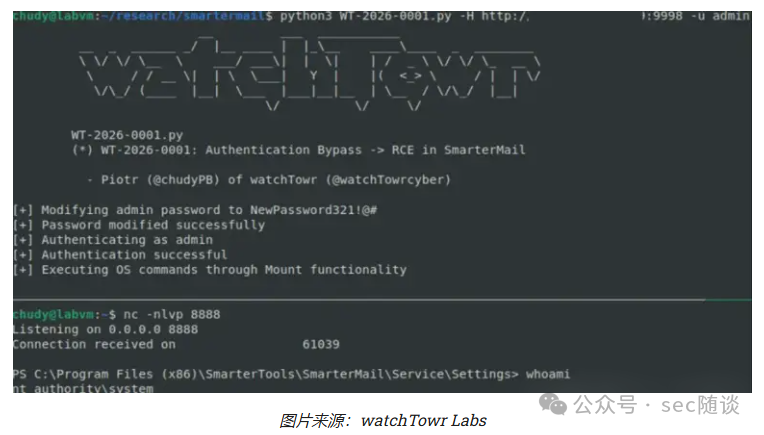

从管理员权限到系统级RCE

获取管理员面板访问权限仅仅是第一步。SmarterMail内置了一个“卷挂载”功能,允许管理员映射存储驱动器。但对于已掌握管理员权限的攻击者而言,此功能实际上等同于一个内置的“后门”。

报告解释道:“SmarterMail公开了内置功能,允许系统管理员执行操作系统命令。”

攻击者只需通过管理面板创建一个新卷,并在“卷挂载命令”字段中填入任意系统命令(例如 cmd.exe /c calc),即可触发底层操作系统立即执行该命令。“在我们的概念验证中,这成功在目标主机上获得了 SYSTEM 权限的Shell。”

补丁与缓解

SmarterTools 已于 2026 年 1 月 15 日发布 Build 9511 版本修复此漏洞。该补丁增加了一个关键的验证步骤:在允许重置密码之前,系统会先校验用户的旧密码是否正确。

参考链接:

https://labs.watchtowr.com/attackers-with-decompilers-strike-again-smartertools-smartermail-wt-2026-0001-auth-bypass/

此次事件再次凸显了供应链安全和权限校验的重要性。对于企业级软件,尤其是像邮件服务器这样的核心服务,任何认证绕过漏洞都可能带来灾难性后果。安全研究人员通过逆向工程和渗透测试持续发现此类深层次漏洞,也为广大管理员敲响了及时更新和加固系统的警钟。更多关于漏洞分析与防护的讨论,欢迎关注云栈社区的安全板块。 |