在二层网络中,生成树协议(STP/RSTP/MSTP)是防止环路的基石,但它基于BPDU报文的交互机制也带来了潜在的安全风险。例如,非法设备可能抢占根桥、伪造BPDU引发拓扑震荡,或者私接交换机导致环路。本文将系统解析BPDU Guard与Root Guard的协同防护逻辑,帮助你构建层次化的生成树安全体系,保障网络核心拓扑的稳定。

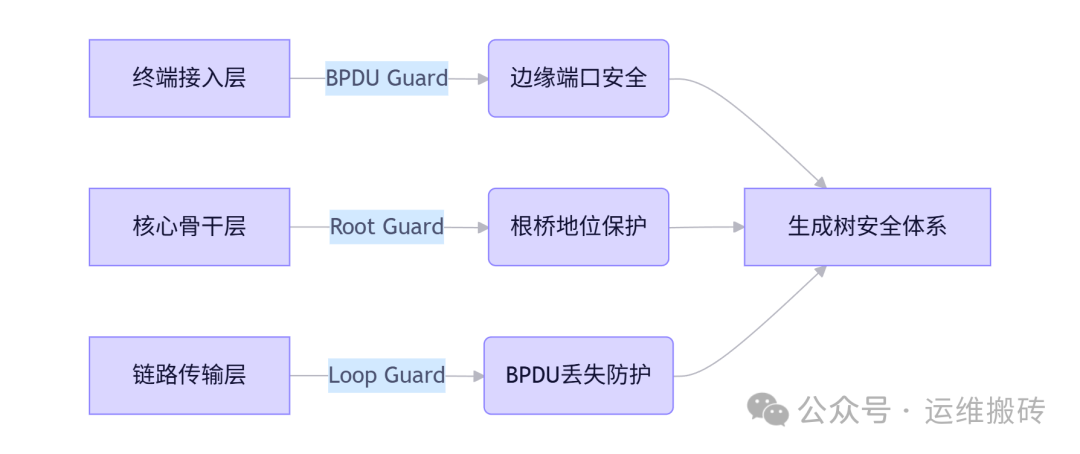

一、防护体系全景:三层防御架构

| 防护层 |

核心功能 |

保护对象 |

关键技术 |

| 接入层防护 |

阻断终端侧非法BPDU |

边缘端口 |

BPDU Guard + 边缘端口 |

| 核心层防护 |

保护根桥地位不被篡改 |

指定端口 |

Root Guard |

| 链路层防护 |

防止BPDU丢失导致环路 |

非指定端口 |

Loop Guard(补充) |

体系价值:三层防护覆盖了从“终端接入”到“核心稳定”再到“链路可靠”的全路径,实现了生成树协议(STP/RSTP/MSTP)安全运行的闭环管理。

二、BPDU Guard:边缘端口的“第一道防火墙”

2.1 工作原理与触发机制

- 防护目标:防止配置为边缘端口的接口收到BPDU后重新参与生成树计算,从而引发网络震荡。

- 触发条件:手工配置的边缘端口(

stp edged-port)收到任何BPDU报文。

- 响应动作:端口立即进入 Error-Down状态(指示灯常灭,停止收发所有数据报文)。

- 端口角色:端口保持边缘端口的逻辑属性不变,仅物理状态被关闭。

关键约束(华为设备):

- 仅对手工配置的边缘端口生效(

stp edged-port 或 stp edged-port default)。

- 对系统自动探测到的边缘端口不生效。

- 在MSTP中,仅需在Instance 0(CIST)中配置;其他实例需先进入对应实例视图。

2.2 配置实践(多厂商对比)

| 厂商 |

全局配置 |

接口配置 |

适用场景 |

| 华为 |

stp bpdu-protection |

无单独接口命令 |

全局启用,自动保护所有手工配置的边缘端口 |

| Cisco |

spanning-tree portfast bpduguard default |

spanning-tree bpduguard enable |

支持接口级的精细控制 |

| H3C |

stp global bpdu-protection |

stp bpdu-protection |

支持全局与接口双重配置模式 |

2.3 端口恢复策略

| 恢复方式 |

配置命令 |

适用场景 |

注意事项 |

| 手动恢复 |

shutdown → undo shutdown 或 restart |

单端口故障排查 |

需先物理排除BPDU来源(如拔除非法设备) |

| 自动恢复 |

error-down auto-recovery cause bpdu-protection interval 300 |

大规模部署,减少人工干预 |

仅对配置后新触发的Error-Down生效;间隔时间需权衡(值小易震荡,值大业务中断久) |

2.4 与BPDU Filter的优先级关系

- 同时配置时:BPDU Filter的优先级高于BPDU Guard。

- 后果:端口既不发送也不接收BPDU,导致BPDU Guard的防护机制完全失效。

- 部署建议:

- 安全优先场景:仅启用BPDU Guard(收到BPDU即物理阻断,行为明确)。

- 性能/兼容优先场景:启用BPDU Filter(彻底屏蔽BPDU交互,适用于某些特定服务器或终端)。

- 核心原则:避免同时启用两者,防止防护逻辑冲突,导致不可预期的结果。

三、Root Guard:核心层的“根桥守护者”

3.1 工作原理与关键澄清

- 防护目标:防止网络中的指定端口因收到更优的BPDU而意外转变为根端口,从而保护预先设计好的根桥地位不被篡改。

- 触发条件:启用了Root Guard的指定端口收到优先级更高的BPDU报文。

- 响应动作:端口进入 “root-inconsistent”阻塞状态(停止转发数据帧,但会继续接收并处理BPDU)。

- 恢复机制:当该端口停止接收更优BPDU后,会自动恢复为正常的转发状态,无需人工干预。

重要澄清(纠正常见误区):

Root Guard不能在根端口上配置!

- 根端口(Root Port)本就应该接收来自上游根桥或指定桥的“更优BPDU”以维持其角色。

- 在根端口上启用Root Guard,会将合法的BPDU误判为攻击,导致端口被异常阻塞,破坏生成树拓扑。

- 正确部署位置:指定端口,特别是那些连接接入层交换机或不可信外部网络的端口。

3.2 配置实践与验证

# 华为设备配置示例

[Huawei] interface GigabitEthernet0/0/1 # 进入指定端口视图

[Huawei-GigabitEthernet0/0/1] stp root-protection # 启用Root Guard

[Huawei-GigabitEthernet0/0/1] display stp brief # 验证端口角色为DESI(指定端口)

# Cisco设备配置示例

Switch(config)# interface GigabitEthernet1/0/1

Switch(config-if)# spanning-tree guard root

3.3 典型部署场景

| 场景 |

部署位置 |

防护价值 |

| 核心-汇聚链路 |

核心交换机下行的指定端口 |

防止汇聚层设备因配置错误或恶意行为意外抢占根桥 |

| 数据中心互联(DCI) |

DCI链路的指定端口 |

保障跨数据中心流量路径符合设计预期,避免路径漂移 |

| 多厂商混合网络边界 |

与外部网络互联的指定端口 |

阻止外部网络设备通过发送优BPDU来影响内部网络拓扑 |

| 临时设备接入点 |

会议室、访客网络的接入端口 |

防范测试或访客设备发送恶意BPDU干扰生产网络 |

四、协同防护体系:BPDU Guard + Root Guard + Loop Guard

4.1 三层防护协同逻辑

如上图所示,BPDU Guard、Root Guard和Loop Guard构成了一个立体的防护体系,分别针对网络边缘、核心骨干和链路传输层的不同风险点。

4.2 Loop Guard补充说明

- 作用:防止根端口或阻塞端口因单向链路故障等原因丢失BPDU,而错误地进入转发状态,形成环路。

- 工作原理:在端口上启用后,一旦停止接收BPDU,该端口会被置为“inconsistent ports”阻塞状态。

- 部署位置:非指定端口(即根端口、替代端口、备份端口)。

- 与Root Guard的关系:

- 两者保护目标不同:Root Guard防“收到更优BPDU”,Loop Guard防“BPDU丢失”。

- 注意:部分厂商的实现中,两者可能存在冲突,同时启用可能导致Root Guard失效。

- 建议:根据网络可靠性需求(防恶意攻击 vs 防物理故障)选择其一,避免盲目叠加。

4.3 防护策略配置矩阵

| 端口类型 |

推荐防护 |

配置命令(华为示例) |

禁用配置 |

| 边缘端口(接PC/服务器) |

BPDU Guard |

stp edged-port enable + 全局 stp bpdu-protection |

Root Guard |

| 指定端口(核心→汇聚) |

Root Guard |

stp root-protection |

Loop Guard(视厂商兼容性) |

| 根端口(汇聚→核心) |

Loop Guard |

stp loop-protection |

Root Guard |

| 阻塞端口 |

Loop Guard |

stp loop-protection |

Root Guard |

五、实战配置示例:企业网三层防护部署

5.1 网络拓扑示意

[核心交换机Core-SW]

├── (G0/0/1) Root Guard → [汇聚SW1]

└── (G0/0/2) Root Guard → [汇聚SW2]

[汇聚SW1]

├── (G0/0/24) BPDU Guard → [接入SW](边缘端口)

└── (G0/0/1) Loop Guard → [Core-SW](根端口)

5.2 核心交换机配置(Root Guard部署)

[Core-SW] system-view

[Core-SW] stp instance 0 root primary # 确保核心交换机为根桥

[Core-SW] interface GigabitEthernet0/0/1

[Core-SW-GigabitEthernet0/0/1] description Link_to_Agg_SW1

[Core-SW-GigabitEthernet0/0/1] stp root-protection # 保护下行指定端口

[Core-SW-GigabitEthernet0/0/1] quit

[Core-SW] interface GigabitEthernet0/0/2

[Core-SW-GigabitEthernet0/0/2] stp root-protection

5.3 接入交换机配置(BPDU Guard部署)

[Access-SW] system-view

[Access-SW] stp bpdu-protection # 全局启用BPDU保护

[Access-SW] interface range GigabitEthernet0/0/1 to 0/0/24

[Access-SW-if-range] stp edged-port enable # 批量配置为边缘端口

[Access-SW-if-range] quit

[Access-SW] error-down auto-recovery cause bpdu-protection interval 300 # 设置5分钟自动恢复

5.4 验证命令

# 检查BPDU Guard全局状态

display stp global | include BPDU-Protection

# 检查指定端口的Root Guard状态

display stp interface GigabitEthernet0/0/1 | include Root

# 检查当前处于Error-Down状态的端口及恢复计时

display error-down recovery

六、防护体系价值总结

| 维度 |

无防护网络 |

部署三层防护体系 |

业务价值 |

| 拓扑稳定性 |

易受非法BPDU干扰,根桥可能被抢占 |

根桥地位受Root Guard坚固保护 |

核心业务流量路径稳定、可控 |

| 接入安全性 |

私接交换机可能引发环路,排查困难 |

BPDU Guard秒级物理阻断风险端口 |

将终端侧风险隔离在网络边缘 |

| 故障恢复 |

依赖人工排查,耗时长,影响面大 |

具备自动恢复机制,故障定位精准 |

平均修复时间(MTTR)显著降低 |

| 运维复杂度 |

事故后被动响应,疲于奔命 |

主动防护,配置策略标准化 |

运维效率与网络主动性提升 |

延伸思考:

- 在SDN(软件定义网络)环境中,生成树的这些防护策略如何与集中控制器协同工作?

- 在VXLAN/EVPN等 overlay 网络架构下,底层二层网络的防环机制是否仍然需要BPDU Guard?

- 如何将生成树防护机制产生的日志(如端口Error-Down)接入SIEM系统,实现更高级别的安全联动分析?

希望这篇关于生成树安全防护的详解能对你的网络管理工作有所启发。如果在实践中遇到了其他有趣的案例或问题,欢迎在云栈社区的技术板块与大家交流探讨。

|