上次讨论WAF难以防御0day漏洞的观点引发了一些争议,而最近飞牛OS(FeiniuOS)被曝光的完整漏洞利用链,恰好为这一观点提供了现实佐证。

飞牛OS漏洞链拆解:WAF为何失守?

此次曝光的飞牛OS漏洞利用链堪称经典,环环相扣,充分暴露了依赖边界安全设备的局限性。

- 路径穿越获取私钥:攻击者首先利用一个路径穿越漏洞,下载了系统内的RSA私钥文件。理论上,基于规则匹配的WAF有可能拦截此类已知攻击模式,但攻击者往往能通过多种编码方式进行绕过。

- 硬编码密钥暴露:令人意外的是,该私钥文件中竟然硬编码了AES密钥。这相当于将一把“万能钥匙”直接放在了门框上,安全设计存在严重缺陷。

- 自签名令牌绕过认证:攻击者利用获取到的AES密钥,自行伪造了一个“合法”的令牌(token)。问题出在系统的认证逻辑上——它在验证WebSocket请求时,只要请求中携带了

token字段,便会直接使用该token解密出密钥(secret)并进行验签。这导致了“攻击者自己签发令牌,自己验证自己”的局面,而系统却全盘接受。

- 命令注入获取权限:在通过认证后,攻击者最终通过在Docker镜像相关接口的

url参数中注入命令,成功执行任意代码,获得了系统的root权限。

整个攻击流程中,除了第一步路径穿越WAF尚有可能拦截外,后续关键的认证绕过和命令注入步骤,全部通过WebSocket协议进行,且数据经过加密。这对于依赖深度包检测(DPI)和规则库的WAF来说,几乎无法有效识别和阻断。

WAF在0day与WebSocket场景下的困境

投入不菲部署的WAF,在面对真正的0day攻击时往往显得无力。其本质是基于已知攻击特征的规则匹配,对于未曾公开的、新颖的攻击手法(0day),规则库中根本没有对应条目,自然无法防御。

更棘手的是,随着现代Web应用广泛采用WebSocket实现实时通信,WAF对于这类长连接、加密协议流的深度检测能力存在天然短板。正如飞牛OS案例所示,核心的漏洞利用发生在WebSocket通道内,WAF很可能连完整的请求内容都无法有效解析,拦截更是无从谈起。

因此,将全部安全希望寄托于WAF这一道边界防线是危险的,我们需要更多的纵深防御策略。

防御新思路:隐藏服务,前置认证

既然无法保证边界绝对牢固,何不换个思路——不让攻击者发现和接触到你的核心服务。这并非新概念,传统VPN就是这一思路的体现,但它存在诸多痛点:需要安装专用客户端、连接稳定性问题、以及一旦VPN凭证泄露则整个内网面临风险。

像frp这类内网穿透工具虽然便捷,但它只解决“连通性”问题,不负责“安全性”。当你将SSH等服务端口直接映射到公网,它就会暴露在互联网的扫描器之下,遭受持续的爆破攻击。

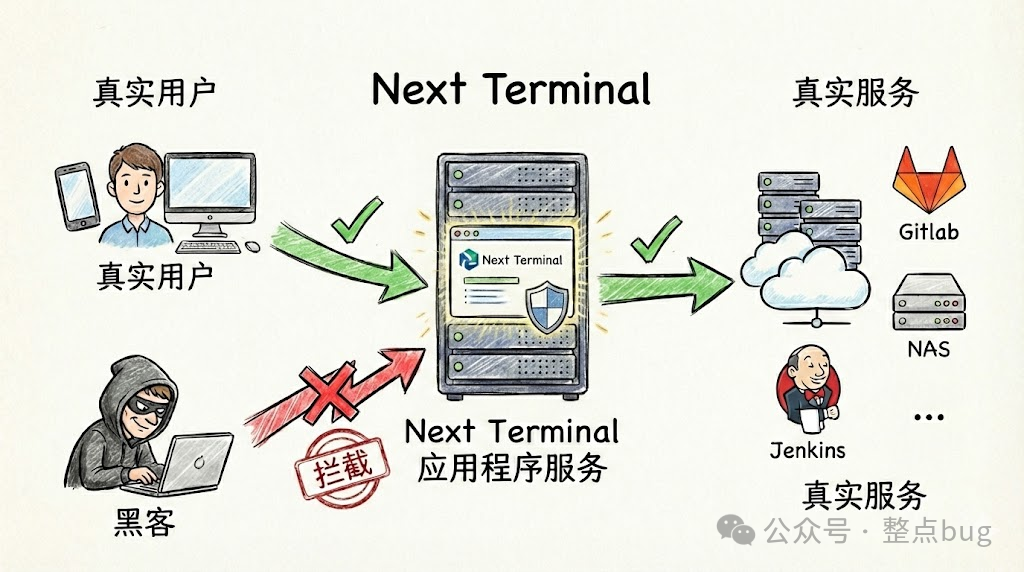

Next Terminal的实践:统一安全访问网关

在设计Next Terminal时,核心目标正是平衡“隐藏服务”与“便捷访问”。其理念很简单:所有对内网资产的访问请求,都必须先通过统一的身份认证与授权关卡。

以暴露内网GitLab服务为例,传统方式是直接将其映射到公网。而通过Next Terminal代理后,流程变为:

- 用户访问

gitlab.yourdomain.com。

- 请求首先抵达Next Terminal服务器。

- 用户若未登录或没有访问该资产的权限,请求将被拒绝,后端的GitLab服务完全感知不到这次访问尝试。

- 只有登录且拥有相应权限的用户,请求才会被无缝转发至内网的GitLab。

这样一来,即使GitLab本身存在类似飞牛OS的未公开漏洞(0day),攻击者在未能突破Next Terminal的认证授权前,根本无法触及漏洞入口。

Next Terminal的核心能力解析

1. 隐匿服务器入口

Next Terminal提供两种方式,确保服务器无需暴露任何公网端口:

- Agent模式:在内网服务器上运行一个轻量级Agent,由其主动向外网的Next Terminal服务端建立反向连接。从外部看,完全无法扫描到内网服务器的IP和端口。

- SSH网关模式:利用SSH协议本身的隧道能力建立加密连接,同样能达到隐藏服务器公网入口的效果。

2. 保护Web应用(如Jenkins,飞牛OS)

对于Jenkins、Grafana、飞牛OS等需要对外提供访问的内部Web后台,可以通过Next Terminal的“Web资产”功能轻松接入。

配置示例(app.yml):

App:

ReverseProxy:

Enabled: true

HttpsEnabled: true

SelfDomain: "nt.yourdomain.com"

随后在管理界面添加资产,绑定内网地址和对外域名。此后访问该域名:未登录或无权用户将被阻挡;授权用户则可实现无感访问,体验与直连无异。

3. 灵活的安全与访问控制

- 临时IP白名单:特别适合解决移动网络IP频繁变更的问题。用户从手机APP登录Next Terminal后,可一键将当前IP加入临时白名单并设置有效期。在持续访问期间白名单会自动续期,断开连接一段时间后自动失效,极大提升了移动访问的便利性。

- 双向TLS证书认证:为客户端颁发专属证书。没有安装合法证书的设备,在TLS握手阶段就会被拒绝,有效防止未授权设备接入。这在设备丢失或管控场景下非常有用。

- 资产访问二次认证:即使用户已经登录Next Terminal,在访问某些高权限资产时,仍需再次进行验证(如OTP动态口令、生物识别)。这有效防范了浏览器Session被劫持的风险,实现了更细粒度的安全管控。

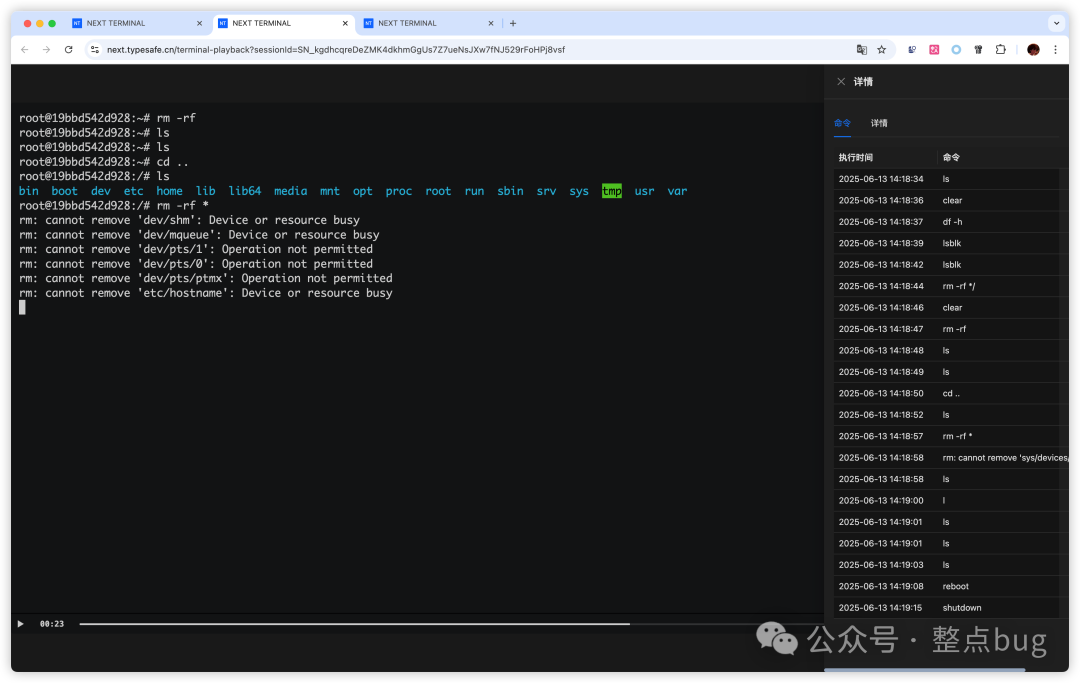

4. 细粒度权限与完整审计

- 精细化权限控制:告别共享Root密码。你可以通过Web界面轻松配置:实习生仅能在工作时间访问测试服务器、外包人员只能操作Jenkins、临时权限到期自动回收等。

- 全量操作审计:所有SSH、RDP、VNC等会话均被完整录像,命令行操作、桌面动作均可回溯,满足运维审计与事故追查的需求。

- Passkey无密码登录:支持Windows Hello、Face ID、Touch ID、Yubikey等,实现防钓鱼的生物识别或硬件密钥登录,从根本上消除密码泄露风险。

复盘:若飞牛OS部署于Next Terminal之后

让我们将此方案代入飞牛OS的漏洞场景:

- 路径穿越漏洞:攻击者的初始请求首先需通过Next Terminal的身份认证。非法请求在此层即被拦截,根本无法抵达飞牛OS服务,漏洞利用链从第一步就被斩断。

- WebSocket认证绕过:即使假设存在其他入口,后续关键的WebSocket连接建立同样需要经过Next Terminal的认证授权,伪造令牌的攻击无法穿透此层。

- 命令注入:由于前序步骤失败,攻击者无法到达可注入命令的接口。

如果进一步启用双向证书认证,攻击者连TLS握手都无法完成;若启用资产二次认证,即使内部员工终端失陷,攻击者也无法直接访问后台资产。这种“身份验证前置,连接建立后置”的模式,构建了多层防御纵深。

方案对比概览

| 方案 |

访问门槛 |

安全性 |

权限控制 |

审计能力 |

| frp (内网穿透) |

极低 (暴露即被扫) |

弱 (仅连通) |

无 |

无 |

| VPN |

高 (需装客户端) |

较强 (全通道加密) |

粗粒度 (接入即访问全内网) |

通常无会话审计 |

| Next Terminal |

低 (浏览器即可) |

强 (身份与权限前置) |

细粒度 (按用户、按资产、按时段) |

完整会话录像与审计 |

总结

飞牛OS的案例再次警示我们:单一的边界防护设备(如WAF)难以应对复杂的0day攻击,尤其是在WebSocket等现代协议和加密业务逻辑面前。

- 路径穿越 → WAF或可依赖规则拦截。

- 认证绕过 → 发生于WebSocket内,WAF深度检测困难。

- 命令注入 → 隐藏在加密业务数据中,WAF难以理解上下文。

安全建设需要纵深防御。WAF可以作为第一道边界过滤器,而像Next Terminal这样的统一安全访问网关,则能在应用层入口构筑一道坚实的身份验证与授权防线,两者互补,方能更从容地应对未知威胁。

注:本文中提及的飞牛OS漏洞细节来源于互联网公开技术论坛,仅用于安全研究与防御方案探讨。