大蚂蚁 (BigAnt) 是杭州九麒科技有限公司开发的一款企业级即时通讯系统,常被用于企业内部沟通、文件共享和协同办公场景。近期,长亭安全应急响应中心监测到该系统发布了一个重要补丁,用于修复一处存在于前台、且无需认证即可利用的任意文件上传漏洞。该漏洞利用难度较低,攻击者能够借此上传恶意脚本,从而完全控制服务器,对使用受影响版本的企业构成了严重威胁。建议相关管理员立即采取行动,排查并修复此安全隐患。

漏洞描述

漏洞成因

该漏洞的根源在于系统处理上传文件的API接口存在缺陷。接口未能对用户提交的文件类型及其最终存储路径进行严格的校验。具体来说,攻击者可以通过精心构造的 file_info 参数,在其中使用 ../ 符号进行路径穿越。这使得攻击者可以绕过系统预设的安全存储目录,将恶意文件直接写入Web服务器的根目录或其它可访问路径。由于整个过程无需任何身份认证,远程攻击者便可轻松上传如PHP Webshell之类的恶意脚本,进而获取服务器的完整控制权限。

漏洞影响

成功利用此漏洞,攻击者将能够在目标服务器上执行任意系统命令或代码。这可能导致服务器被完全接管、核心业务数据泄露、甚至整个业务系统沦陷。对于依赖此系统进行内部通信的企业而言,危害性极高。

处置优先级:高

- 漏洞类型:远程代码执行 (RCE)

- 漏洞危害等级:高

- 触发方式:网络远程

- 权限认证要求:无需权限

- 系统配置要求:默认配置

- 用户交互要求:无需用户交互

- 利用成熟度:PoC/EXP 未公开

- 修复复杂度:低,官方已提供修复方案

影响版本

经确认,受此漏洞影响的版本包括:

解决方案

升级修复方案

最彻底的解决方案是联系大蚂蚁官方技术支持,获取针对此漏洞的专项安全补丁,或直接将系统升级至官方发布的最新安全版本。

你也可以自行从官方渠道下载并应用补丁文件。相关补丁和修复说明的官方下载地址为:

https://www.bigant.cn/article/news/435.html

临时缓解方案

如果无法立即升级,可采取以下临时措施降低风险:

- 在业务允许的情况下,临时禁用系统中可能存在风险的文件上传功能或相关API接口。

- 在部署的Web应用防火墙 (WAF) 中,配置相应规则以拦截和过滤请求包中含有

../ 等路径穿越字符的恶意请求。

- 严格限制服务器上用于存储上传文件的目录权限,确保该目录没有脚本执行权限,防止已被上传的恶意文件被运行。

漏洞复现

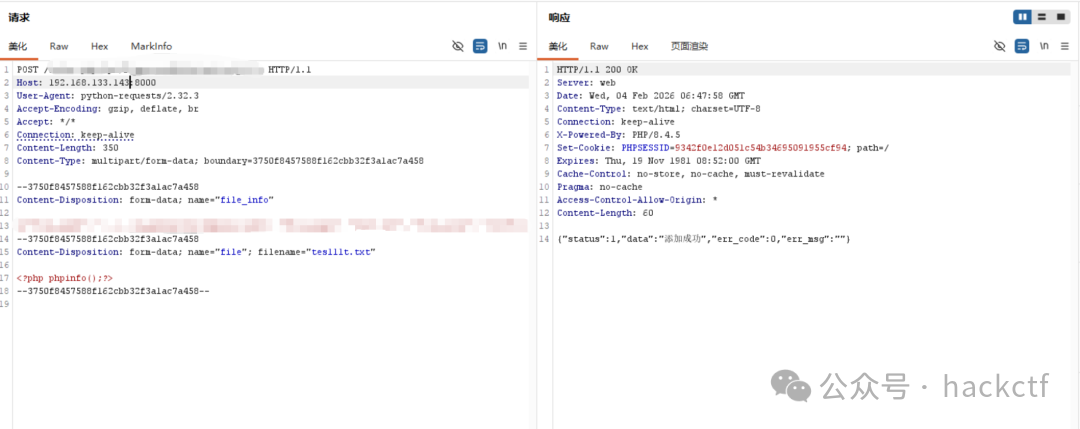

为了更直观地展示该漏洞的利用链,安全研究人员在可控环境下进行了复现。以下为关键步骤的截图:

首先,攻击者构造一个恶意的HTTP POST请求,通过file_info参数指定路径穿越,将包含PHP代码的文本文件上传至Web根目录。

上传成功后,攻击者直接访问上传的脚本文件(本例中已通过路径穿越写入Web根目录并更名为poc.php),成功触发了phpinfo()函数,证明了任意文件上传并执行代码的可行性。

总结与建议

本次大蚂蚁系统的漏洞再次提醒我们,对于文件上传这类高风险功能,必须在服务端进行多层次、严格的校验,包括文件类型、内容、存储路径等。企业运维人员应建立常态化的资产管理与漏洞预警机制,及时关注所用即时通讯系统及各类中间件的安全公告。对于已曝出的高危漏洞,务必第一时间评估影响并完成修复,避免将自身置于不必要的风险之中。在云栈社区的安全板块,我们也持续关注和分享各类最新的安全威胁与防护实践,帮助开发者和管理员共同构建更稳固的防御体系。 |