周末无事,打开灯塔进行资产收集。我通常除了关注信息泄露,还会在站点标题中直接搜索“系统”、“注册”、“登录”等关键词,以寻找可能存在脆弱性的目标。

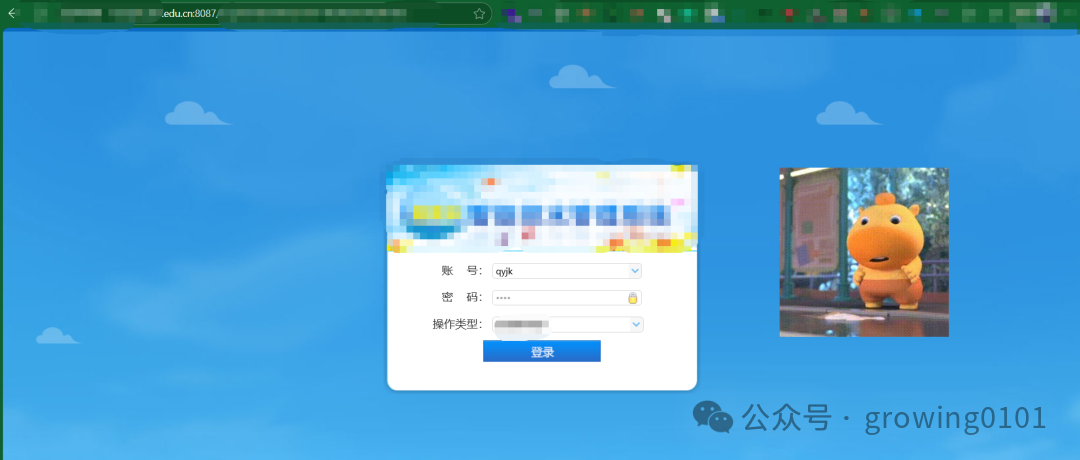

发现一个“XX管理系统”,点进去后首先看到的便是登录界面。

对登录页面进行常规分析,测试常见漏洞点(针对教育类资产,可先略过URL重定向、反射型XSS等低风险项)。主要测试思路包括:弱口令、未授权访问、信息泄露以及通过修改请求包绕过认证等,具体测试需结合实际情况。

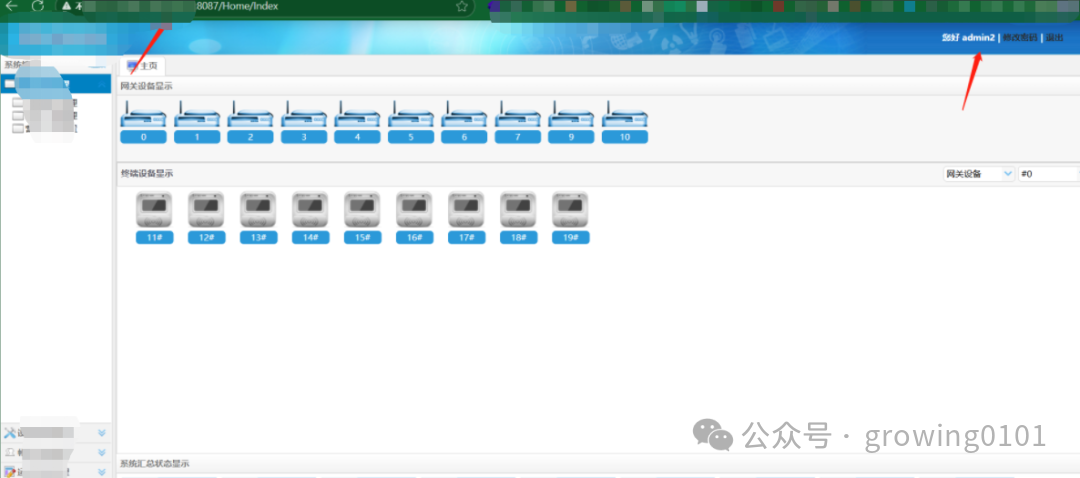

以当前登录框为例,看到账号输入提示为“qyxx”,而密码处显示为四个点“****”,很容易联想到账号即密码的可能性。尝试使用qyxx作为密码登录,成功进入后台。

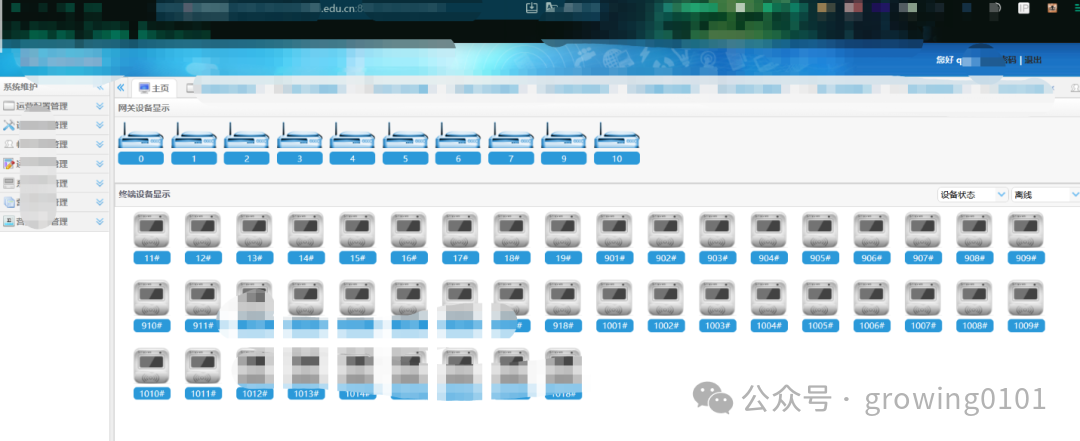

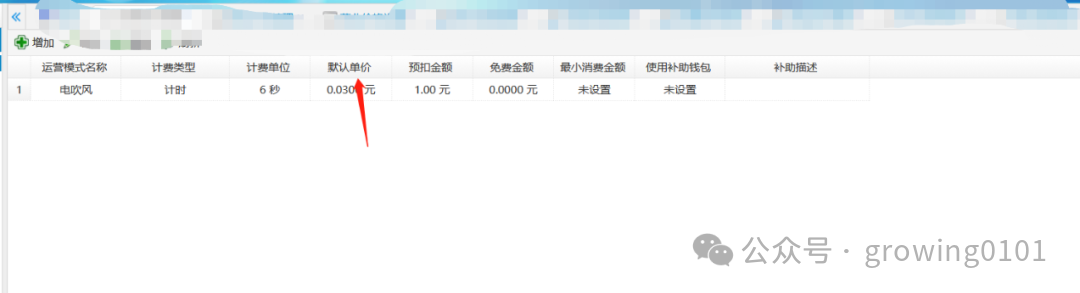

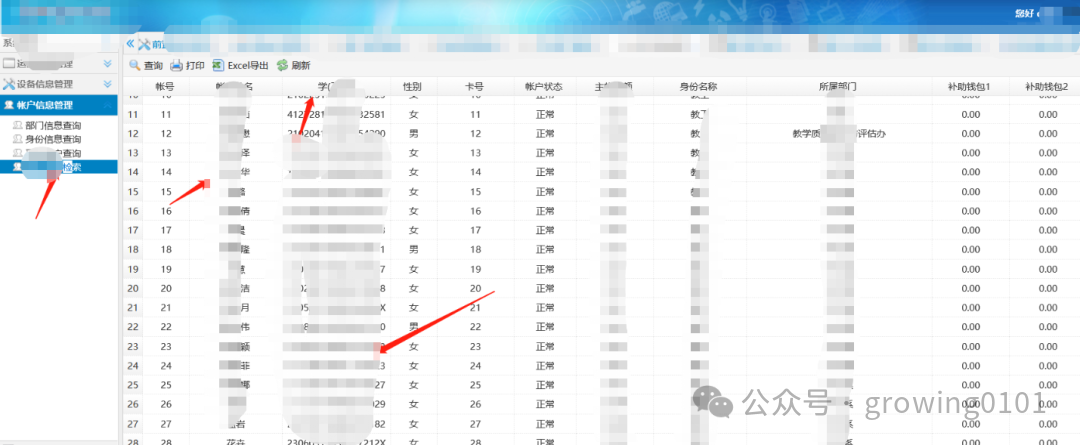

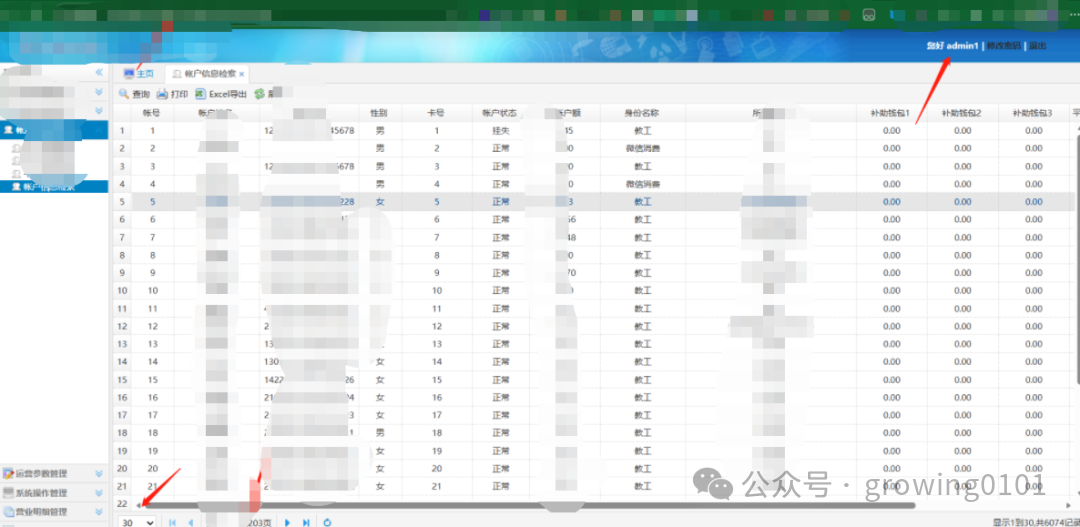

该系统目前仅此一个账号,因此该账号具有超级管理员权限,可进行所有管理操作,例如控制吹风机、洗衣机等设备的开关、调整计费金额等。同时,后台还存在大量敏感信息泄露。

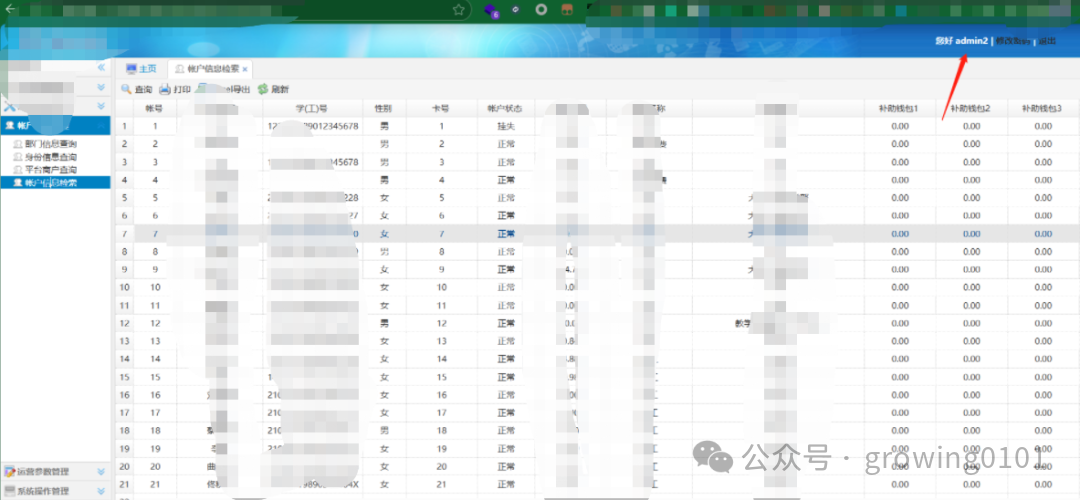

后台包含数千条身份证等敏感信息。

若能发现此问题并提交,通常可获较高风险评级。

漏洞二:后台存在垂直越权

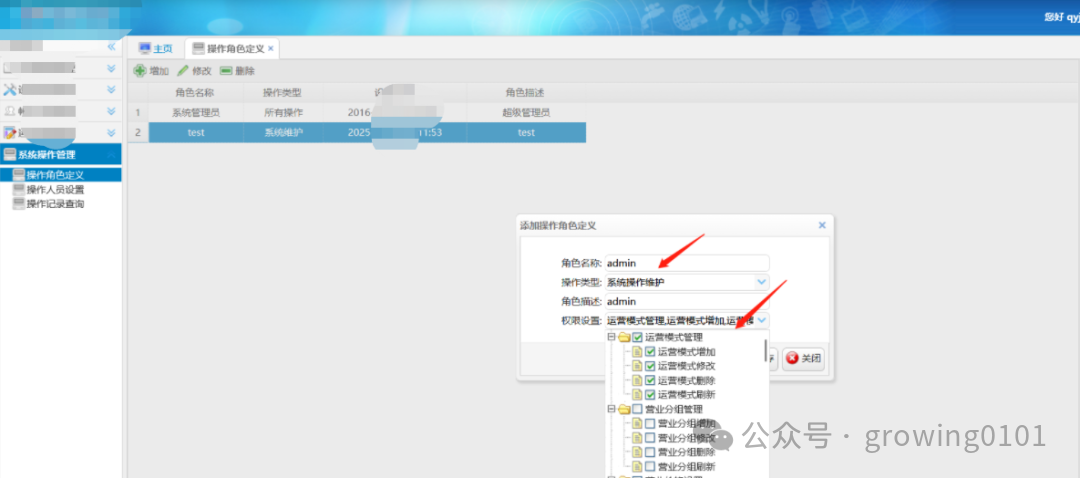

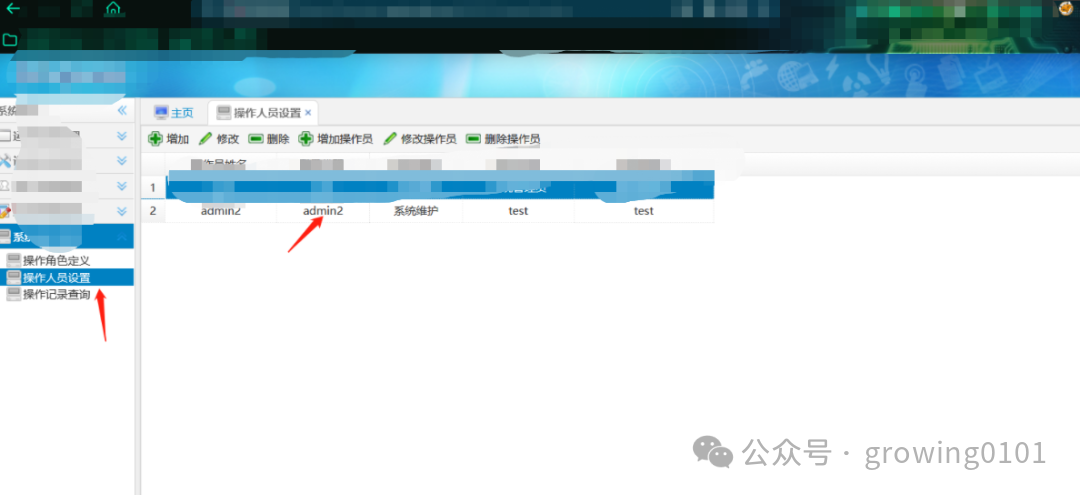

qyxx作为超级管理员,拥有“增加操作员”的权限。我们尝试添加一个用户名为admin、权限仅为“运营模式管理”的账户,并抓取该请求数据包。

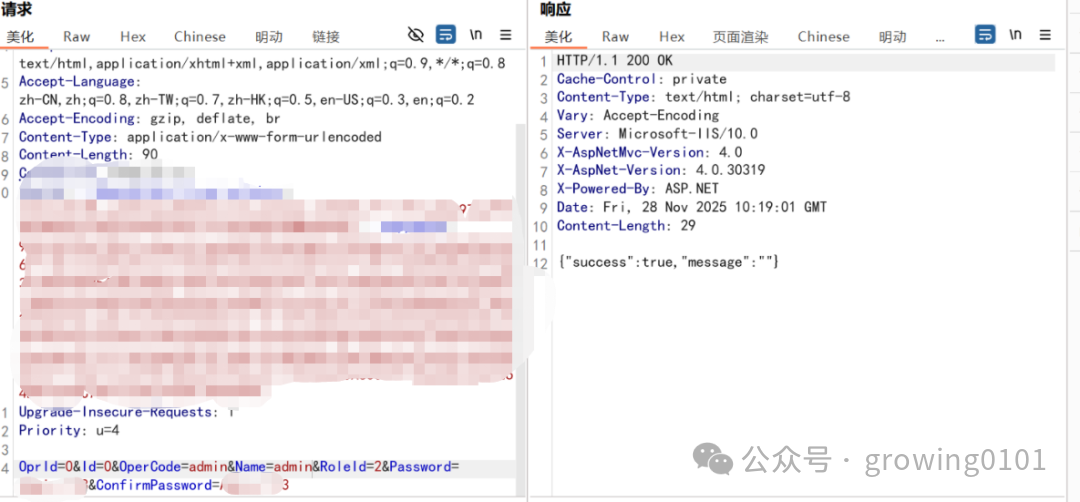

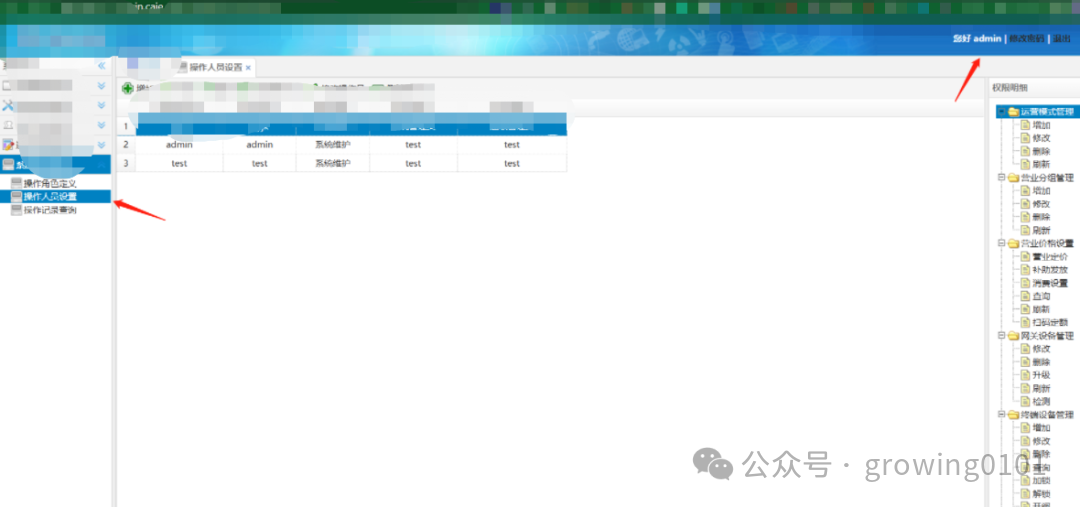

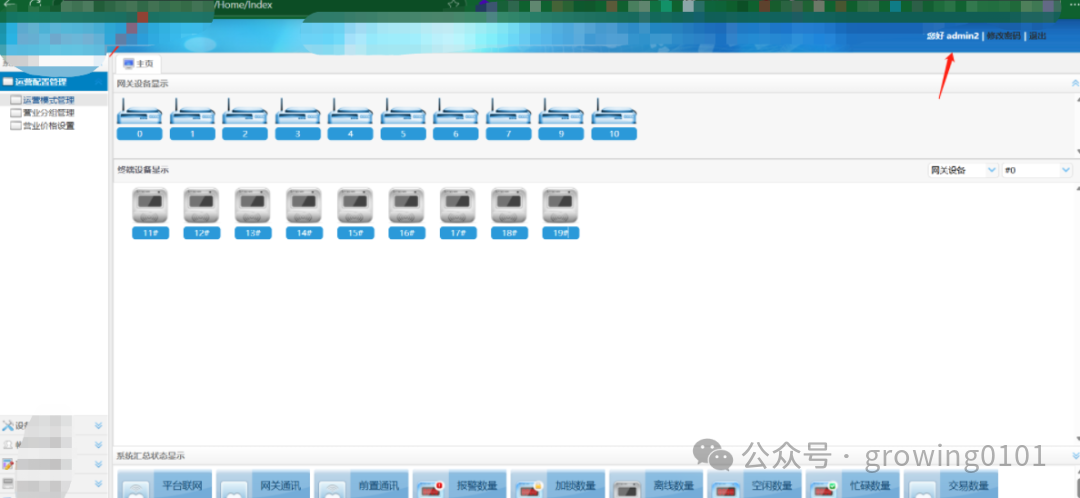

将数据包发送到Repeater模块,执行后成功创建admin用户。随后使用admin账号登录。

在admin用户登录状态下,尝试点击“增加用户”功能,系统提示无权限。

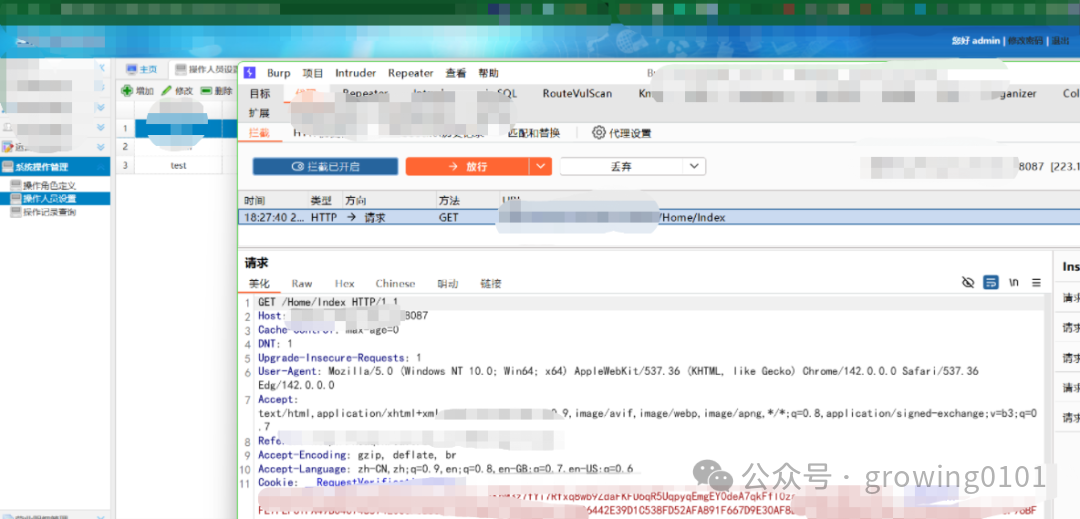

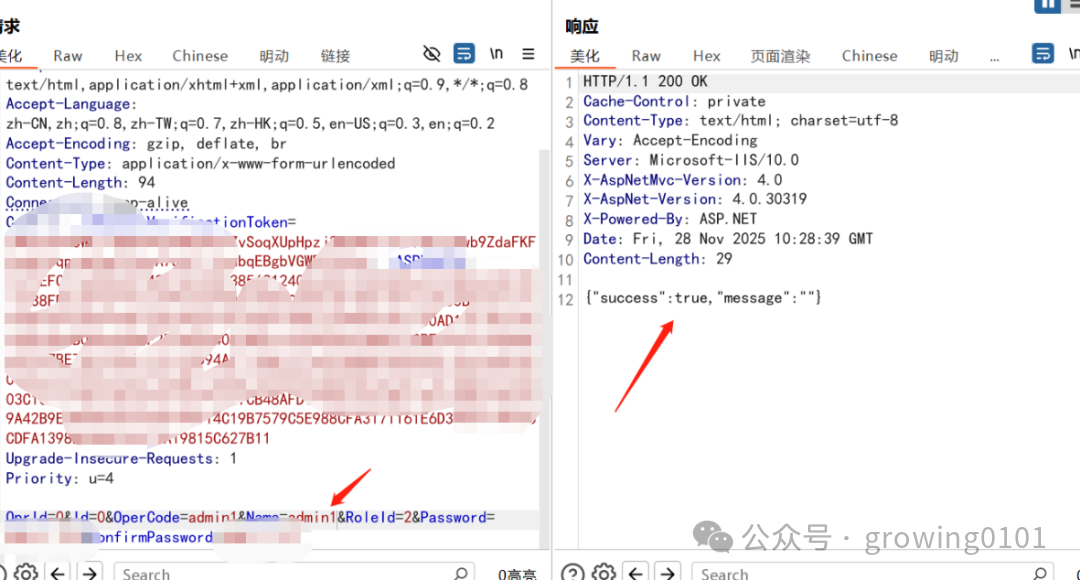

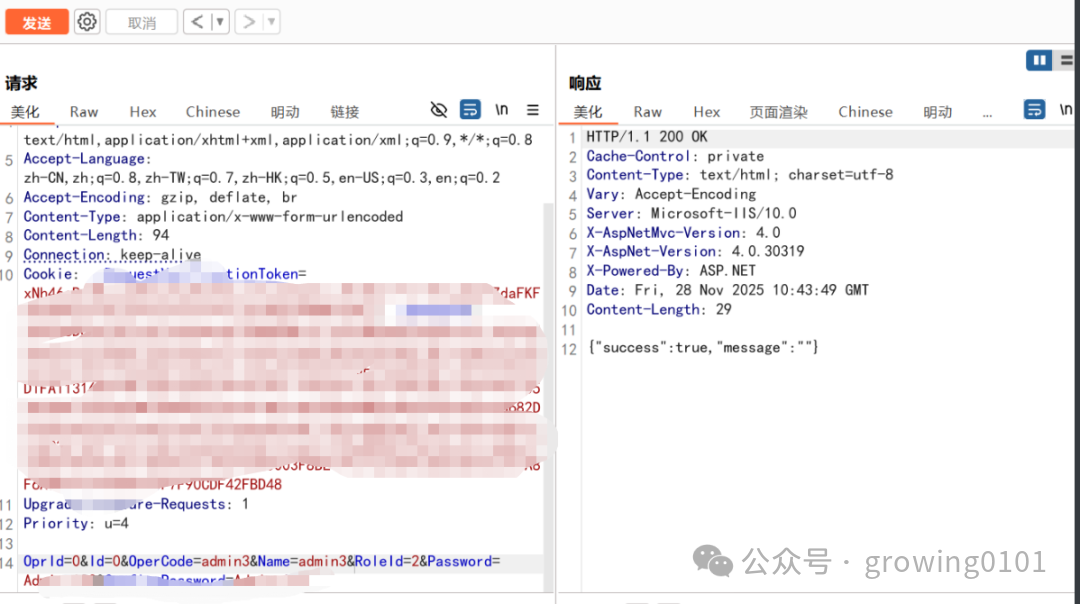

此时,我们利用之前抓取的创建用户数据包,将其中超级管理员qyxx的Cookie替换为当前admin用户的Cookie,然后重放该请求,以测试是否存在垂直越权漏洞。

首先刷新页面以抓取admin用户的Cookie。

替换Cookie后,尝试创建用户admin1,结果显示创建成功,证实垂直越权漏洞存在。其他如删除用户、修改金额等功能点同样可能存在越权,此处不再一一演示。

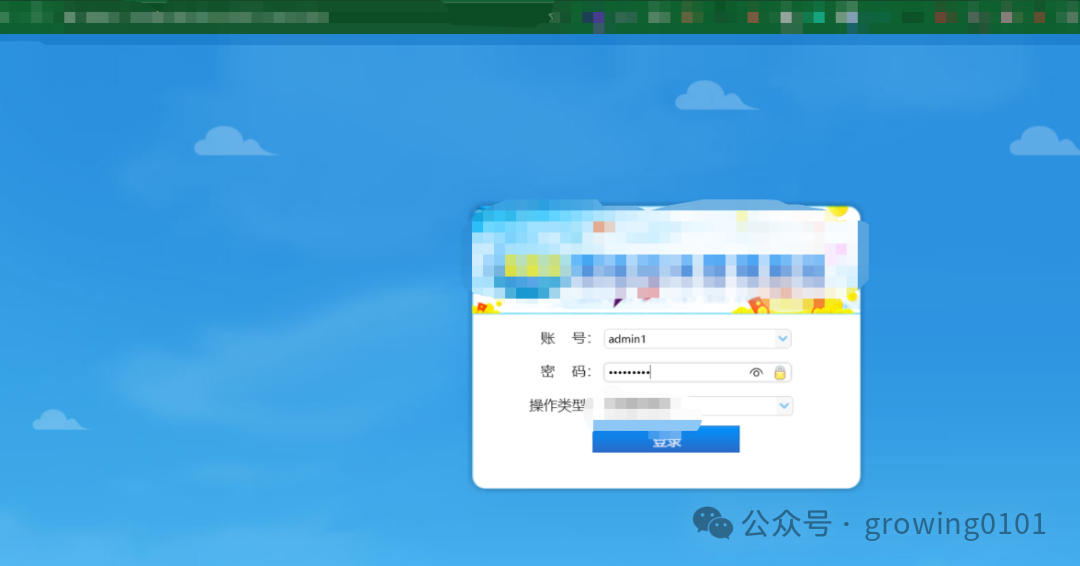

退出admin账号,尝试使用新建的admin1用户登录。

登录成功,并且可以查看敏感信息、执行操作等。此外,还有一种更直接的利用方式:第一步在使用qyxx添加admin账户时,直接赋予其所有权限。抓包后暂不放行,先丢弃代理模块的请求,重新创建一个低权限的admin用户。之后再用这个低权限的admin账户进行越权操作时,即可直接创建出一个新的超级管理员账户。

漏洞三:后台存在逻辑缺陷漏洞

再次使用超级管理员qyxx登录后台,通过“添加操作员”功能创建用户admin2,密码设置为xxxx。

在另一个浏览器中使用admin2/xxxx进行登录。

admin2登录成功后,回到超级管理员qyxx的界面。

将admin2用户从系统中删除。然后回到admin2登录的浏览器页面,刷新后发现会话依然有效,可以正常操作。

敏感信息仍可正常查看。

进一步测试,在admin2的会话中尝试使用之前的垂直越权方法添加用户admin3。

操作依然成功。这说明即使用户已被删除,其会话Cookie依然有效,且未设置过期机制。只要不主动退出,该会话将保持可用状态。回到管理员界面刷新,可以看到admin3用户已被创建。这意味着可以利用已被删除的admin2账户的会话继续控制系统,甚至可以创建新的最高权限账户,形成持久化后门。

尝试使用新创建的admin3账户登录。登录时虽然用户列表已看不到admin2,但其遗留下的会话确实对系统产生了实际影响。

admin3登录成功。

至此,通过一次渗透测试,在同一系统中先后挖掘出弱口令、垂直越权及会话管理逻辑缺陷三类漏洞。