在渗透测试或常规的安全审计中,即使后端接口大多已实施严格的鉴权机制,也常会因新功能迭代、接口遗漏或配置错误等原因出现鉴权缺失的风险点。传统的手动测试方法往往效率低下,需要逐个修改请求包以去除认证信息,既耗时又容易遗漏。因此,一款高效的自动化未授权检测工具显得尤为必要。

本文介绍的Yakit未授权被动检测插件,正是为应对这一场景而设计。它通过在已认证的会话基础上,智能移除请求中的鉴权信息并重放,从而自动化地发现潜在的未授权访问漏洞。建议在您已成功登录、持有有效认证凭据的情况下启用此插件,以获得最佳检测效果。

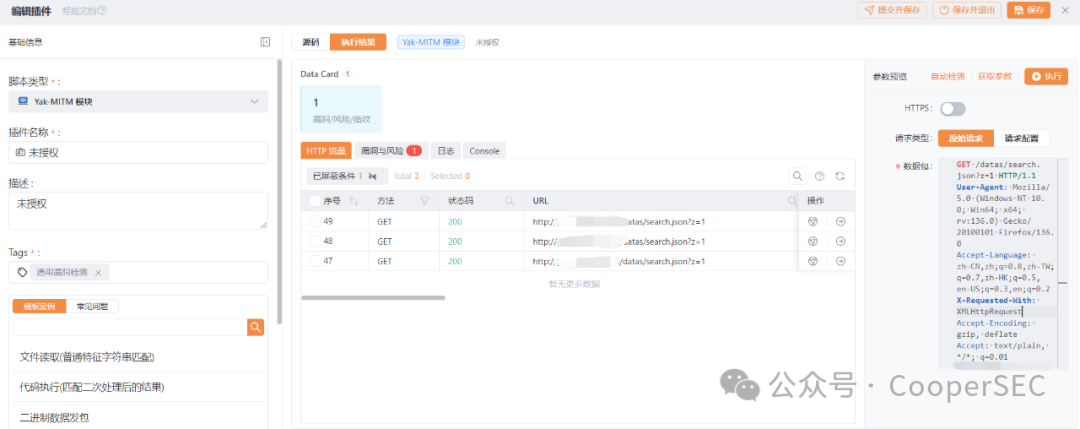

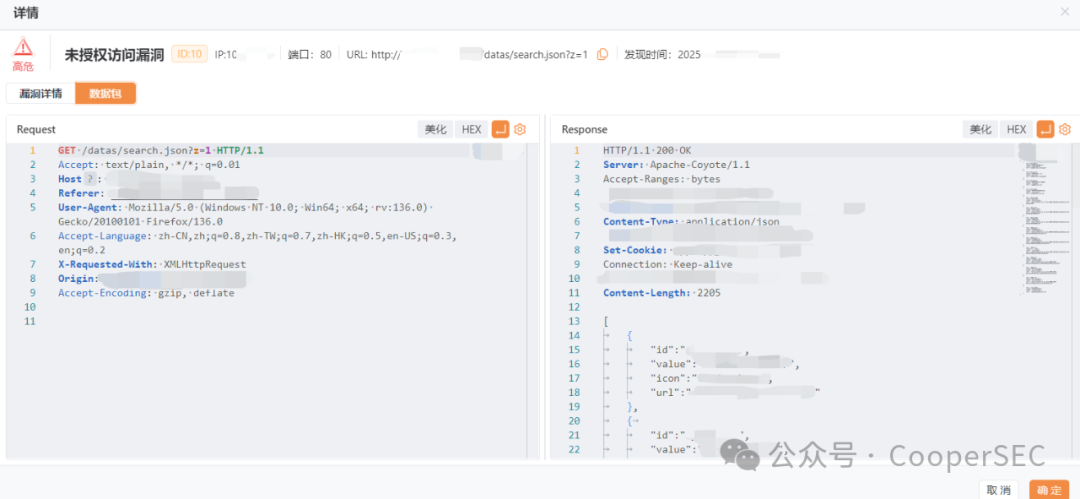

插件核心功能与演示

该插件工作于Yakit的被动扫描流程中,能够自动识别并处理包含常见认证信息(如Cookie、Authorization头等)的HTTP请求,并发起去鉴权后的探测。以下为插件运行的效果截图:

插件导入与使用

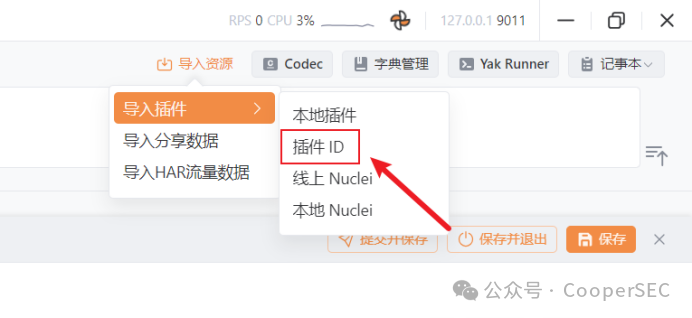

方法一:通过插件ID快速导入

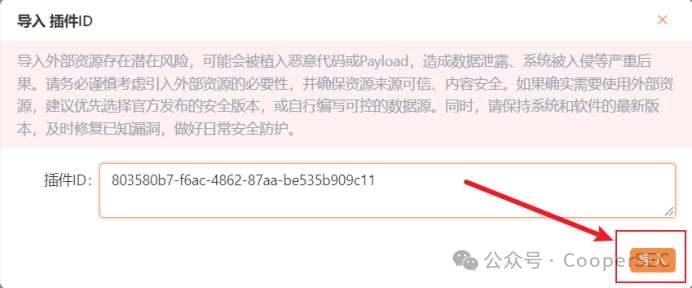

这是最便捷的导入方式。请复制下方的插件唯一ID:

803580b7-f6ac-4862-87aa-be535b909c11

随后,启动您的Yakit客户端,在插件仓库或本地插件管理界面中使用“从ID导入”功能,粘贴上述ID即可完成一键安装。这种方法极大简化了自动化测试与安全工具的集成流程。

导入成功后,您可以在“我的插件”或“本地插件”列表中查看到该插件,并根据测试需求进行启用和配置。

方法二:通过源码手动添加

如果您希望对插件逻辑进行深度定制或学习其实现原理,可以获取插件源码进行手动调试与添加。此方法要求您对Yakit的安全/渗透插件开发有一定了解,能够根据业务逻辑进行二次开发,从而更灵活地适配特定的未授权漏洞检测场景。 |