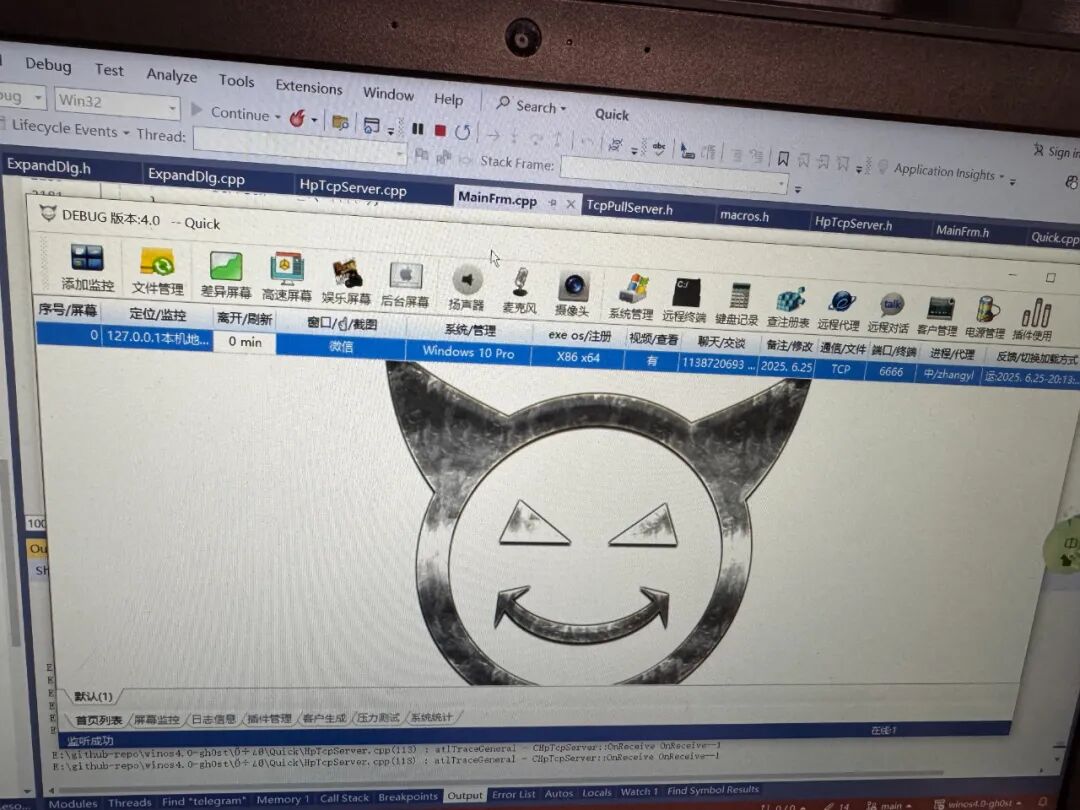

银狐远控(英文名:winos)是一款在安全工程领域具有较高知名度的远程控制软件。尽管其源码已经公开且使用方式相对简单,但由于其历史版本中第三方依赖库暗藏后门(俗称“暗桩”),在实际使用或学习研究时仍需格外谨慎。

本文将以银狐远控为例,介绍一套无需深入逆向分析即可排查并清除其后门的实用方法。

后门行为分析与排查工具

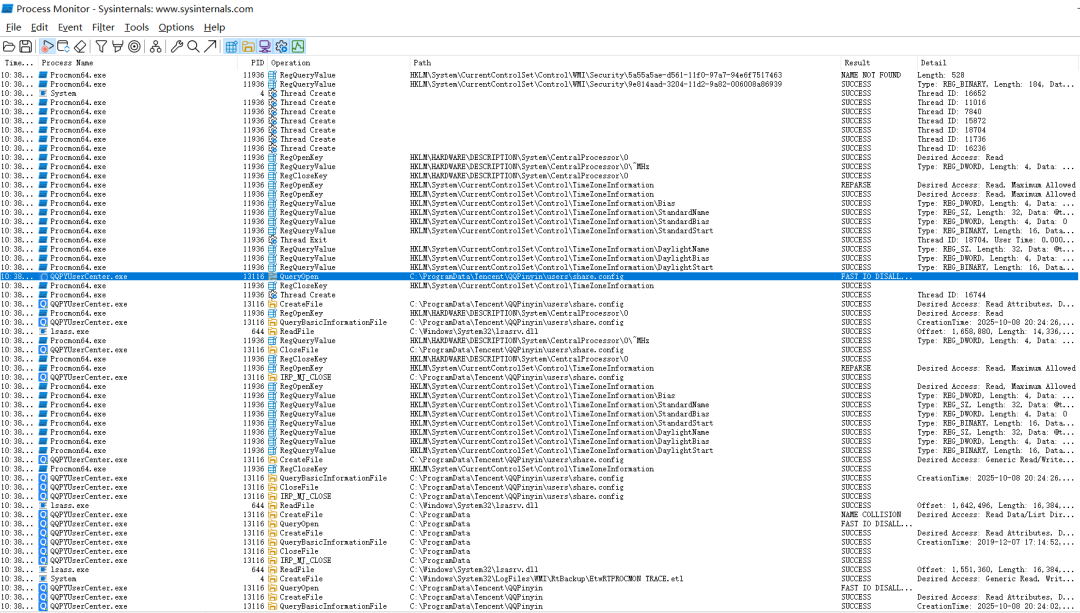

对于安全领域的初学者或希望快速验证软件行为的开发者,不必一开始就使用IDA、OD等专业逆向工具。一个高效的方法是借助系统行为监控工具,例如微软官方推出的 Sysinternals Suite 中的 ProcessMonitor。

该工具可以实时监控并记录进程的详细活动,包括:

- 文件系统操作:读取、写入、创建或删除了哪些文件。

- 注册表操作:访问或修改了哪些注册表项。

- 网络活动:连接了哪些远程地址,发送或接收了哪些数据。

考虑到后门的主要目的多为信息窃取,其行为通常离不开上述几类操作。因此,通过 ProcessMonitor 观察可疑进程的行为,是发现潜在后门的快速入门手段。

银狐远控的第三方依赖库与后门位置

通过分析发现,银狐远控的后门风险主要潜伏在其集成的多个第三方库中。以下是其核心依赖库的梳理:

开源依赖库:

- HPSocket:网络通信库。主控端直接链接其编译后的库文件,而被控端则将部分核心源码集成在工程内以减少体积。

- xvidcore:视频编解码库,用于“视频查看”(摄像头)功能。

- libjpeg-turbo (turbojpeg):JPEG编解码库,用于后台屏幕和高速屏幕插件,将桌面帧图像压缩为JPEG进行传输。

- SDL2:多媒体库,用于主控端的娱乐屏幕功能。

- libyuv:视频数据处理库,同样被娱乐屏幕插件使用。

- G.729a:语音编解码库,用于麦克风和扬声器插件。此库源码在多数流传的银狐版本中缺失,且网上资源难寻,是已知的后门高发区。

商业依赖库:

- XTP (Codejock Toolkit Pro):主控端的界面UI库。

- WinLicense:主控端使用的软件加密与保护库,用于反破解。

后门清除方案:源码级重建

清除这些隐藏在依赖库中的后门,最根本有效的方法不是费力地去分析每一行可疑代码,而是使用官方纯净的源代码重新编译所有依赖库。

对于开源库,可直接从官方渠道获取源码。对于商业库(XTP, Winlicense),则需要购买正版授权。

各库官方源码/获取地址:

编译方法:

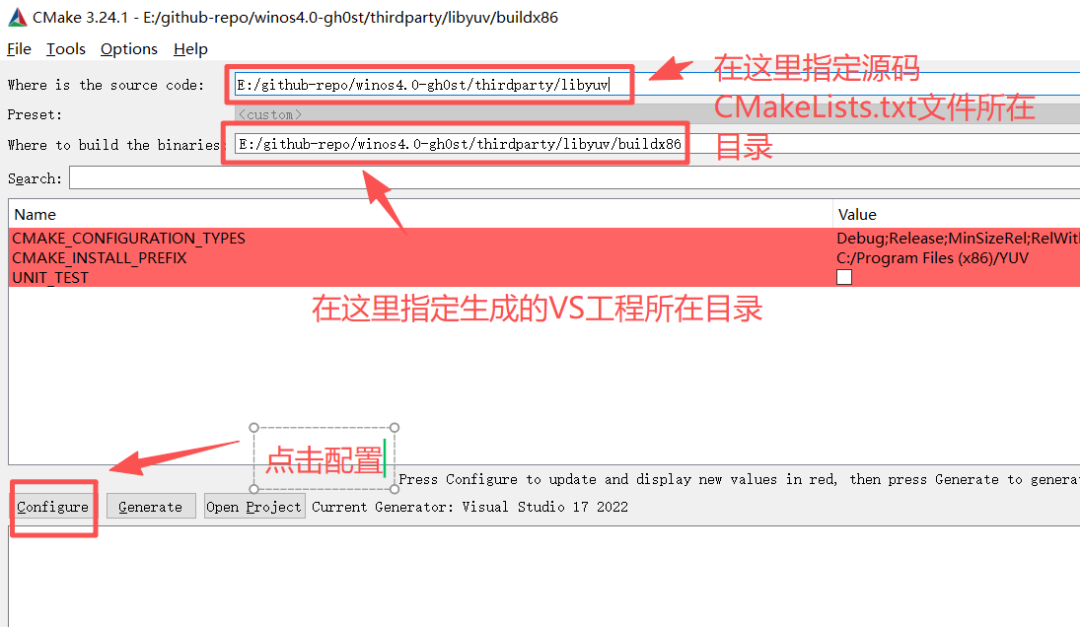

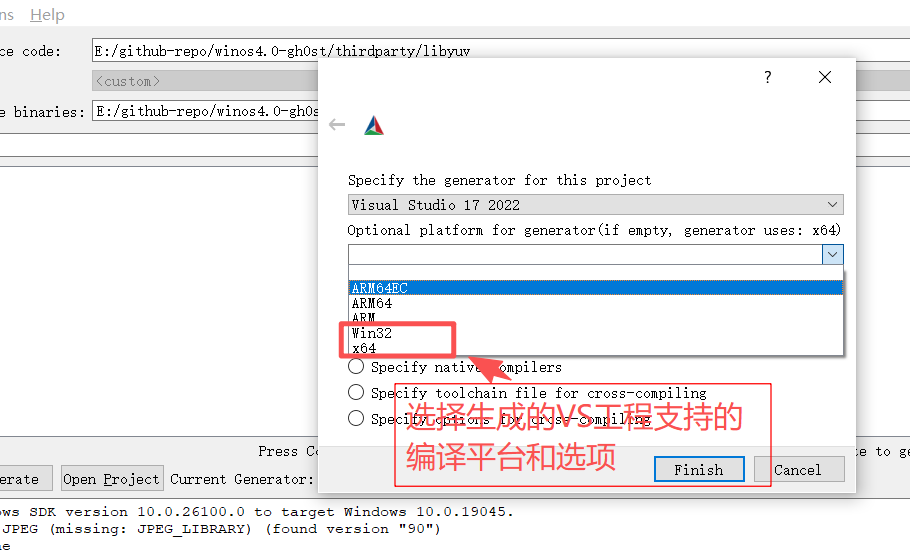

上述多数库支持使用 CMake 进行跨平台编译。在Windows环境下,可安装CMake工具,直接生成对应的Visual Studio工程文件(如Win32或x64解决方案),然后使用VS进行编译。

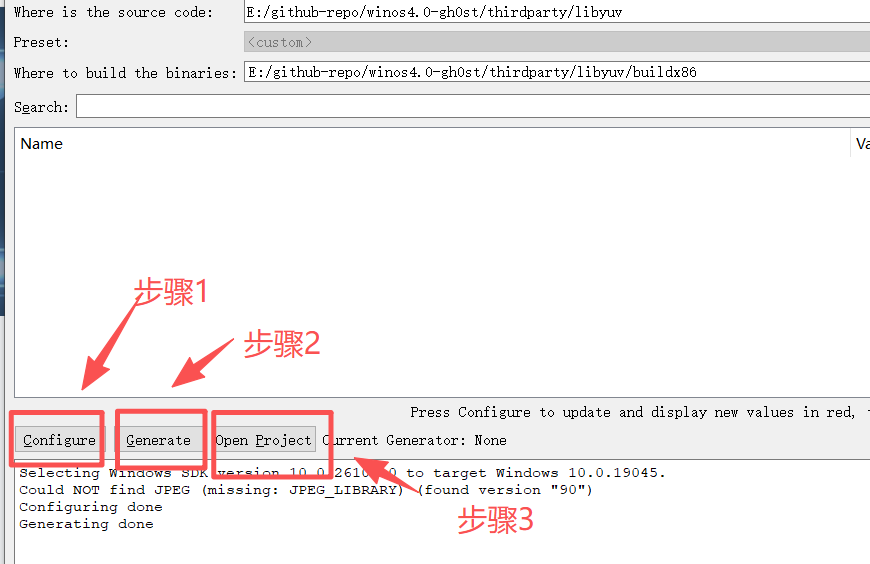

以下以编译 libyuv 库为例,展示基本流程:

- 使用CMake GUI指定源码路径和构建路径。

- 配置生成器为Visual Studio对应版本。

- 生成解决方案,在指定目录打开

.sln文件进行编译。

将银狐工程中所有第三方依赖替换为自行编译的“干净”库文件后,源自这些库的后门风险便得以彻底清除。

总结与学习路径

银狐远控的源码结构清晰,模块化程度高,是一份非常适合用于学习C++ Windows服务器编程和安全工程的实战项目。

要深入理解并安全地研究这套代码,建议掌握以下知识体系:

- 扎实的C/C++语言基础。

- Windows多线程编程知识。

- Windows网络编程模型(如IOCP)。

- 基础的汇编语言与安全工程知识,用于理解潜在的漏洞与防护机制。

如果你希望系统性地提升C++服务器编程能力,可以参考相关的专业教程与书籍。对于安全工程入门,可以从《x64汇编与shellcode入门教程》等系列专栏开始,逐步建立对底层执行机制和漏洞利用的理解。

通过“源码替换,重新编译”这一核心操作,我们不仅清除了银狐远控的已知后门,更完成了一次对软件供应链安全的实践认知。在研究和复用任何开源或遗留项目时,审计其第三方依赖的安全性,始终是至关重要的一步。 |