PortSwigger公司近期对ActiveScan++扩展进行了重要升级,显著增强了Burp Suite的扫描能力。此次升级的核心亮点是新增了对关键React2Shell漏洞(CVE-2025-55182和CVE-2025-66478)的自动检测功能,为安全研究人员和渗透测试人员识别和防御此类新型威胁提供了强大工具。

高危漏洞威胁React应用安全

React2Shell是影响React应用的服务器端请求伪造(SSRF)漏洞,该漏洞允许攻击者在受影响的服务器上执行任意shell命令,最终可能导致完整的远程代码执行(RWE)。这使得攻击者能够完全控制服务器。如今,通过Burp Suite的常规扫描流程,测试人员便能有效识别此类0Day风险,从而加强对已出现在生产环境中的复杂漏洞链的防御。

ActiveScan++增强扫描功能

ActiveScan++在Burp Suite标准主动与被动扫描的基础上,增加了对高级应用行为的低开销检查。它能够发现许多标准扫描器难以察觉的细微安全问题,例如由主机头操作(Host Header Manipulation)引发的多种攻击,包括密码重置投毒、Web缓存投毒以及DNS重绑定攻击等。

新增高危漏洞检测能力

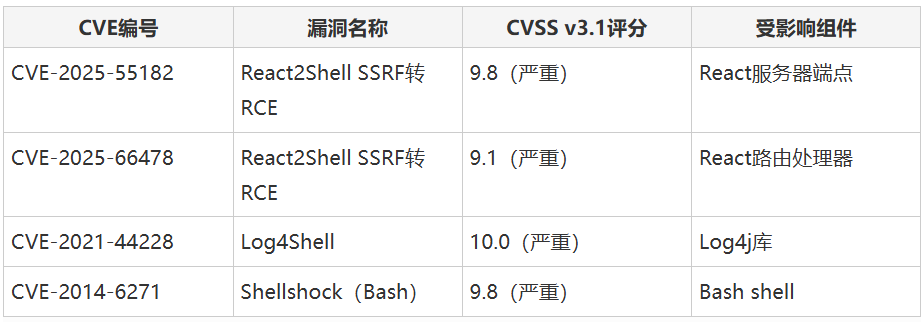

本次更新极大地扩展了对已知高危CVE漏洞的检测覆盖范围。除了核心的React2Shell漏洞外,扩展现在还支持检测Shellshock和Log4Shell等历史著名漏洞。此外,测试人员还能从多项增强功能中受益,例如Unicode绕过检测、在模糊测试期间触发的被动扫描以及HTTP基本认证插入点的自动识别。

无缝集成与使用建议

ActiveScan++的集成过程简单无缝。当用户启动标准的Burp主动扫描任务时,该扩展会自动运行其所有检查,扫描结果会按严重程度分类,清晰地展示在Burp Suite的扫描仪表板中。需要注意的是,在对共享托管环境进行主机头测试时应保持谨慎,因为相关操作可能会将请求意外重定向到非目标应用。

此次升级正值React生态系统SSRF漏洞利用事件增多之际,对于保障Web应用安全至关重要。开发者应及时通过严格的输入验证和请求白名单机制来修补此类漏洞。Burp Suite用户可立即从BApp商店下载或更新ActiveScan++扩展以使用新功能。

参考来源:

Burp Suite’s Scanning Arsenal Powered With Detection for Critical React2Shell Vulnerabilities

https://cybersecuritynews.com/burp-suite-react2shell-vulnerabilities/ |