在针对关键的远程代码执行漏洞发布补丁不到一周后,React 团队又披露了三个影响 React Server Components 的新安全漏洞。这些漏洞是安全研究人员在尝试绕过此前被称为“React2Shell”的漏洞缓解措施时发现的。

漏洞风险分析

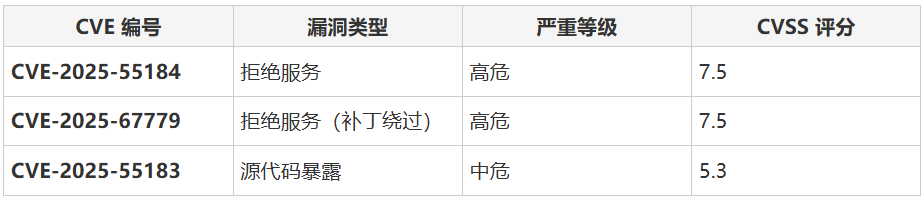

尽管最初修复RCE漏洞的补丁仍然有效,但新发现的漏洞引入了拒绝服务和服务器端源代码未授权暴露的风险。React 团队强调,之前发布的更新(版本 19.0.2、19.1.3 和 19.2.2)包含了不完整的修复,需要立即进行第二轮升级。

其中最高危的漏洞涉及拒绝服务攻击向量。安全研究人员发现,向 Server Functions 端点发送恶意的 HTTP 请求,可以触发 React 反序列化过程中的无限循环,导致服务器进程挂起并耗尽所有可用 CPU 资源,最终使得应用程序不可用。

漏洞详情与影响范围

另一个被评估为中危的漏洞允许攻击者通过操纵 HTTP 请求来泄露 Server Functions 的源代码。虽然像环境变量这样的运行时密钥仍然保持安全,但函数内任何硬编码的密钥或业务逻辑都可能被暴露。

受影响版本与修复方案

这些漏洞影响 react-server-dom-webpack、react-server-dom-parcel 和 react-server-dom-turbopack 这些软件包。使用 Next.js、Waku 和 React Router 等现代前端框架 构建应用的开发者可能会受到影响。

本周早些时候发布的初始补丁并不完整。如果您当前正在运行 19.0.2、19.1.3 或 19.2.2 版本,您的应用仍然可能遭受 DoS 攻击。开发者必须立即升级至以下安全版本:

- 19.0.x 分支:升级至 19.0.3

- 19.1.x 分支:升级至 19.1.4

- 19.2.x 分支:升级至 19.2.3

React 团队指出,在高调披露漏洞后通常会发现后续的漏洞,这与“Log4Shell”事件类似,社区的深入调查往往会发现相邻的缺陷。这些新漏洞的发现归功于安全研究人员 Andrew MacPherson、RyotaK 和 Shinsaku Nomura。此次事件再次提醒开发者,在涉及服务器端处理和反序列化的场景下,必须持续关注应用安全动态并及时更新依赖。

参考来源:

New Vulnerabilities in React Server Components Allow DoS Attacks and Source Code Leaks |