在对某高校进行安全测试时,发现其官方小程序中有一个“学生缴费”入口。点击该入口后,系统弹出了一个帮助文档,其中提到了使用“学号”和“姓名”进行登录的方式,并且旁边还存在“证件号登录”选项。这通常意味着登录后可能会访问到包含个人敏感信息的系统。

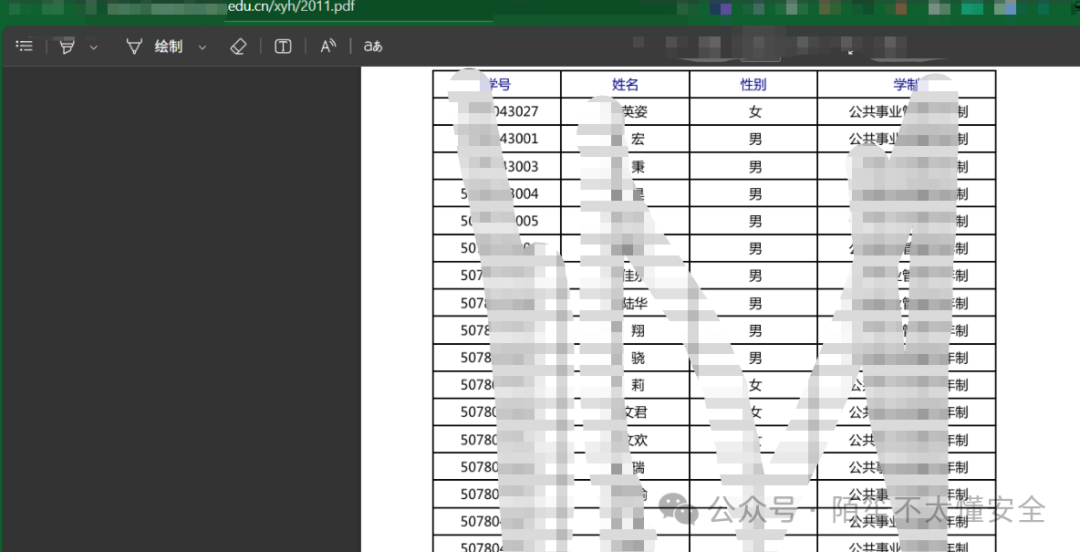

为了获取有效的学号,尝试使用了特定的谷歌语法进行信息搜集:

site:xxx.edu.cn && “学号” && filetype:xlsx

site:xxx.edu.cn && “学号” && filetype:pdf

成功获取到学号后,按照步骤来到登录界面进行尝试。

登录尝试未能成功。于是转换思路,根据系统开发方的名称去查询其备案信息,并成功发现了与此服务商相关的其他域名资产。

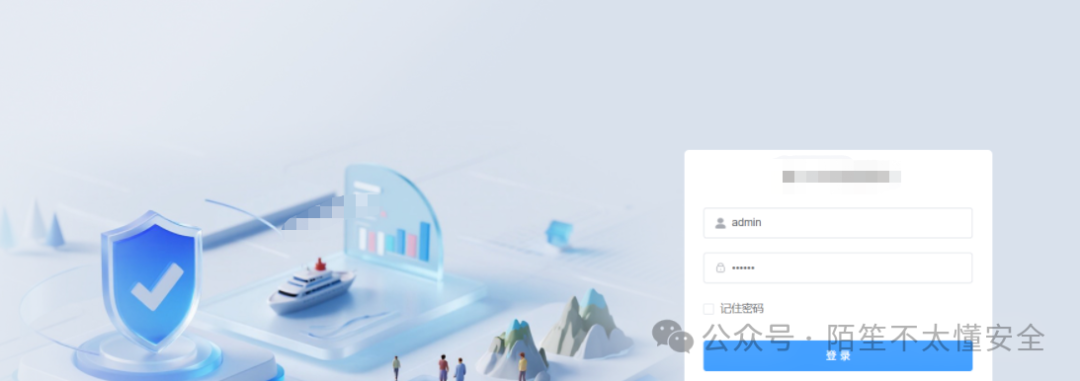

将新发现的域名提交给ARL(Asset Reconnaissance Lighthouse,灯塔)资产侦察系统进行信息收集。收集完毕后,在灯塔的资产列表中进行测试时,发现了一个管理系统后台。

该系统后台的登录页面直接显示了默认的账号和密码。使用该凭证尝试登录,成功进入了系统后台。有效的信息收集往往是安全测试中的关键环节。

虽然漏洞看似简单,存在重复提交的可能,但经过验证,该漏洞被成功确认并收录。

从后台的系统信息可以明确判定该资产归属于目标高校。为进一步确认,也与相关平台进行了核实,确认该漏洞符合提交规范。该漏洞在第二天被迅速修复。

后续通过Fofa、Hunter等网络空间测绘引擎进行检索,均未发现此资产。这表明,许多安全研究人员在信息收集阶段可能过度依赖主流的资产测绘工具,从而遗漏了一些未被广泛收录的边缘资产。默认或弱口令漏洞依然是常见的风险点,在各类系统中都需要重点排查。

|