一、Netfilter的设计哲学

1.1 核心设计思想

Netfilter的设计遵循几个关键原则:

| 设计原则 |

具体体现 |

类比说明 |

| 模块化 |

通过钩子点(hook points)和独立的处理模块 |

像乐高积木,每个功能模块可独立添加/移除 |

| 可扩展性 |

支持动态加载内核模块添加新功能 |

手机APP,需要什么功能就安装什么 |

| 无侵入性 |

对正常网络流量路径影响最小 |

高速公路上的收费站,正常车辆快速通过,只拦截需要检查的 |

| 分层处理 |

针对不同网络层(IP、ARP等)分别处理 |

快递分拣中心,对不同类型的包裹走不同流水线 |

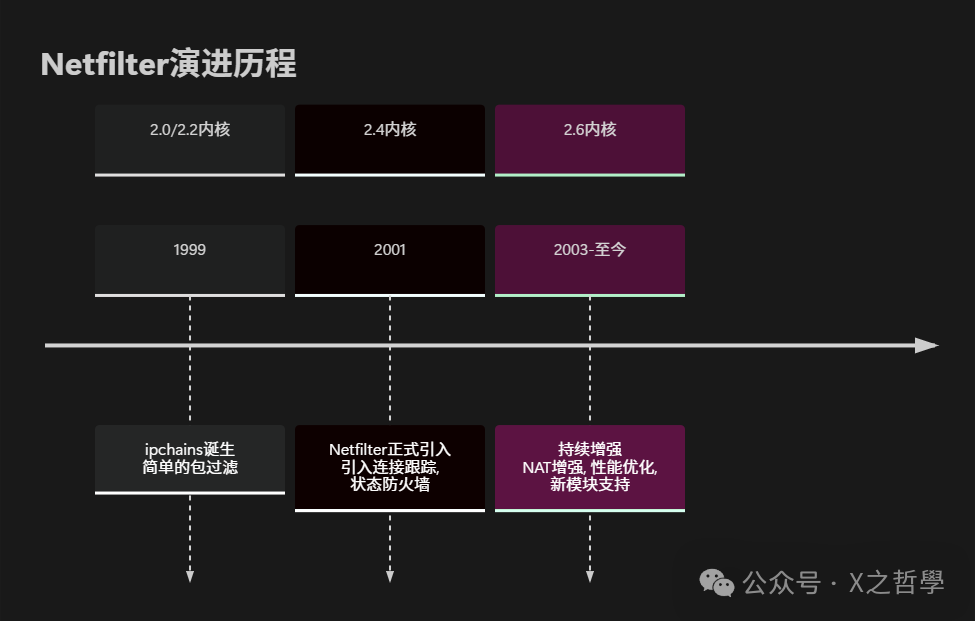

1.2 历史演进

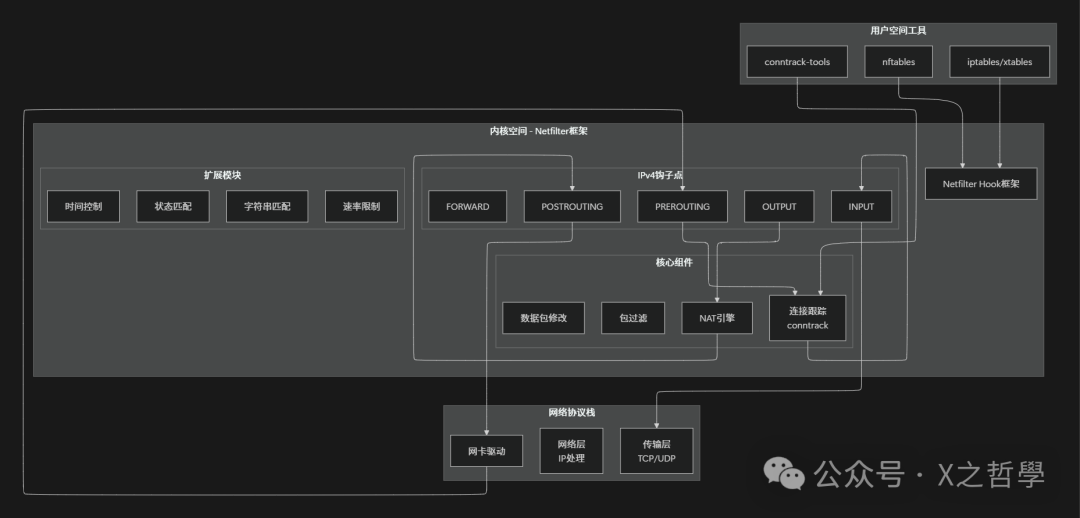

二、Netfilter架构总览

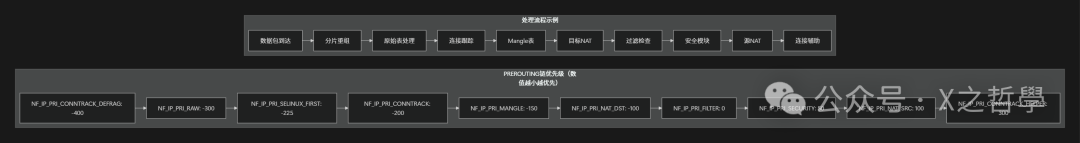

2.1 整体架构图

2.2 五个关键钩子点详解

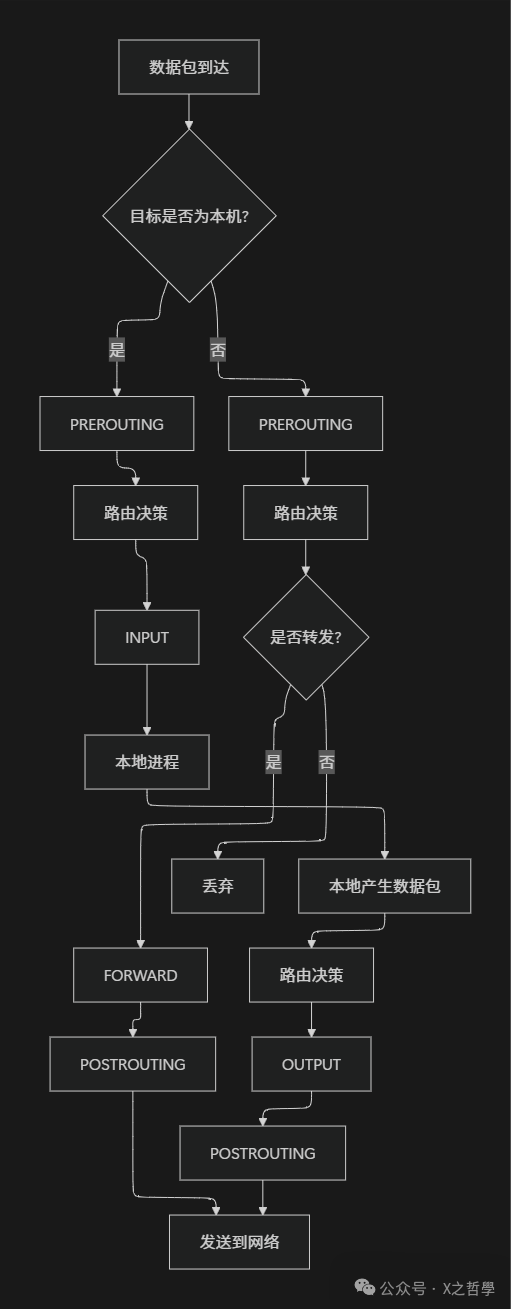

这五个钩子点是Netfilter的“检查站”,数据包必须经过这些点:

生活化比喻:想象一个大型办公楼的邮件处理中心:

- PREROUTING:邮件刚到达大楼,还没决定送给哪个部门

- INPUT:邮件确定送给本楼员工,正在送往具体办公室

- FORWARD:邮件只是路过,从一个入口送到另一个出口

- OUTPUT:本楼员工寄出的邮件,准备离开大楼

- POSTROUTING:所有要离开大楼的邮件,统一贴上快递单

作为Linux内核网络栈的核心过滤框架,Netfilter通过这五个钩子点实现了对数据包生命周期的全面控制。

三、核心数据结构深度剖析

3.1 关键数据结构

3.1.1 sk_buff - 数据包的载体

// 简化的sk_buff结构(实际有150+字段)

struct sk_buff {

/* 这两个字段必须放在最前面 */

struct sk_buff *next;

struct sk_buff *prev;

/* 数据包状态 */

ktime_t tstamp; // 时间戳

struct sock *sk; // 关联的socket

struct net_device *dev; // 输入/输出设备

/* 数据区管理 */

unsigned int len, data_len; // 数据长度

__u16 mac_len, hdr_len;// 头部长度

/* 协议头指针 */

union {

struct tcphdr *th;

struct udphdr *uh;

struct icmphdr *icmph;

struct igmphdr *igmph;

struct iphdr *ipiph;

unsigned char *raw;

} h;

union {

struct iphdr *iph;

struct ipv6hdr *ipv6h;

struct arphdr *arph;

unsigned char *raw;

} nh;

union {

unsigned char *raw;

} mac;

/* Netfilter相关字段 */

struct nf_conntrack *nfct; // 连接跟踪信息

struct sk_buff_extensions *extensions;

/* 标记位 */

__u8 cloned:1,

nohdr:1,

pfmemalloc:1,

ooo_okay:1,

nf_trace:1;

__u8 ip_summed:2; // 校验和状态

__u8 encapsulation:1; // 是否封装包

__be16 protocol; // 协议类型

__u16 transport_header; // 传输层头偏移

__u16 network_header; // 网络层头偏移

__u16 mac_header; // MAC头偏移

};

内存布局可视化:

sk_buff控制头 skb_shared_info

┌─────────────────┐ ┌─────────────────┐

│ next │ │ dataref (引用计数)│

│ prev │ │ nr_frags │

│ dev │ │ frags[] │

│ ... │ │ ... │

│ head ───────┼──►│ │

│ data │ │ │

│ tail │ │ │

│ end ───────┼──►│ │

└─────────────────┘ └─────────────────┘

│ │

▼ ▼

线性数据区 分片数据

┌─────────────────┐ ┌─────────────────┐

│ MAC头 | IP头 │ │ 分片1 | 分片2...│

│ TCP头 | 数据 │ │ │

│ ... │ │ │

└─────────────────┘ └─────────────────┘

3.1.2 nf_hook_ops - 钩子操作结构

struct nf_hook_ops {

struct list_head list; // 链表节点

/* 用户自定义的钩子函数 */

nf_hookfn *hook; // 核心处理函数

struct module *owner; // 模块所有者

void *priv; // 私有数据

u_int8_t pf; // 协议族 PF_INET等

unsigned int hooknum; // 钩子点编号

/* 优先级:数值越小越先执行 */

int priority; // NF_IP_PRI_FIRST等

};

3.2 钩子优先级系统

优先级数值表:

| 优先级常量 |

数值 |

典型用途 |

执行顺序 |

| NF_IP_PRI_FIRST |

INT_MIN |

保留 |

最先 |

| NF_IP_PRI_CONNTRACK_DEFRAG |

-400 |

分片重组 |

1 |

| NF_IP_PRI_RAW |

-300 |

原始表处理 |

2 |

| NF_IP_PRI_SELINUX_FIRST |

-225 |

SELinux |

3 |

| NF_IP_PRI_CONNTRACK |

-200 |

连接跟踪 |

4 |

| NF_IP_PRI_MANGLE |

-150 |

数据包修改 |

5 |

| NF_IP_PRI_NAT_DST |

-100 |

目标地址转换 |

6 |

| NF_IP_PRI_FILTER |

0 |

包过滤 |

7 |

| NF_IP_PRI_SECURITY |

50 |

安全模块 |

8 |

| NF_IP_PRI_NAT_SRC |

100 |

源地址转换 |

9 |

| NF_IP_PRI_CONNTRACK_HELPER |

300 |

连接跟踪辅助 |

10 |

| NF_IP_PRI_CONNTRACK_CONFIRM |

INT_MAX |

连接确认 |

最后 |

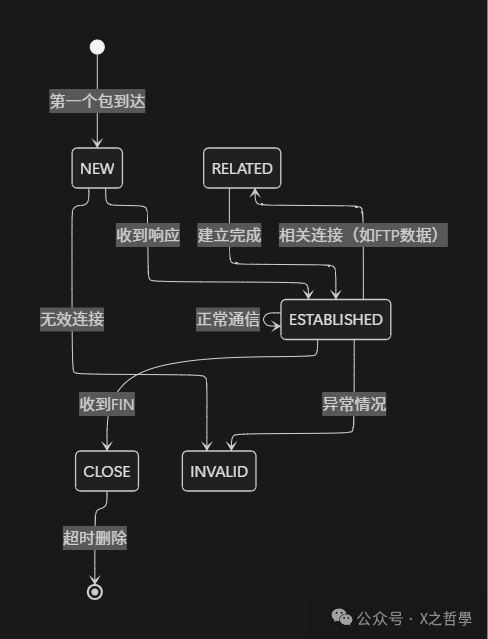

四、连接跟踪(Conntrack):有状态的秘密

4.1 连接跟踪的工作原理

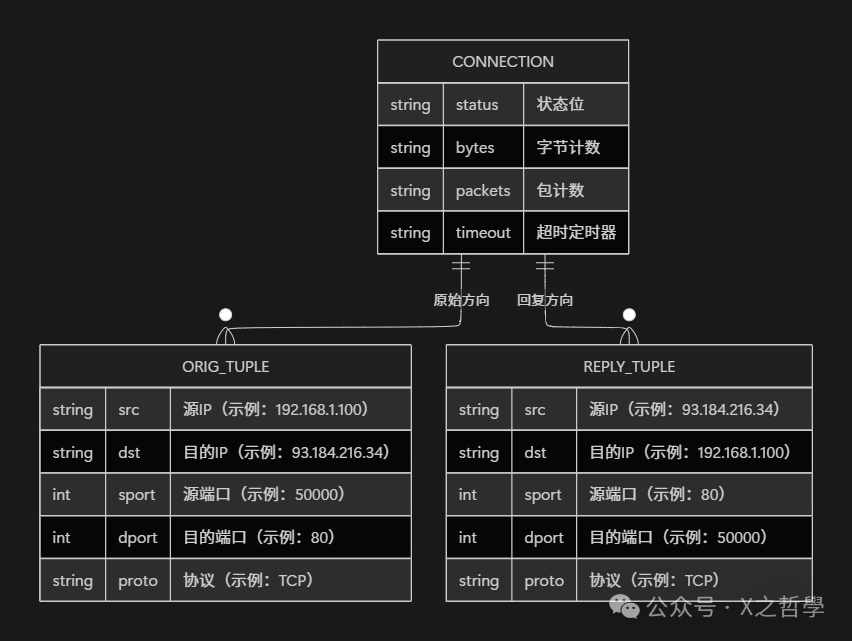

4.2 连接跟踪数据结构

// 连接跟踪的核心结构

struct nf_conntrack_tuple {

struct {

__be32 src; // 源地址

__be32 dst; // 目标地址

union {

__be16 all; // 所有协议

} u; // 协议相关

u8 protonum; // 协议号

u8 dir; // 方向

} src;

struct {

__be32 src;

__be32 dst;

union {

__be16 all;

struct {

__be16 port; // 端口号

} tcp; // TCP专用

struct {

__be16 port;

} udp; // UDP专用

} u;

u8 protonum;

} dst;

};

struct nf_conn {

// 引用计数和状态

struct nf_conntrack ct_general;

// 连接元数据

struct nf_conntrack_tuple_hash tuplehash[IP_CT_DIR_MAX];

// 连接状态

unsigned long status; // 状态位图

// 超时和定时器

struct timer_list timeout;

// 协议特定数据

union nf_conntrack_proto proto;

// 扩展支持

struct nf_ct_ext *ext;

// 连接统计

u_int64_t bytes[IP_CT_DIR_MAX];

u_int32_t packets[IP_CT_DIR_MAX];

};

4.3 连接跟踪表示例

假设一个TCP连接:192.168.1.100:50000 → 93.184.216.34:80

连接跟踪是实现有状态防火墙和NAT的基石,是网络安全策略得以精确执行的关键技术。

五、NAT实现机制深度解析

5.1 NAT类型对比

| NAT类型 |

工作时机 |

修改内容 |

典型应用场景 |

| SNAT(源地址转换) |

POSTROUTING |

修改源IP/端口 |

局域网共享上网 |

| DNAT(目标地址转换) |

PREROUTING |

修改目标IP/端口 |

端口转发,负载均衡 |

| MASQUERADE(动态SNAT) |

POSTROUTING |

动态选择源IP |

拨号上网,动态IP |

| REDIRECT(重定向) |

PREROUTING |

目标IP改为本机 |

透明代理,端口重定向 |

5.2 NAT核心代码流程

// 简化的NAT处理函数

unsigned int nf_nat_in(void *priv,

struct sk_buff *skb,

const struct nf_hook_state *state)

{

struct nf_conn *ct;

enum ip_conntrack_info ctinfo;

unsigned int ret;

// 获取连接跟踪信息

ct = nf_ct_get(skb, &ctinfo);

if (!ct)

return NF_ACCEPT;

// 处理新连接

if (ctinfo == IP_CT_NEW || ctinfo == IP_CT_RELATED) {

// 查找NAT规则

if (!nf_nat_initialized(ct, maniptype)) {

ret = nf_nat_rule_find(skb, hooknum, in, out, ct);

if (ret != NF_ACCEPT)

return ret;

}

}

// 执行NAT转换

return nf_nat_packet(ct, ctinfo, hooknum, skb);

}

// NAT转换核心函数

unsigned int nf_nat_packet(struct nf_conn *ct,

enum ip_conntrack_info ctinfo,

unsigned int hooknum,

struct sk_buff *skb)

{

// 根据连接方向确定转换类型

if (maniptype == NF_NAT_MANIP_SRC)

return nf_nat_manip_pkt(skb, ct, ctinfo,

NF_NAT_MANIP_SRC);

else

return nf_nat_manip_pkt(skb, ct, ctinfo,

NF_NAT_MANIP_DST);

}

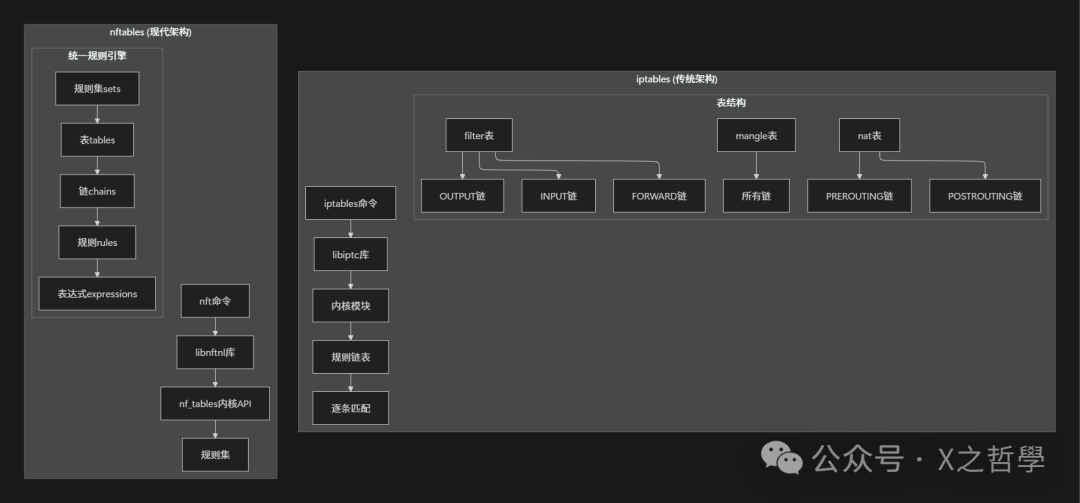

六、iptables vs nftables:新旧架构对比

6.1 架构差异

6.2 详细对比表

| 特性维度 |

iptables |

nftables |

优势分析 |

| 规则语法 |

每条命令一个规则 |

声明式,批量操作 |

nftables更简洁,易于管理 |

| 性能 |

线性匹配O(n) |

可能有O(1)查找 |

nftables处理大量规则时更快 |

| 数据结构 |

链表存储 |

红黑树/哈希表 |

nftables查找效率更高 |

| 扩展性 |

需要加载模块 |

内置表达式系统 |

nftables更灵活 |

| IPv4/IPv6 |

需要iptables/ip6tables |

统一处理 |

nftables统一配置 |

| 状态跟踪 |

需要state模块 |

内置连接跟踪 |

nftables集成度更高 |

| 配置保存 |

iptables-save |

nft list ruleset |

nftables原生支持 |

| 调试支持 |

有限 |

内置跟踪和日志 |

nftables更强大 |

随着技术发展,现代运维/DevOps实践中更推荐使用功能更强大、语法更简洁的nftables作为iptables的长期替代方案。

七、实战:编写一个简单的Netfilter模块

7.1 最简单的包过滤模块

/*

* simple_drop.c - 丢弃所有TCP数据包的简单netfilter模块

*/

#include <linux/module.h>

#include <linux/kernel.h>

#include <linux/netfilter.h>

#include <linux/netfilter_ipv4.h>

#include <linux/ip.h>

#include <linux/tcp.h>

static struct nf_hook_ops nfho;

// 我们的钩子函数

unsigned int hook_func(void *priv,

struct sk_buff *skb,

const struct nf_hook_state *state)

{

struct iphdr *iph;

struct tcphdr *tcph;

// 获取IP头

iph = ip_hdr(skb);

if (!iph)

return NF_ACCEPT;

// 只处理TCP包

if (iph->protocol != IPPROTO_TCP)

return NF_ACCEPT;

// 获取TCP头

tcph = tcp_hdr(skb);

if (!tcph)

return NF_ACCEPT;

// 打印日志(实际生产环境应该用pr_debug等)

printk(KERN_INFO "Dropping TCP packet from %pI4:%d to %pI4:%d\n",

&iph->saddr, ntohs(tcph->source),

&iph->daddr, ntohs(tcph->dest));

// 丢弃数据包

return NF_DROP;

}

// 模块初始化

static int __init simple_drop_init(void)

{

printk(KERN_INFO "Simple drop module loaded\n");

// 设置钩子操作

nfho.hook = hook_func; // 处理函数

nfho.hooknum = NF_INET_PRE_ROUTING; // 在PREROUTING点

nfho.pf = PF_INET; // IPv4

nfho.priority = NF_IP_PRI_FIRST; // 最高优先级

// 注册钩子

nf_register_net_hook(&init_net, &nfho);

return 0;

}

// 模块卸载

static void __exit simple_drop_exit(void)

{

printk(KERN_INFO "Simple drop module unloaded\n");

nf_unregister_net_hook(&init_net, &nfho);

}

module_init(simple_drop_init);

module_exit(simple_drop_exit);

MODULE_LICENSE("GPL");

MODULE_AUTHOR("Your Name");

MODULE_DESCRIPTION("A simple packet dropping netfilter module");

7.2 Makefile

obj-m := simple_drop.o

KVERSION := $(shell uname -r)

all:

make -C /lib/modules/$(KVERSION)/build M=$(PWD) modules

clean:

make -C /lib/modules/$(KVERSION)/build M=$(PWD) clean

install:

sudo insmod simple_drop.ko

uninstall:

sudo rmmod simple_drop

八、调试和监控工具大全

8.1 常用命令工具

# 1. 查看连接跟踪表

conntrack -L

conntrack -L -p tcp --dport 80

conntrack -L -s 192.168.1.100

# 2. 监控连接跟踪事件

conntrack -E

# 3. 查看netfilter规则

# iptables

iptables -L -n -v

iptables -t nat -L -n -v

iptables -t mangle -L -n -v

# nftables

nft list ruleset

nft list tables

nft list chain ip filter INPUT

# 4. 实时监控日志

tail -f /var/log/kern.log | grep -E "(NETFILTER|CONNTRACK|IPTABLES)"

# 5. 数据包跟踪

xtables-monitor -t

8.2 高级调试技巧

# 1. 启用netfilter调试日志

echo 'module nf_conntrack +p' > /sys/kernel/debug/dynamic_debug/control

echo 'module iptable_filter +p' > /sys/kernel/debug/dynamic_debug/control

# 2. 使用systemtap跟踪(需要安装systemtap)

# 跟踪所有被DROP的数据包

stap -e 'probe kernel.function("nf_hook_slow").return {

if ($retval == 0) # NF_DROP

printf("DROP at %s: %s\n", probefunc(), kernel_string($skb->dev->name))

}'

# 3. 使用perf分析性能

perf record -e skb:* -a

perf report

# 4. 查看/proc信息

cat /proc/net/ip_conntrack # 旧版内核

cat /proc/net/nf_conntrack # 新版内核

cat /proc/net/stat/nf_conntrack # 统计信息

8.3 连接跟踪表状态分析

# 连接跟踪表状态统计

grep conntrack /proc/slabinfo

# 查看连接跟踪超时设置

cat /proc/sys/net/netfilter/nf_conntrack_tcp_timeout_established

cat /proc/sys/net/netfilter/nf_conntrack_udp_timeout

# 调整连接跟踪表大小

echo 131072 > /proc/sys/net/netfilter/nf_conntrack_max

九、性能优化最佳实践

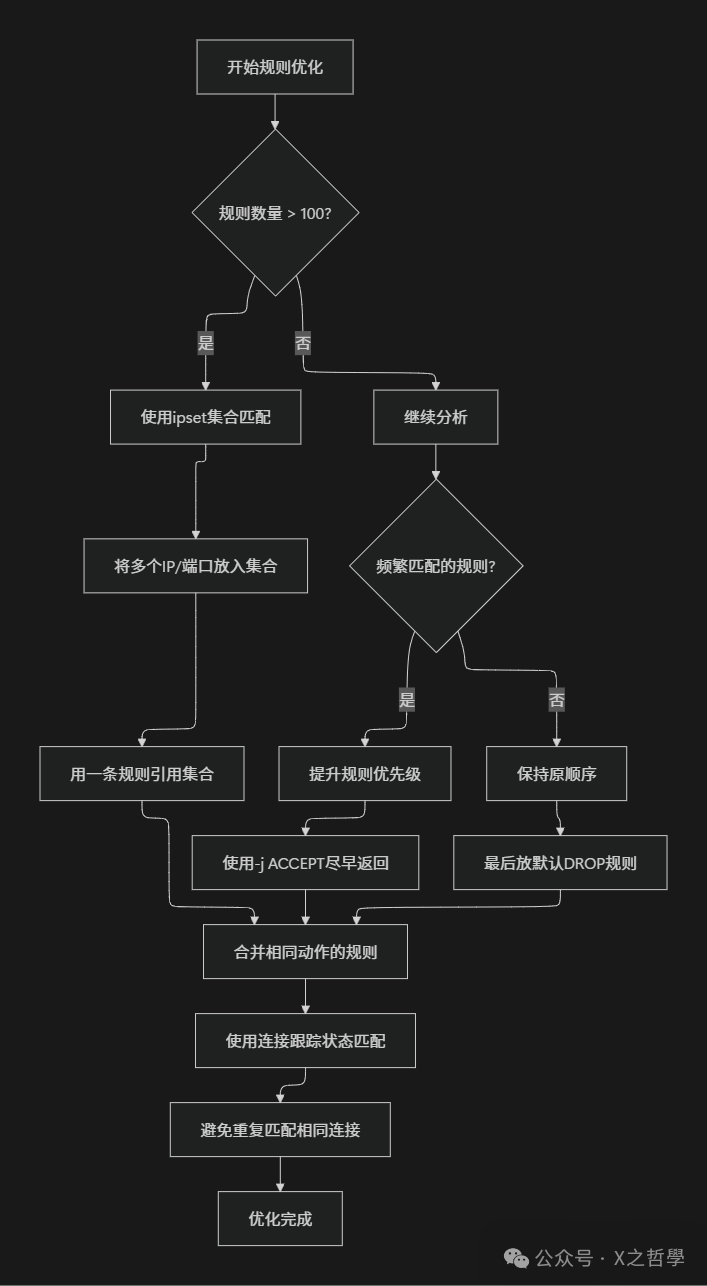

9.1 规则优化策略

9.2 性能调优参数

# 调整内核参数优化netfilter性能

# 1. 连接跟踪相关

# 增加连接跟踪表大小

echo 262144 > /proc/sys/net/nf_conntrack_max

echo 196608 > /proc/sys/net/netfilter/nf_conntrack_buckets

# 调整TCP连接跟踪超时(根据服务类型)

echo 1200 > /proc/sys/net/netfilter/nf_conntrack_tcp_timeout_established

echo 60 > /proc/sys/net/netfilter/nf_conntrack_tcp_timeout_syn_sent

echo 300 > /proc/sys/net/netfilter/nf_conntrack_tcp_timeout_close_wait

# 2. 网络栈优化

# 启用时间戳,有助于连接跟踪

echo 1 > /proc/sys/net/ipv4/tcp_timestamps

# 调整接收队列大小

echo 4096 > /proc/sys/net/core/netdev_max_backlog

# 3. Netfilter特定优化

# 启用连接跟踪辅助(有助于FTP等协议)

modprobe nf_conntrack_ftp

# 禁用不需要的NAT帮助模块

# rmmod nf_nat_ftp # 如果不使用FTP

# 4. 使用nftables的流量分组(flowtable)加速

nft add table ip filter

nft add flowtable ip filter ft { hook ingress priority 0\; devices = { eth0 }\; }

nft add rule ip filter forward ip protocol tcp flow offload @ft

十、安全加固指南

10.1 基础防火墙配置示例

#!/bin/bash

# 基础防火墙配置脚本

# 默认策略:拒绝所有,允许特定

iptables -P INPUT DROP

iptables -P FORWARD DROP

iptables -P OUTPUT ACCEPT

# 允许回环接口

iptables -A INPUT -i lo -j ACCEPT

iptables -A OUTPUT -o lo -j ACCEPT

# 允许已建立的连接和相关的连接

iptables -A INPUT -m conntrack --ctstate ESTABLISHED,RELATED -j ACCEPT

# 允许ICMP(ping)

iptables -A INPUT -p icmp --icmp-type echo-request -j ACCEPT

# 允许SSH(限制频率)

iptables -A INPUT -p tcp --dport 22 -m conntrack --ctstate NEW \

-m recent --set --name SSH

iptables -A INPUT -p tcp --dport 22 -m conntrack --ctstate NEW \

-m recent --update --seconds 60 --hitcount 4 --name SSH -j DROP

iptables -A INPUT -p tcp --dport 22 -j ACCEPT

# 允许HTTP/HTTPS

iptables -A INPUT -p tcp --dport 80 -j ACCEPT

iptables -A INPUT -p tcp --dport 443 -j ACCEPT

# 记录被拒绝的数据包(限制日志频率)

iptables -A INPUT -m limit --limit 5/min -j LOG \

--log-prefix "iptables denied: " --log-level 7

# 保存配置(根据不同发行版)

iptables-save > /etc/iptables/rules.v4

10.2 防DDoS配置

# 防SYN洪水攻击

iptables -N SYN_FLOOD

iptables -A SYN_FLOOD -p tcp --syn \

-m limit --limit 10/s --limit-burst 20 -j RETURN

iptables -A SYN_FLOOD -j DROP

iptables -A INPUT -p tcp --syn -j SYN_FLOOD

# 防ICMP洪水

iptables -A INPUT -p icmp --icmp-type echo-request \

-m limit --limit 1/s -j ACCEPT

# 防端口扫描

iptables -N PORTSCAN

iptables -A PORTSCAN -m recent --set --name portscan

iptables -A PORTSCAN -m recent --update --seconds 60 \

--hitcount 5 --name portscan -j DROP

iptables -A INPUT -p tcp --tcp-flags SYN,ACK,FIN,RST RST -j PORTSCAN

十一、总结与展望

11.1 Netfilter核心价值总结

通过本文的深入分析,我们可以看到Netfilter作为Linux内核网络栈的基石,其设计体现了几个核心价值:

- 灵活性和扩展性:模块化设计使得功能可以按需添加

- 性能与功能的平衡:通过连接跟踪实现有状态过滤而不损失太多性能

- 分层抽象:清晰的钩子点设计使得网络处理逻辑清晰

- 向后兼容:从ipchains到iptables再到nftables,保持了良好的兼容性

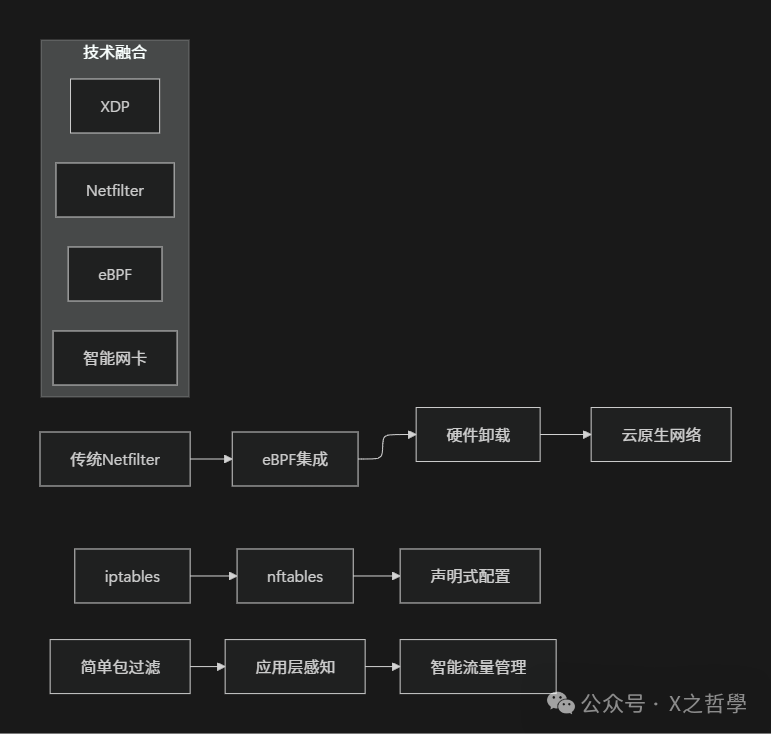

11.2 未来发展趋势