美国网络安全和基础设施安全局(CISA)近期将华硕Live Update工具的一个恶意代码漏洞添加至其“已知被利用漏洞(KEV)”目录,此举向相关用户与机构发出了紧急风险警示。

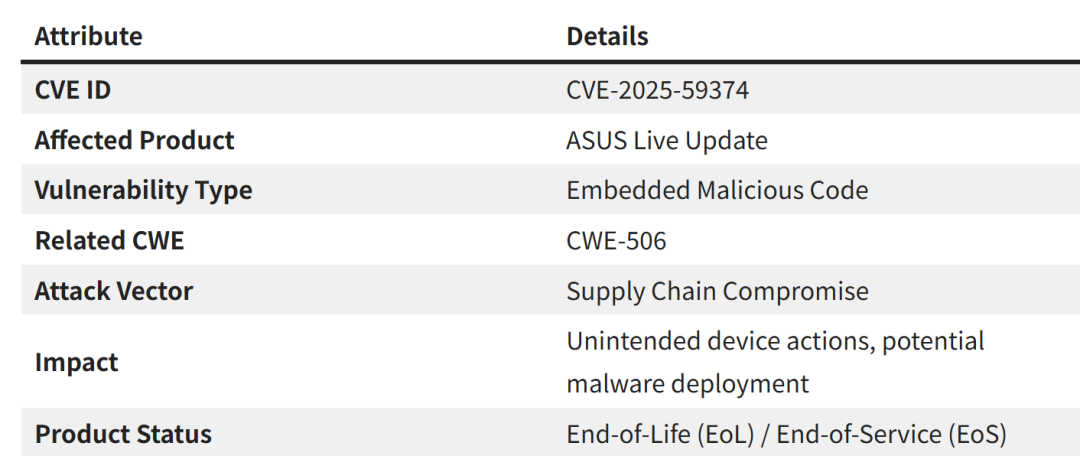

该漏洞编号为CVE-2025-59374,影响华硕Live Update工具。该工具是华硕设备的核心组件,负责推送官方固件与软件更新,本应是保障设备安全的关键部分。

根据CISA公告,部分华硕Live Update客户端在分发过程中被植入了恶意代码,源头是攻击者实施的供应链妥协攻击。这意味着官方更新工具在供应链环节被篡改,变成了攻击载体。

被篡改的工具版本会对满足特定条件的设备执行非预期操作,可能导致设备被远程接管、部署恶意软件,或成为渗透网络的跳板。攻击者筛选目标的逻辑尚未公开,但“精准定位”暗示这可能是一场技术较高的定向攻击。

更值得警惕的是,CISA指出受影响的华硕Live Update产品已处于“生命周期结束(EoL)”或“服务终止(EoS)”状态。这意味着产品不再获得官方安全更新,漏洞无法通过常规补丁修复,用户难以消除安全隐患。

因此,CISA给出明确安全指引:若无法落实有效缓解措施,用户应立即停止使用该产品。对于美国联邦民用机构,CISA强制要求在2026年1月7日前应用厂商缓解方案或停用工具;并强烈敦促所有组织遵循相同建议。

此漏洞对应的通用弱点枚举(CWE)为CWE-506(嵌入式恶意代码),其核心风险在于恶意代码隐藏在合法软件中,利用用户信任。供应链攻击危害尤为突出,能借助官方渠道快速波及大量设备。

目前,尚无信息表明CVE-2025-59374被用于勒索软件攻击,但被列入KEV目录证实其已在真实环境中遭主动利用。

安全专家建议,组织安全团队应立即排查环境是否部署受影响的华硕Live Update组件。如果厂商提供修复方案,应第一时间应用;若无法缓解,需尽快移除或替换该软件,以切断攻击路径。 |