知名开源工作流自动化平台n8n近期披露一个高危安全漏洞,攻击者在特定条件下可利用该漏洞在目标服务器上执行任意代码。该漏洞编号为CVE-2025-68613,CVSS风险评分为9.9分(满分10分)。根据公开的npm统计数据,n8n每周下载量约为57,000次,潜在受影响面较广。

漏洞技术细节分析

npm软件包维护团队对该漏洞的描述指出:“在特定场景下,经过身份验证的用户在工作流配置期间提供的表达式,可能会在未与底层运行时充分隔离的上下文中被解析执行。这意味着一个已经通过身份验证的攻击者能够利用此缺陷,以n8n服务进程的权限在宿主机上运行任意代码。” 这种类型的漏洞通常与输入验证和上下文隔离不严有关,是Web应用安全中需要重点防范的风险。

成功利用此漏洞可能导致受影响的n8n实例被完全控制,攻击者可以借此窃取敏感数据、篡改自动化工作流,甚至执行系统级操作,对业务造成严重破坏。

影响范围与修复版本

该漏洞影响n8n版本0.211.0及以上、1.120.4以下的所有发行版。官方已在1.120.4、1.121.1和1.122.0版本中完成了修复。

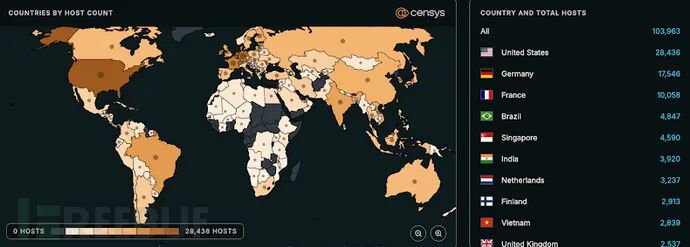

根据攻击面管理平台Censys在2025年12月22日的数据,全球范围内可能存在103,476个易受攻击的n8n实例,地域分布上以美国、德国、法国、巴西和新加坡为主。

安全加固与缓解建议

鉴于该漏洞的高危性(CVSS 9.9),强烈建议所有n8n用户立即检查当前版本,并升级至已修复的安全版本(1.120.4、1.121.1或1.122.0)。

如果因故无法立即升级,建议采取以下临时缓解措施以降低风险:

- 严格权限控制:将创建工作流和编辑工作流的权限仅分配给绝对可信的管理员用户。

- 环境强化:在云原生或容器化环境中部署n8n时,确保其运行在具有严格限制的操作系统权限和网络访问策略的环境下,遵循最小权限原则。

参考来源:

Critical n8n Flaw (CVSS 9.9) Enables Arbitrary Code Execution Across Thousands of Instances

https://thehackernews.com/2025/12/critical-n8n-flaw-cvss-99-enables.html |