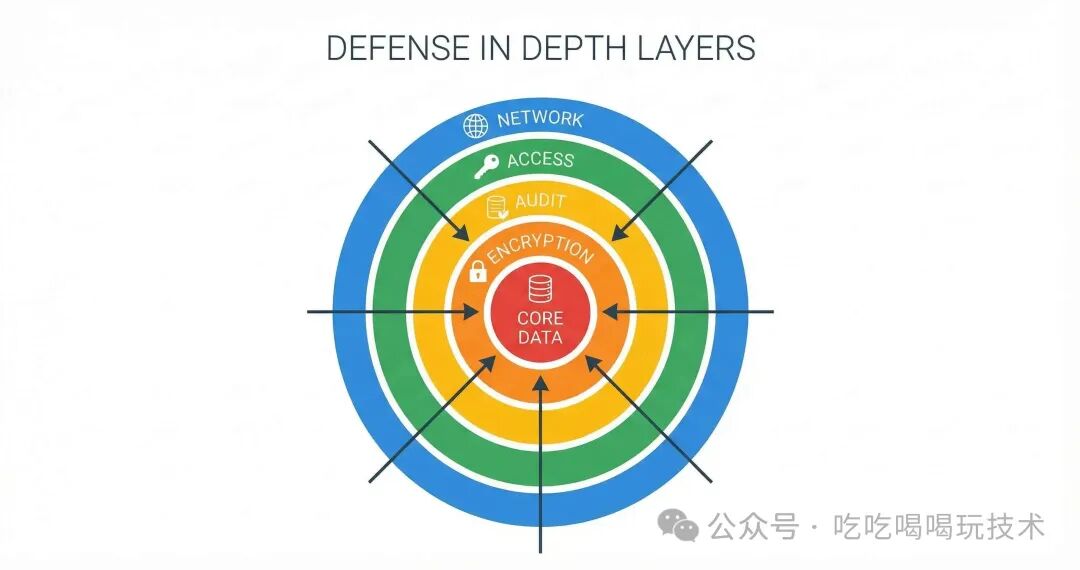

在前几篇文章中,我们探讨了Oracle数据库的权限分析、数据脱敏与统一审计技术。然而,真正的安全并非依赖单一功能,而是需要构建一套层次化、体系化的综合防御机制。这就像一座坚固的城池,不仅需要高大的城墙,还需有护城河、城门守卫、内部巡逻和密室等多重防护。今天,我们将基于Oracle数据库安全堡垒的理念,系统性地解析如何建立纵深防御体系。

什么是纵深防御?

纵深防御的核心在于:假设攻击者已经突破了某一道防线,后续的防御层依然能够有效保护核心资产。 对于数据库而言,这意味着不能仅依赖于网络防火墙和账户密码。我们必须从数据的存储、访问、使用到销毁的每一个环节,都部署相应的安全控制措施。

数据库安全堡垒的四大核心支柱

依据Oracle的安全最佳实践,一个完整的纵深防御体系可以划分为以下四个关键领域:

1. 评估与预防

目标: 在攻击发生前主动发现并消除潜在风险,缩小攻击面。

- 权限分析: 定期审查用户权限,及时回收不必要的权限,贯彻最小权限原则。

- 数据库安全评估工具: 利用Oracle提供的免费工具DBSAT,一键扫描数据库配置弱点,如弱口令、未安装的安全补丁等。

- 安全配置管理: 遵循CIS等安全基线,关闭非必要服务和默认端口,修改默认账户,这些是运维和DevOps领域的基础安全实践。

2. 访问控制

目标: 确保只有授权用户才能在规定的时间、以合规的方式访问特定数据。

- 强化认证: 强制使用复杂密码策略,或集成RADIUS、Kerberos、LDAP等外部认证源。

- 精细化授权: 严格控制DBA等高级别角色的使用,通过创建自定义角色来分配精确的权限。

- Database Vault: 这是防御内部威胁(如权限过高的DBA)的关键组件。它可以建立“安全域”,阻止即使是SYS用户访问特定的业务数据(如员工薪酬表),实现权限隔离。

3. 数据保护

目标: 确保数据即使被窃取,攻击者也无法读取其内容。

- 透明数据加密: 对存储在磁盘上的数据文件(Data Files)、备份及归档日志进行静态加密。即使存储介质丢失,数据依然安全。

- 数据脱敏: 在查询结果返回时,根据用户角色实时屏蔽敏感信息(如手机号后四位),防止通过应用程序界面造成数据泄露。

- 透明敏感数据保护: 自动化地发现数据库中的敏感数据列(如身份证号、信用卡号),并集中管理保护策略,提升策略部署效率。

4. 监控与审计

目标: 全面记录关键操作,便于事后追溯、合规报告,并对潜在违规行为形成威慑。

- 统一审计: 提供高性能、统一的审计框架,集中记录用户登录、权限变更、数据修改等所有重要活动。

- 审计保险库与数据库防火墙: 作为企业级安全与渗透防护方案,AVDF不仅能集中收集和分析来自多源的数据审计日志,还能实时监控SQL流量,主动拦截并阻断SQL注入等恶意攻击。

最佳实践实施路径图

如果你正在规划数据库安全建设,可以遵循以下由浅入深的三个阶段:

阶段一:基础合规(快速见效,成本低)

- 启用统一审计,至少记录登录失败事件和对核心业务表的DDL、DML操作。

- 运行DBSAT工具,生成评估报告,并优先修复高风险漏洞。

- 在网络层面配置防火墙规则,仅允许特定的应用服务器IP访问数据库监听端口。

阶段二:强化数据隐私(聚焦敏感数据防护)

- 完成敏感数据资产梳理,建立数据分类清单。

- 针对客服、报表系统等用户,实施数据脱敏策略。

- 对生产环境数据库实施TDE加密,保护静态数据安全。

阶段三:零信任与主动防御(构建高阶防护体系)

- 部署Database Vault,实施职责分离,限制超级用户对敏感数据的访问。

- 定期执行权限分析任务,持续优化权限模型,实现权限最小化。

- 引入AVDF,实现对企业内所有数据库活动的集中监控与实时威胁阻断。

结语

安全建设是一项持续演进的工作。Oracle Database 12c及更高版本提供了强大而丰富的安全功能套件。作为DBA或安全架构师,我们的目标并非开启所有功能,而是需要根据业务系统的实际风险等级和价值,有策略地选择和组合这些工具,构建一个适应自身需求的、稳固的数据库安全堡垒。

参考资料

- Oracle Database Security Guide

- Oracle Database Security Assessment Tool (DBSAT) User Guide

|