新版支持多因子认证(MFA)的OpenVPN管理系统已正式发布。相较于上一版本,新系统提供了六种灵活的认证方式,涵盖了从基础到极高安全等级的需求:

- 【仅证书】

- 【用户名+密码】

- 【用户名+证书+密码】

- 【用户名+密码+微软验证器】

- 【证书+微软验证器】

- 【用户名+证书+密码+微软验证器】

这一升级将OpenVPN的接入安全提升至新的高度,管理员可根据不同用户或场景,在安全与便捷之间取得最佳平衡,极大提升了运维管理的效率与精细化程度。

下面,我们将详细介绍新系统的核心功能与操作流程。

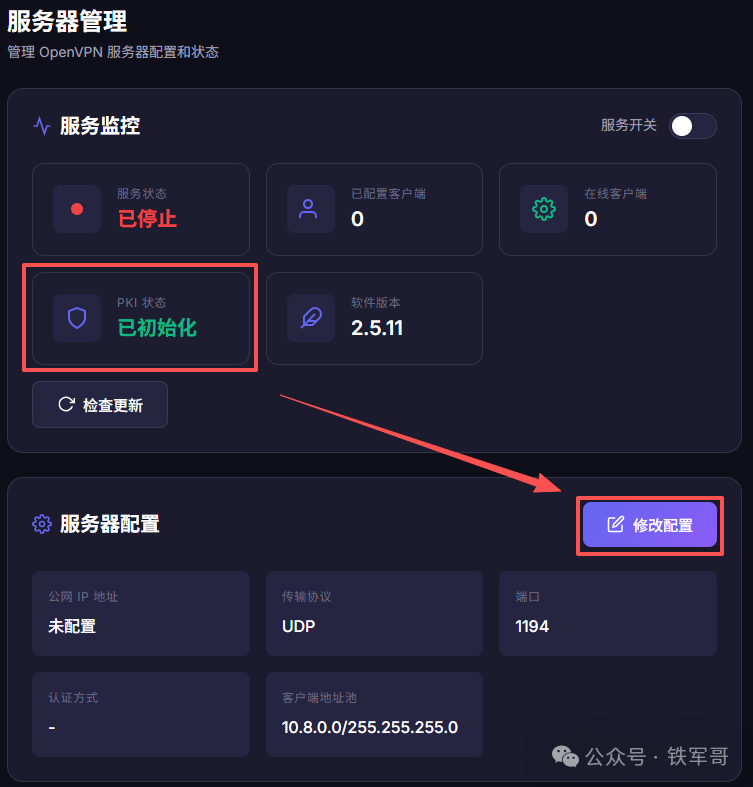

系统功能依旧清晰分为【服务器管理】与【客户端管理】两大模块:

- 服务器管理:负责OpenVPN服务端的配置修改、服务启停、软件更新等。

- 客户端管理:负责客户端账号、认证配置、配置文件下发以及在线状态监控。

与上一版本相比,UI上最显著的变化是首页增加了系统状态监控面板,便于管理员一览全局。

首次使用时,需首先进入【服务器管理】页面。

建议先检查并更新OpenVPN至最新版本。更新完成后,点击【初始化PKI】按钮,生成根CA证书。

当PKI状态显示为【已初始化】后,即可点击【修改配置】调整服务器参数。

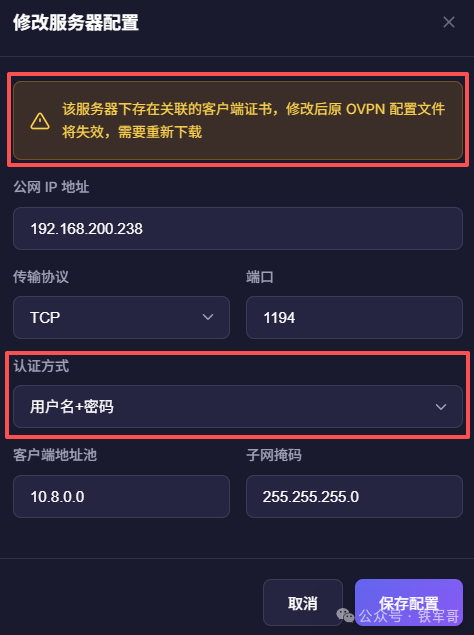

在此页面,可以设置服务器的公网IP、传输协议(TCP/UDP)、端口、客户端地址池等。最关键的是,可以在此选择所需的认证方式。修改完成后,点击【保存配置】使设置生效。

配置保存后,系统将自动重启OpenVPN服务,无需手动操作。当服务状态显示为【运行中】时,即可开始配置客户端账号。

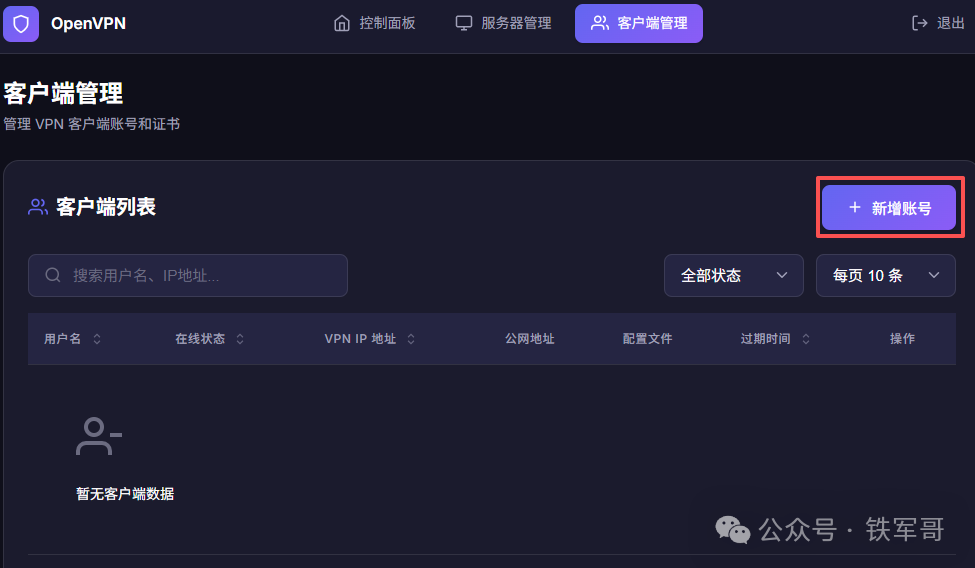

点击【新增客户端】创建账号,此版本同样支持为客户端分配固定IP地址。

由于认证方式多样,系统仅提供集成所有认证信息的 .ovpn 配置文件下载,不再单独提供证书和私钥文件。

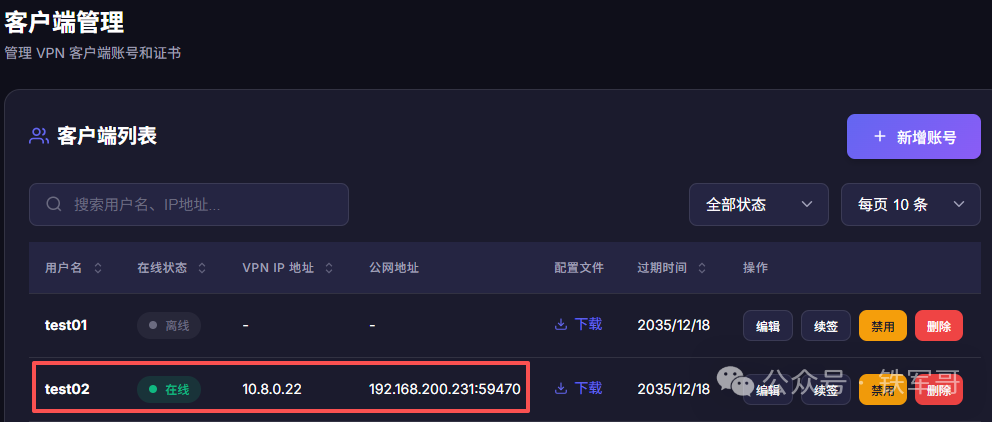

客户端账号列表页面功能完善,支持显示客户端在线状态、分配的内网IP、连接来源公网IP以及证书过期时间。同时,支持证书续签、临时禁用/启用、删除账号等操作。【禁用账号】功能现已整合了强制下线能力,有效解决了因客户端自动重连导致的下线失败问题。

“仅证书”认证方式较为简单,此处不再赘述。我们重点演示【用户名+密码】认证方式。

在服务器配置页面将认证方式改为【用户名+密码】时,系统会提示:“该服务器下存在关联的客户端证书,修改后原OVPN配置文件将失效,需要重新下载”。这意味着客户端配置文件的认证方式必须与服务器端匹配。

为方便测试,我们创建了6个账号,分别对应6种不同的认证方式。实际运维中,管理员需做好记录,在变更认证方式时及时通知用户更新配置文件。

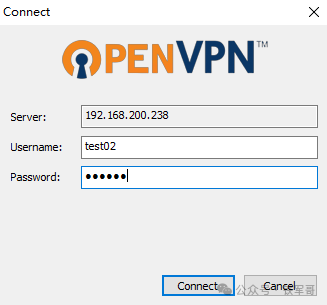

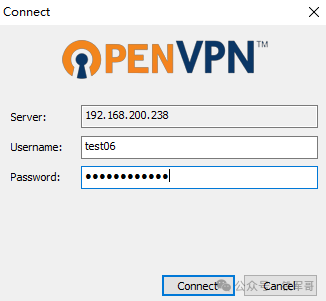

OpenVPN客户端的连接操作简单。本文以Windows平台为例进行演示。

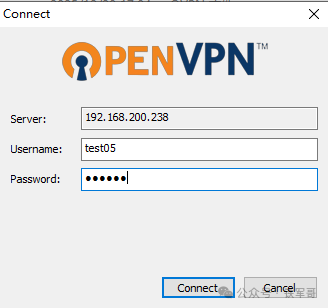

连接时,输入预设的用户名和密码,点击【Connect】即可。

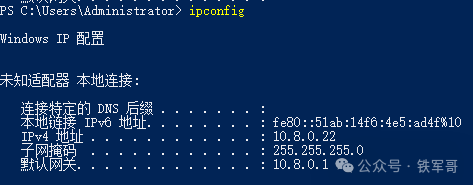

连接成功后,查看网络适配器信息,确认已获取到分配的固定IP地址(例如 10.8.0.22)。

在管理系统的客户端列表页面,可以实时看到该客户端的在线状态及其获取的IP地址。

当认证方式设置为【用户名+证书+密码】时,其操作界面和体验与【用户名+密码】方式完全一致,因为证书已内置在.ovpn配置文件中。

接下来,我们测试【证书+微软验证器】的认证方式。选择微软验证器(Microsoft Authenticator)是因为其在国内外的应用商店均容易获取,是替代谷歌验证器的常用选择。

当选择的认证方式包含微软验证器时,客户端列表会新增【MFA二维码】一列。管理员可点击缩略图预览或下载二维码分发给最终用户。

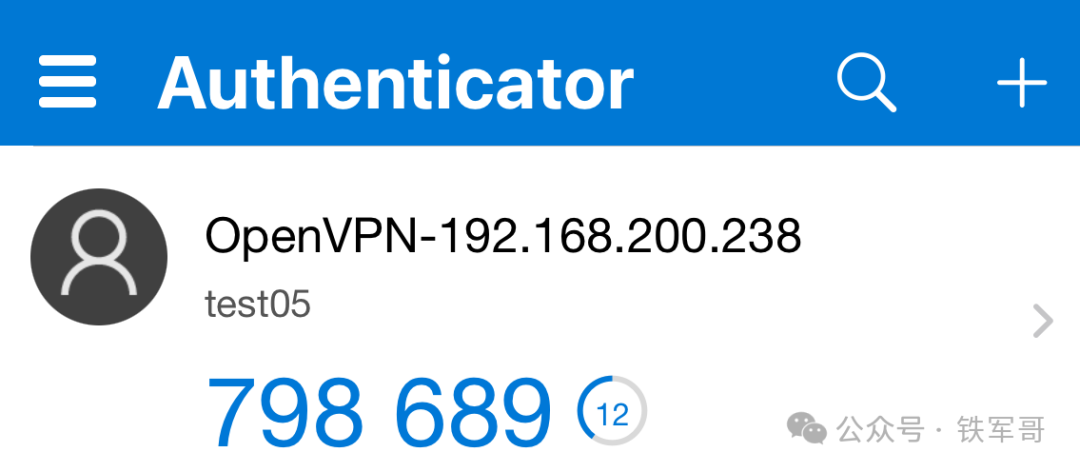

用户使用Microsoft Authenticator应用扫描二维码后,应用会生成一个每30秒刷新一次的6位动态验证码(TOTP)。

使用【证书+微软验证器】认证时,在客户端登录界面,“Username”仍填写配置的用户名,“Password”则需输入Microsoft Authenticator中显示的6位TOTP动态码。

成功上线后的客户端状态如下:

最后,测试【用户名+密码+微软验证器】认证方式(其界面与【用户名+证书+密码+微软验证器】相同)。此时,“Password”字段需要输入 “静态密码” + “6位TOTP动态码”。例如,静态密码为test06,TOTP动态码为387569,则实际输入的密码为test06387569。

该客户端成功上线后的状态如下:

回到系统控制面板,可以清晰看到已配置的客户端总数(6个)和当前在线客户端数量(1个)。

至此,这套单机版OpenVPN管理系统已集成了完整的运维功能。它实现了对OpenVPN服务器状态的实时监控,以及对客户端账号全生命周期的可视化、自动化管理。该系统将管理员从繁琐的命令行操作中解放出来,并通过引入灵活的MFA(多因子认证)机制,显著增强了网络安全防护能力,使得OpenVPN的日常运维与安全策略实施变得高效而直观。