本文旨在分享一次针对高校管理系统的安全测试过程与分析方法。所涉及漏洞已由相关方修复,关键敏感信息均已进行脱敏处理。请注意,未经授权对任何系统进行渗透测试均属违法行为。

目标定位与信息收集

目标系统为某高校的ERP管理平台。初步观察,该系统为通用性产品,可能存在影响广泛的安全风险。

在登录界面尝试输入用户名时,系统会明确提示“当前登录账号不存在”,这为攻击者进行用户名枚举提供了条件。

漏洞发现与利用

1. 用户名爆破与弱口令漏洞

使用Burp Suite等工具对用户名进行爆破测试。测试发现,当用户名不存在时,服务器返回值为空;而当用户名存在时,则会返回该用户所属的单位名称。通过这一差异,可以精准判断校园内有效的用户账号。

在获取到有效用户名列表后,针对性地测试常见弱口令。结果显示,系统中存在大量“用户名与密码相同”的账户,构成了典型的弱口令漏洞。

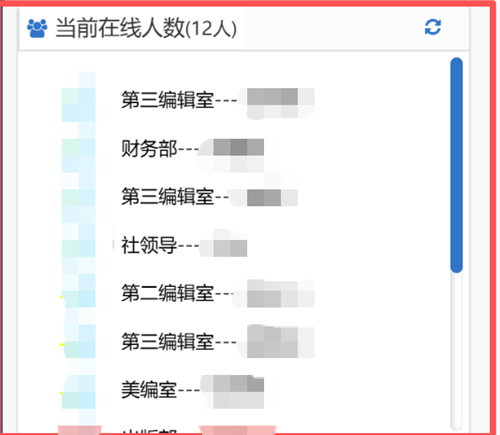

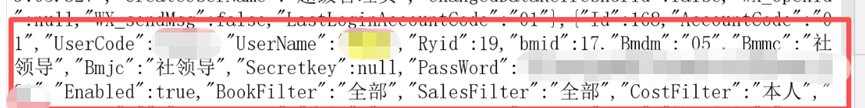

2. 敏感信息泄露与垂直越权

在对系统功能进行深入测试时,分析历史请求数据包,发现一个关键接口。该接口用于在主页展示“当前在线人数”,但其响应数据中竟然直接返回了在线用户的明文用户名和MD5加密后的密码。由于系统登录认证也使用MD5加密,攻击者可轻易利用泄露的凭证替换登录请求中的密码,从而接管所有在线用户的会话。

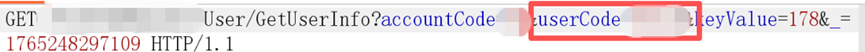

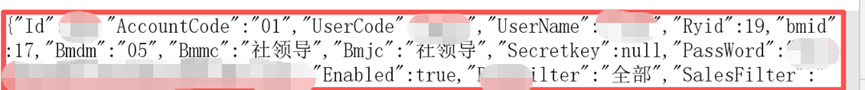

3. 参数遍历导致二次垂直越权

在用户个人信息页面,发现一个名为userCode的参数,其值为当前查询的用户名。通过遍历之前获取到的其他用户名(包括高权限账户),可直接获取到相应用户的完整个人信息,包括姓名、MD5密码、身份证号、手机号等敏感数据,形成了另一个严重的垂直越权漏洞。

总结

本次测试综合运用了信息收集、暴力破解、逻辑漏洞分析与参数遍历等技术,成功发现了目标ERP系统中存在的用户名枚举、大规模弱口令以及两处垂直越权漏洞。这些漏洞的组合利用可导致大量用户敏感信息泄露,甚至权限被完全接管,安全风险极高。这也提醒我们,在系统开发中必须对身份认证、会话管理和访问控制机制进行严格设计,并定期进行安全审计与渗透测试,以规避此类风险。对于通用的业务系统,在部署后应根据实际业务进行深度安全加固,而非直接使用默认配置。 |