“程序怎么运行不了,不应该啊?”

“程序怎么能运行了,不应该啊!”

这句话是不是瞬间戳中了程序员朋友们的痛点?在日常开发中,我们或多或少都遇到过一些看似简单却让人抓狂的小Bug。今天就来盘点几个新手乃至老手都可能踩过的“坑”,很多都源于真实经历,相信能引起大家的共鸣。

图1:程序员调试Bug的经典写照——“一杯茶一包烟,一个Bug改一天”。

程序员经典小 Bug

1、标点符号错误

许多编程初学者都曾被这个问题折磨过,例如在代码中误用了中文标点,如逗号(,)或引号(“ ”),导致编译或解析失败。

// 使用了中文逗号,编译会报错

Map<String, Integer> map = new HashMap<>();

map.put("key1", 1);

曾有同学拿着类似的代码截图来问问题,笔者当时瞪大眼睛看了半天也没看出端倪。

图2:排查Bug时的标准表情——眼睛瞪得像铜铃。

最后他自己发现了问题,真相令人哭笑不得。其实这类问题很容易定位,现代IDE或编译器通常会有明确的错误提示,关键在于养成查看错误信息的习惯。

2、更新数据没指定范围

如今各种ORM框架封装完善,许多开发者很少手写SQL,尤其是更新和删除语句。这容易导致一个致命错误:执行更新或删除操作时,忘记添加WHERE条件限定范围。例如,原本只想更新某个用户的权限,却不小心执行了全局更新:

UPDATE users SET role = 'admin';

这样一来,所有用户都成了“管理员”。有经验的开发者对此会有条件反射:任何数据变更操作都必须带上WHERE子句。

UPDATE users SET role = 'admin'

WHERE id = 123;

在企业级数据库应用中,通常会通过权限管控等手段,防止此类范围更新或删除操作的发生。

3、资源忘记释放

开发中涉及的文件、数据库连接、网络连接等都属于系统资源。如果打开后忘记释放,就可能引发资源泄漏,长期积累甚至导致程序崩溃或系统性能下降,是许多线上故障的根源。

例如,打开文件后未关闭:

public void readFile(String path) throws IOException {

FileReader reader = new FileReader(path);

char[] buffer = new char[1024];

reader.read(buffer);

// 忘记关闭文件

}

良好的编程习惯是:只要打开了资源,就要确认其释放机制。在Java中,可以利用try-with-resources语法自动管理资源,确保其被正确关闭。

public void readFile(String path) throws IOException {

try (FileReader reader = new FileReader(path)) {

char[] buffer = new char[1024];

reader.read(buffer);

}

}

4、明文存储隐私数据

这是一个在安全领域极为低级的错误,但依然时有发生,比如在数据库中直接明文存储用户密码:

INSERT INTO users (username, password)

VALUES ('admin', '123456');

这种做法的危险性不言而喻。标准的做法是使用加盐哈希等不可逆算法对密码进行加密存储:

String hashedPassword = BCrypt.hashpw("123456", BCrypt.gensalt());

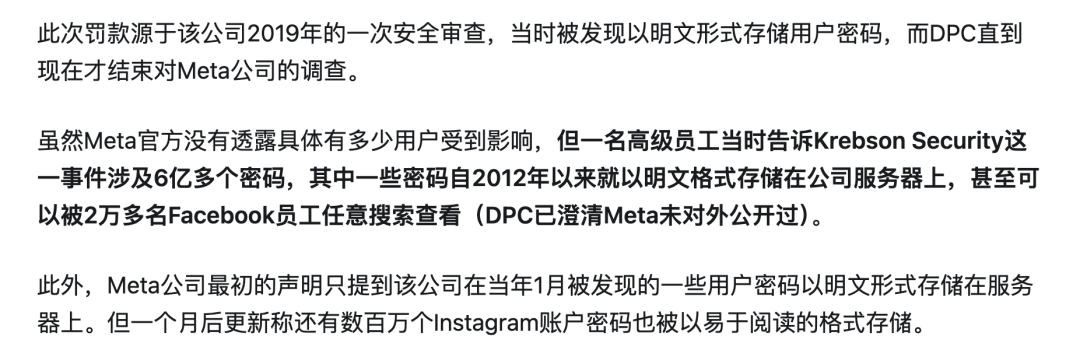

切勿小看这个错误,已有科技巨头因明文存储用户密码而遭受巨额罚款。类似的风险还包括在前端或日志中明文传输、记录密码,即使使用了HTTPS,密码明文在客户端和服务端仍然可能暴露。

图3:某公司因明文存储数亿用户密码被处以巨额罚款。

5、前端存储秘钥

这在调用第三方API时尤为常见。为了图方便,开发者可能会将API秘钥硬编码在前端JavaScript代码中:

// 第三方 API 秘钥

const API_KEY = "yupi123456";

// 调用 API

async function getWeather(city) {

const url = `https://api.weather.com?city=${city}&apikey=${API_KEY}`;

const response = await fetch(url);

const data = await response.json();

console.log(data);

}

如此一来,任何用户只需打开浏览器的开发者工具,就能轻易获取到该秘钥。必须牢记:所有前端代码对用户都是透明的。 安全的做法应该是通过后端服务代理转发第三方API请求。

6、忘记区分环境

初次接触多环境(开发、测试、生产)部署的开发者,容易误将测试环境的配置部署到生产环境。例如,在Spring Boot项目的application.yml中修改了数据库地址进行测试:

spring:

datasource:

url: jdbc:mysql://localhost:3306/dev_db

但在上线前,忘记将此配置改回生产环境的地址,导致线上服务无法连接数据库。规范的做法是使用不同的配置文件(如application-dev.yml, application-prod.yml)来区分环境,并通过启动参数激活指定配置。

7、强行合并或推送代码

有些开发者在遇到Git代码冲突时,为了省事会选择强行操作:

# 忽略冲突,强行合并

git merge branch-feature --strategy-option=theirs

# 强行推送,覆盖远程代码

git push --force

这种操作看似解决了眼前的冲突,实则后患无穷,很可能覆盖同事的代码或将未经审核的代码推送到主分支。正确的做法是仔细分析并解决冲突。团队管理者应在代码仓库中为重要分支(如main, master)设置保护规则,禁止强制推送。

图4:在GitHub中设置分支保护规则,可有效防止代码被强行推送。

8、提交敏感信息

安全意识薄弱或刚接触版本控制的开发者,可能无意中将包含敏感信息(如数据库密码、API密钥)的配置文件提交到了Git仓库,甚至推送到GitHub等公开平台。

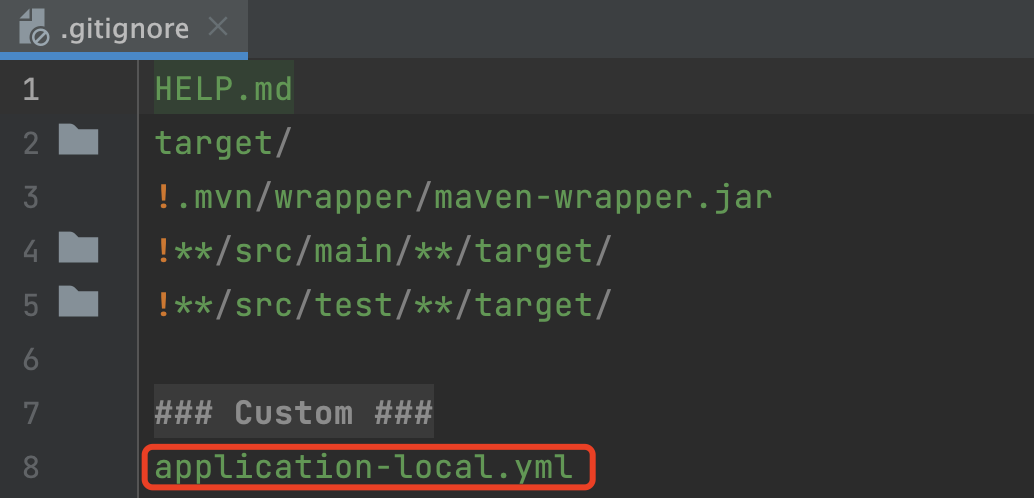

只需在GitHub上搜索相关关键词,就能发现大量此类泄露。解决方法是利用.gitignore文件明确忽略那些包含敏感信息的配置文件(如application-local.yml),确保它们不会被提交。

图5:在.gitignore文件中配置,避免提交本地敏感配置文件。

以上列举的这些Bug,你是否也曾遇到过?在开发中,保持严谨、养成良好习惯、提升安全意识至关重要。如果你还遇到过其他经典的或令人印象深刻的Bug,欢迎在云栈社区与大家交流分享。