2025年3月以来,一个使用西班牙语的钓鱼攻击团伙持续针对微软Outlook用户发起攻击。他们所使用的钓鱼工具包设计精密,并且呈现出明显的AI辅助开发特征。安全研究人员通过一个独特标记——嵌入在字符串“OUTL”中的四个蘑菇表情符号——成功追踪到这一攻击活动,目前已发现超过75次不同的攻击部署。

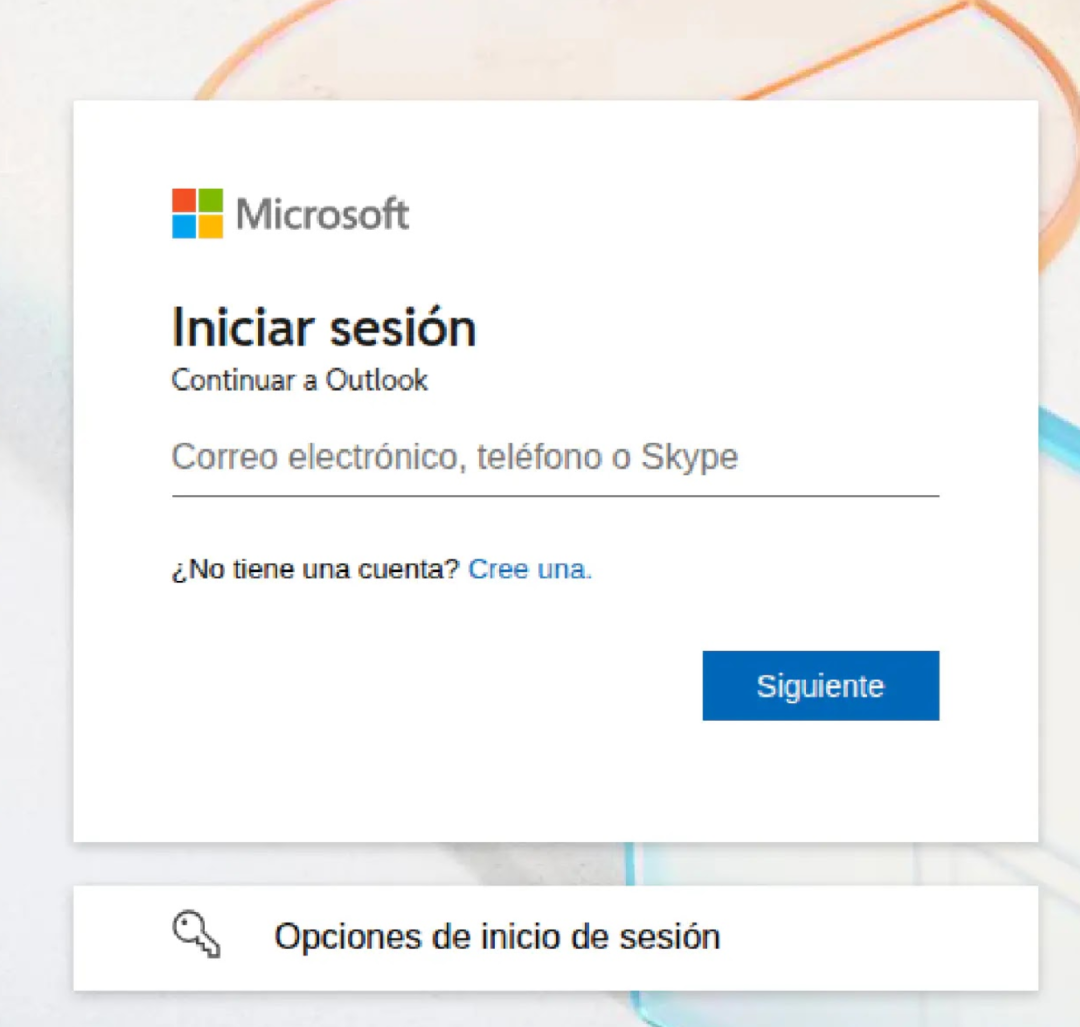

该攻击团伙的主要目的是窃取受害者的电子邮件账号和密码。不仅如此,攻击工具包还会自动获取受害者的IP地址和精确的地理位置信息。窃取到的所有数据都会通过Telegram机器人或Discord的网络钩子(Webhook)实时发送给攻击者。这个钓鱼页面高度模仿了微软官方的Outlook登录界面,并搭配西班牙语提示,对受害者具有极强的迷惑性。

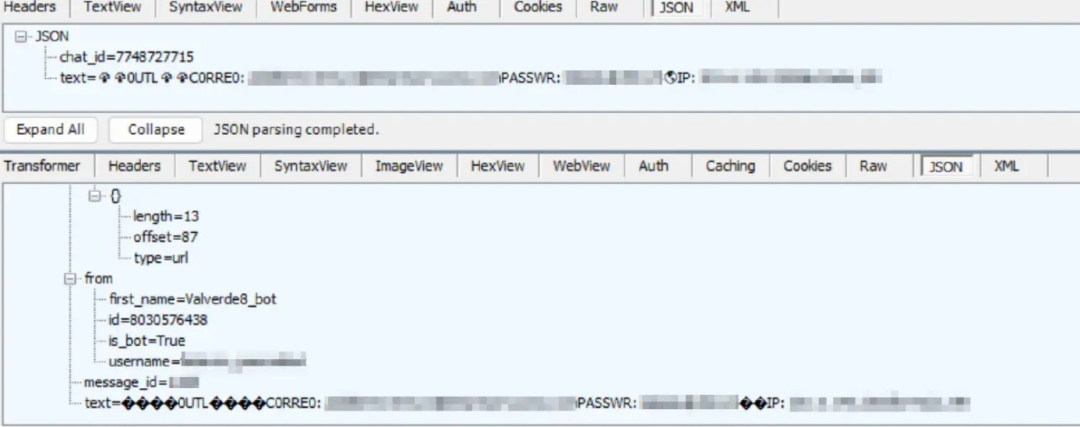

当受害者在伪造的页面上输入账号密码并提交后,攻击脚本会立即启动。它会调用 api.ipify.org 接口来获取用户的公共IP地址,然后进一步通过 ipapi.co 服务查询该IP对应的地理位置详情(如国家、城市等)。这一侦察过程完全是自动化的,在极短时间内完成。随后,用户的凭证和地理位置信息会被打包,通过HTTPS请求发送出去。

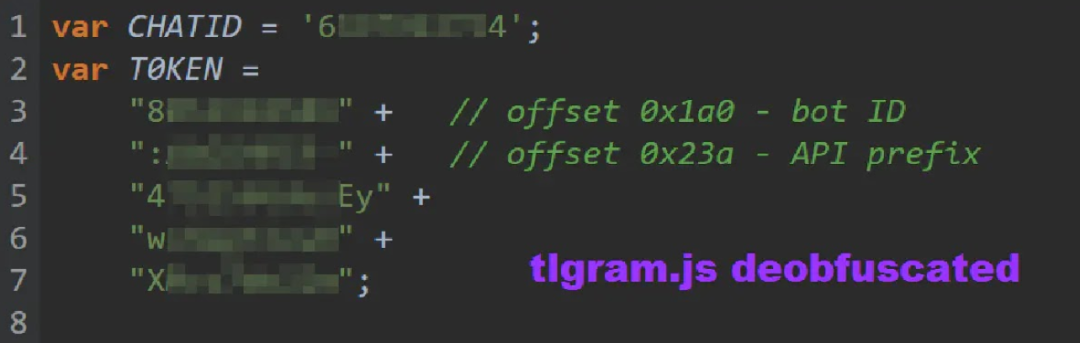

尽管该钓鱼工具包在代码混淆技术上不断变化,但其核心攻击模式保持一致。安全研究人员Sage Hollow正是通过识别出蘑菇表情符号这一独特标记,才得以锁定并追踪到该攻击活动的多个变体。

分析显示,该工具包存在多个迭代版本。有的版本使用了高度混淆的脚本并设置了反分析陷阱;而最新的一个名为 disBLOCK.js 的变体,却呈现出截然不同的面貌:它拥有清晰的代码缩进、命名规范的函数以及用于解释各执行阶段的西班牙语注释。这些特征强烈暗示其代码可能由AI辅助生成,而非传统手工编写。

从技术架构上看,该钓鱼工具包采用了模块化设计,将配置数据(如Telegram令牌)与执行逻辑分离开。在数据泄露流程上,所有变体都遵循相同的模式:首先用正则表达式验证输入的邮箱格式,然后收集IP和位置信息。泄露数据的格式也高度标准化,通常为:

OUTL CORREO: [受害者邮箱] PASSWR: [受害者密码] IP: [IP地址]

后面还会附加具体的地理位置详情。

网络流量分析证实,这些数据通过HTTPS POST请求发送至攻击者控制的Telegram机器人API或Discord Webhook端点。值得注意的是,该团伙转向使用Discord Webhook是一种战术升级,因为Webhook是只读的,即使防御者发现了该URL,也无法查看之前已经被窃取的数据历史。

对攻击基础设施的深入分析表明,其背后可能存在着一个“钓鱼即服务”的生态系统。攻击的部署层面可能由不同的参与者完成,但在数据泄露层面则汇聚到少数几个受控端点。这种高度自动化的网络犯罪活动模式,降低了攻击门槛,使得此类威胁更难以追踪和遏制。

资讯来源:cybersecuritynews

本文涉及重要的网络安全威胁分析,更多前沿安全技术讨论,欢迎访问云栈社区。 |