在网络安全授权测试场景中,高效的网络映射是摸清目标资产轮廓的关键第一步。与其使用宽泛的基础扫描,不如采用更具针对性的高阶指令。本文将分享两组基于 Nmap 的进阶网络探测命令,它们结合了 grep 过滤与横幅指纹识别能力,能帮助测试人员从海量IP中快速锁定开放特定端口(如80端口)的有效目标,显著提升前端信息搜集的效率。

方案一:基础进阶探测指令

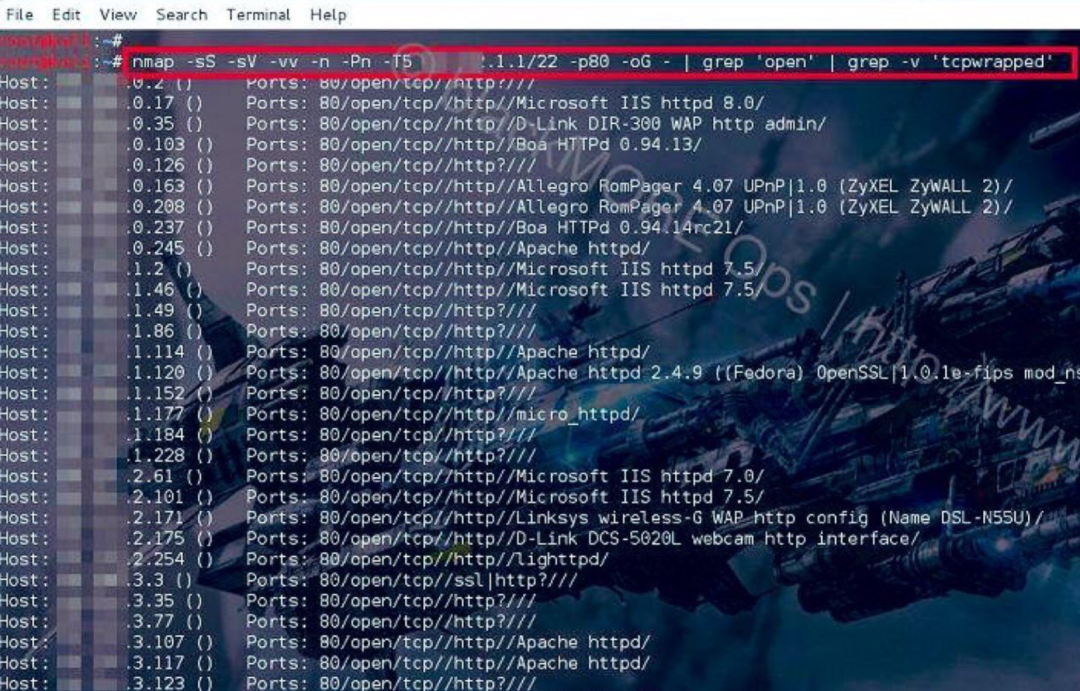

这条指令整合了 Nmap 的进阶扫描参数、grep 过滤与横幅(banner)指纹识别功能,旨在精准定位并识别网络中开放 80 端口(HTTP服务)的资产。

nmap -n -Pn -sS -sV -p80 --open --script=banner -T5 192.168.1.0/24 -oG - | grep 'open' | grep -v 'tcpwrapped'

命令解析:

-n -Pn:禁用DNS解析和主机发现,假设所有主机都在线,加快扫描速度。-sS -sV:使用TCP SYN半开扫描进行端口发现,并对发现的端口进行服务版本探测。-p80 --open:只扫描80端口,并且仅输出状态为“开放”的端口。--script=banner:运行Nmap的banner脚本,尝试抓取服务的横幅信息,这常能泄露Web服务器类型、版本甚至设备型号。-T5:使用最快的扫描时序模板。-oG -:以“Grepable”格式输出到标准输出,便于后续用管道命令处理。| grep ‘open' | grep -v ‘tcpwrapped':通过管道用grep筛选出包含“open”的行,并剔除那些被tcpwrapped(一种防护机制)包裹的无用信息,确保输出干净。

方案二:全量服务指纹识别+精准过滤指令

如果你需要更全面的服务信息与更结构化、干净的输出结果,推荐使用以下指令。它在方案一的基础上,额外集成了HTTP标题、服务器头信息探测,并添加了扫描状态反馈,同时利用awk进行更智能的格式处理,进一步减少无效信息干扰。

nmap -n -Pn -sS -sV --version-all -p80 --open --script=banner,http-title,http-server-header \

--reason --stats-every 10s -T4 192.168.1.0/24 -oG - \

| awk '/Up$/{ip=$2} /80\/open/{print ip " " $0}' \

| grep -v ‘tcpwrapped’

命令增强点解析:

--version-all:尝试所有可能的版本检测探针,提高识别准确率。--script=http-title,http-server-header:除了banner,还获取网页标题和HTTP响应头中的Server字段,这些信息对资产识别非常有价值。--reason --stats-every 10s:显示端口被判定为特定状态的原因,并每10秒输出一次扫描统计信息,方便了解进度。-T4:使用较快的时序,在速度和隐蔽性间取得平衡。awk处理:该脚本从-oG格式的输出中,先提取主机IP地址,然后只打印出包含80/open的行,并将IP地址前置,使结果一目了然。

核心优势亮点

综合来看,上述方案具备以下优势:

- 探测速度快:通过优化扫描参数(如

-Pn, -T4/T5),绕过不必要的检查,实现快速网络发现,大幅缩短探测周期。

- 信息精准度高:通过

--open和过滤命令,仅展示存活主机与真正开放目标端口的主机,避免了关闭或过滤端口带来的无效信息冗余。

- 信息维度全面:可一次性提取目标资产的横幅(Banner)、网页标题(Title)、服务器头信息(Server Header)。这对于识别Apache、IIS、物联网设备、路由器等各类Web资产至关重要。

- 输出简洁干扰少:有效过滤掉

tcpwrapped等干扰信息,配合awk格式化,最终输出结果直接、干净,便于后续导入其他工具或直接分析。

灵活调整技巧

实际测试中,你完全可以根据需求灵活替换命令中的关键参数,以适应不同的探测场景:

- 全端口扫描(探测更全面,但速度慢、噪音大):将

-p80 替换为 -p-。

- 常用端口扫描(平衡效率与全面性):将

-p80 替换为 --top-ports 1000。

- 兼顾 HTTPS 探测:将

-p80 替换为 -p80,443,同时将脚本参数补充为 --script=banner,http-title,http-server-header,ssl-cert,即可同步探测 HTTPS 站点的证书信息。

更简洁的“单行”版本

如果你追求极简但功能强大的命令,下面这个组合了80和443端口扫描的“单行”版本同样威力十足:

nmap -n -Pn -sS -sV --version-all -p80,443 --open --script=http-title,http-server-header,banner,ssl-cert -T4 192.168.1.0/24 -oG - \

| awk '/Up$/{ip=$2} /\/open/{print ip " " $0}' | grep -v tcpwrapped

掌握这些Nmap的高阶组合技巧,能让你在网络系统与安全评估中的信息收集阶段更加得心应手。希望这些实战指令能对你的工作有所帮助,也欢迎在云栈社区分享你的使用经验和更多技巧。 |