任意文件读取漏洞检测工具

1. 🔧 介绍

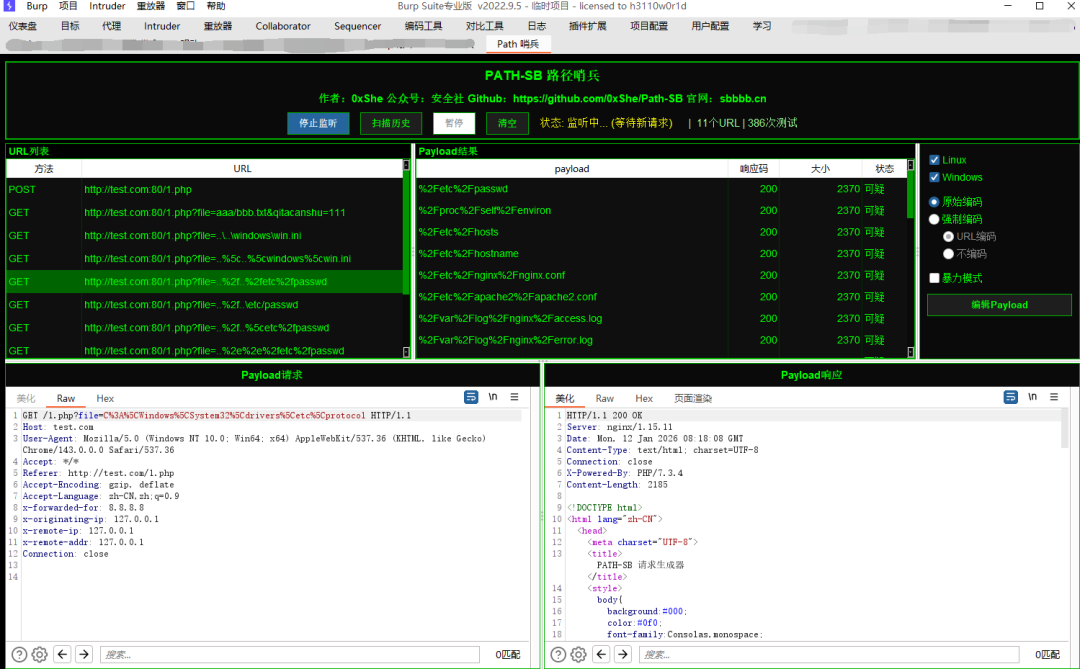

Path-SB 路径哨兵,是一款智能化的Burp Suite插件,专门用于检测HTTP请求URL中的路径参数,以快速发现潜在的任意文件读取(Arbitrary File Read)漏洞。它支持自动化Fuzz测试,兼容Windows和Linux系统,并允许用户进行自定义配置与Payload。

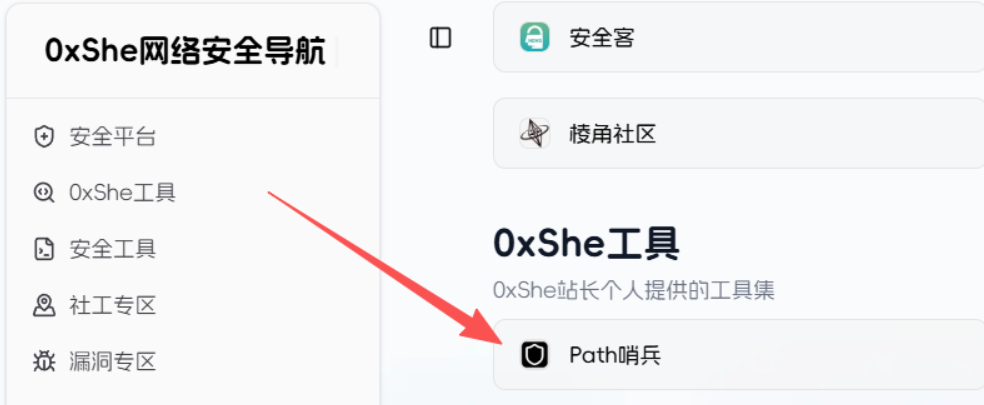

2. 🌏 下载

访问官网:https://sbbbb.cn,找到“0xShe工具”栏目,点击进入即可获取工具及解压密码。

功能说明

两种模式

监听模式:实时监听新请求

扫描模式:扫描历史记录

检测规则

核心规则:

- 必须包含

. (点号)

- 并且包含

/ 或 \ (路径分隔符)

支持URL编码:工具能够自动识别 %2F、%5C、%2E 等URL编码形式。

匹配示例:

✓ file=/etc/passwd → 有 . 且有 /

✓ path=C:\Windows\win.ini → 有 . 且有 \

✓ doc=../../../config.php → 有 . 且有 /

✓ file=%2Fetc%2Fpasswd → URL编码形式

✓ path=../../test.txt → 有 . 且有 /

✗ domain=example.com → 只有 . 没有 / \

✗ email=test@qq.com → 只有 . 没有 / \

✗ dir=/var/log → 只有 / 没有 .

✗ id=123 → 无任何特征

优势:这套规则能有效避免对域名(domain)和邮箱(email)地址产生误报,同时精准捕获所有携带文件路径特征的参数,对于从事安全测试与漏洞挖掘的安全人员来说非常实用。

配置选项

Payload类型

- Linux:针对

/etc/passwd、/proc/self/environ 等Linux系统敏感文件路径。

- Windows:针对

C:\Windows\win.ini 等Windows系统敏感文件路径。

编码选项

- 原始编码:根据原请求是否编码来决定Payload的编码方式。

- 强制编码:

- URL编码:强制对Payload进行URL编码。

- 不编码:强制不对Payload进行编码。

- 暴力模式:编码与不编码两种方式都进行测试,确保覆盖更全面。

操作指南

查看结果

- 查看左侧的“URL列表”,点击感兴趣的URL。

- 中间区域会显示该URL对应的所有测试结果。

- 点击某个具体的“Payload”,底部面板将展示完整的HTTP请求和响应数据包。

发送到Burp工具

在底部的数据包查看器中右键点击,可以使用所有Burp Suite原生功能:

- Send to Repeater(发送到重放器)

- Send to Intruder(发送到入侵者)

- Copy URL(复制URL)

- ...等等

清空结果

点击界面上的“清空”按钮,可以一键清空所有测试结果和缓存数据。

编辑Payload

点击“编辑Payload”按钮,可以切换Linux/Windows Payload列表,并支持用户自定义编辑和保存。

内置Payload

Linux (20个示例)

/etc/passwd

/proc/self/environ

/etc/hosts

../../../etc/passwd

/var/log/nginx/access.log

...

Windows (10个示例)

C:\Windows\win.ini

C:\Windows\System32\drivers\etc\hosts

C:\Windows\System32\license.rtf

...

技术信息

- 版本:1.0

- 作者:0xShe

- 环境:Java 8+ | Burp Suite 2022.9.5+

让任意文件读取无所遁形! 🛡️ |